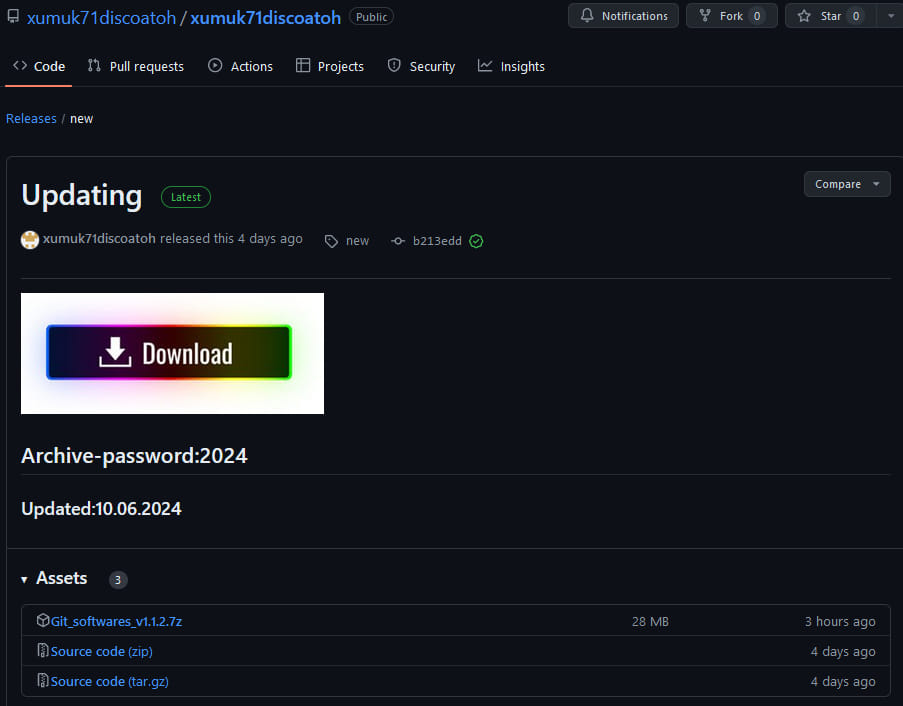

Los actores de amenazas conocidos como “Stargazer Goblin” crearon una distribución de malware como servicio (DaaS) a partir de más de 3.000 cuentas falsas en GitHub que distribuyen malware para robar información.

El servicio de distribución de malware se llama Stargazers Ghost Network y utiliza repositorios de GitHub, así como sitios de WordPress comprometidos, para distribuir archivos protegidos con contraseña que contienen malware. En la mayoría de los casos, el malware roba información, como RedLine, Lumma Stealer, Rhadamanthys, RisePro y Atlantida Stealer.

Fuente: Punto de control

Dado que GitHub es un servicio conocido y confiable, las personas lo tratan con menos sospechas y es más probable que hagan clic en los enlaces que encuentran en los repositorios del servicio.

Investigación de puntos de control descubrió la operación, lo que indica que esta es la primera vez que un sistema tan organizado y a gran escala se documenta en GitHub.

«Las campañas realizadas por la red oculta Stargazers y el malware distribuido a través de este servicio son extremadamente eficaces», explica el informe de Check Point Research.

“En un corto período de tiempo, miles de víctimas han instalado software desde lo que parece ser un repositorio legítimo sin sospechar ninguna intención maliciosa. Los patrones de phishing fuertemente orientados a las víctimas permiten que los delincuentes infecten a las víctimas con perfiles y cuentas en línea específicos, lo que hace que las infecciones sean aún más valiosas. »

Los ‘fantasmas’ de GitHub propagan malware

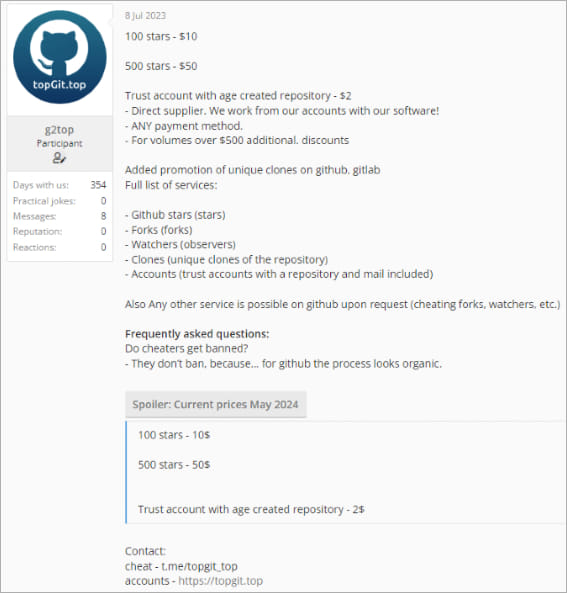

El creador de la operación DaaS, Stargazer Goblin, ha estado promocionando activamente el servicio de distribución de malware en la web oscura desde junio de 2023. Sin embargo, Check Point afirma que hay evidencia de que ha estado activo desde agosto de 2022.

Fuente: Punto de control

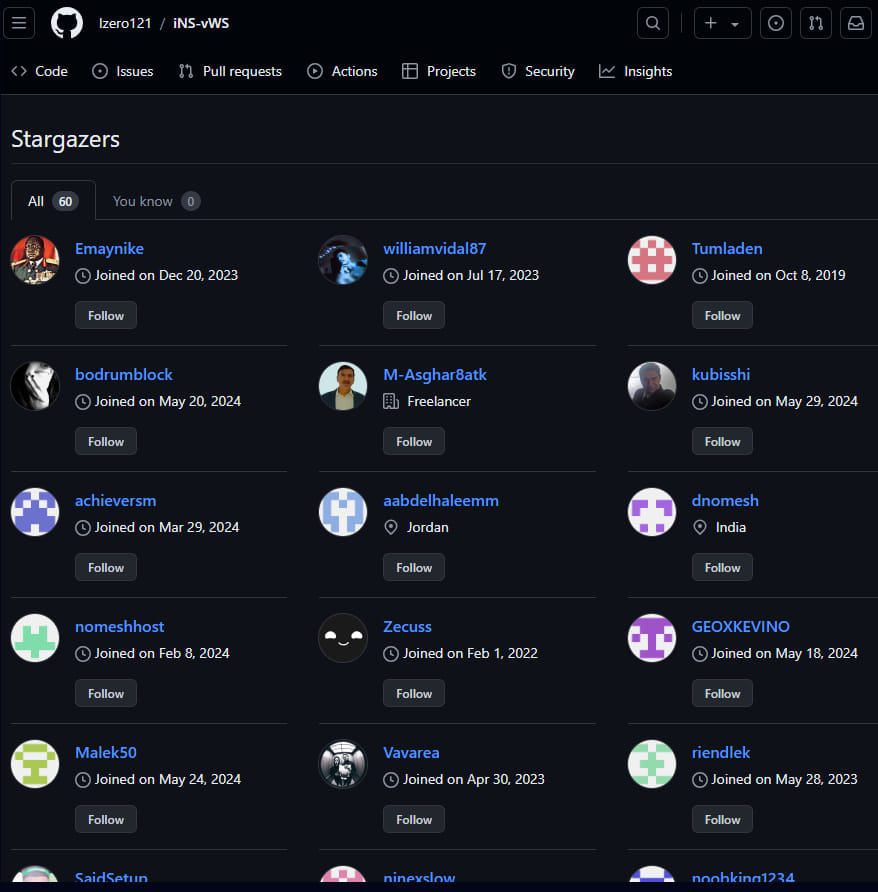

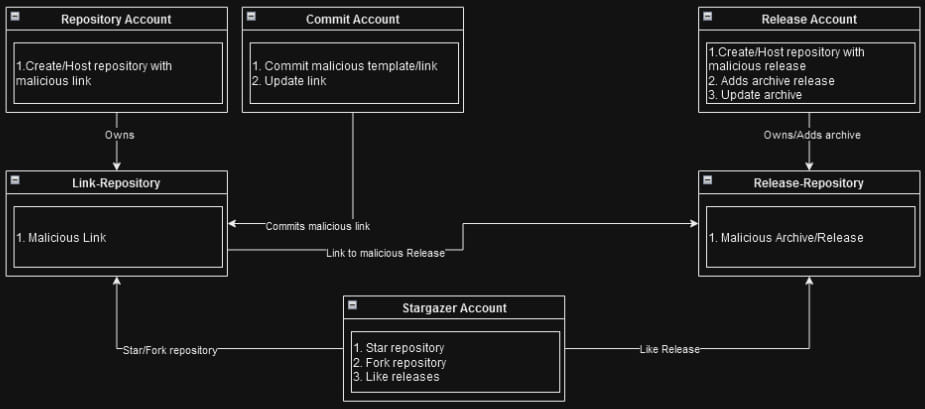

Stargazer Goblin ha creado un sistema en el que crean cientos de repositorios utilizando tres mil cuentas «fantasmas» falsas. Estas cuentas crean estrellas, bifurcaciones y suscripciones a repositorios maliciosos para aumentar su aparente legitimidad y aumentar las probabilidades de que aparezcan en la sección de tendencias de GitHub.

Fuente: Punto de control

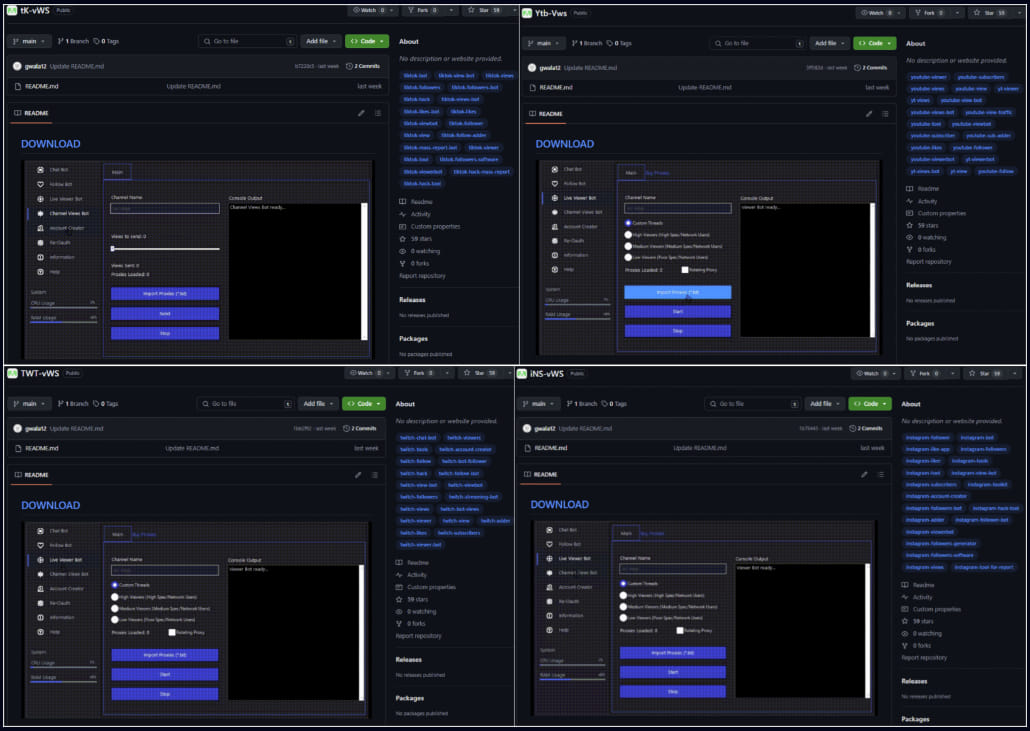

Los repositorios utilizan nombres y etiquetas de proyectos dirigidos a intereses específicos, como criptomonedas, juegos y redes sociales.

Fuente: Punto de control

Se asignan roles distintos a cuentas «fantasmas». Un grupo proporciona la plantilla de phishing, otro proporciona la imagen de phishing y un tercero proporciona el malware, lo que le da al sistema un cierto nivel de resiliencia operativa.

“Es más probable que se detecte la tercera cuenta, que se utiliza para malware. Cuando esto sucede, GitHub prohíbe toda la cuenta, el repositorio y las versiones asociadas”, explica el investigador. Antonis Terefos.

“En respuesta a tales acciones, Stargazer Goblin actualiza el repositorio de phishing de la primera cuenta con un nuevo enlace a una nueva versión de malware activo. Esto permite que la red continúe operando con pérdidas mínimas cuando se prohíbe una cuenta que propaga malware. »

Fuente: Punto de control

Check Point observó el caso de un vídeo de YouTube con un tutorial de software vinculado al mismo agente que en uno de los repositorios de GitHub “Stargazers Ghost Network”.

Los investigadores señalan que este podría ser uno de los muchos ejemplos potenciales de canales utilizados para canalizar el tráfico hacia repositorios de phishing o sitios de distribución de malware.

En términos de tamaño de operación y generación de ganancias, Check Point estima que el actor de amenazas ha ganado más de 100.000 dólares desde el lanzamiento del servicio.

En cuanto al malware distribuido a través de Stargazers Ghost Network, Check Point dice que incluyen RedLine, Lumma Stealer, Rhadamanthys, RisePro y Atlantida Stealer, entre otros.

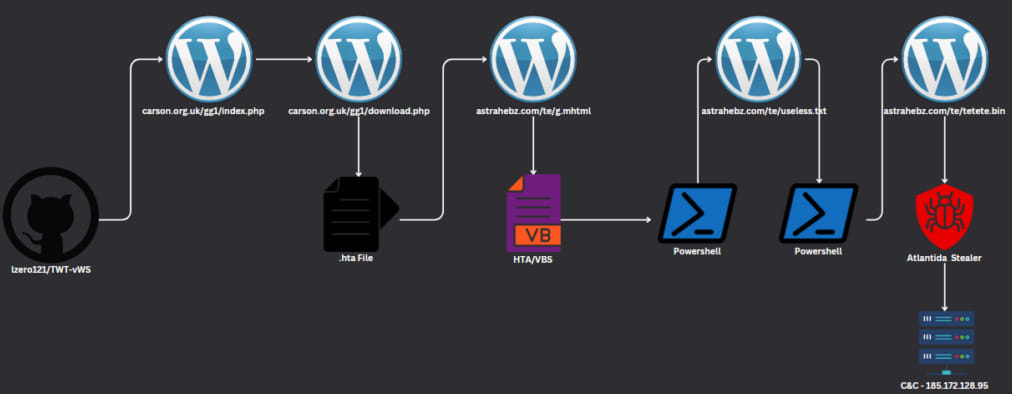

En un ejemplo de cadena de ataque presentado en el informe de Check Point, el repositorio de GitHub redirige a los visitantes a un sitio de WordPress comprometido, desde donde descargan un archivo ZIP que contiene un archivo HTA con VBScript.

Fuente: Punto de control

VBScript desencadena la ejecución de dos scripts de PowerShell sucesivos que finalmente conducen a la implementación de Atlantida Stealer.

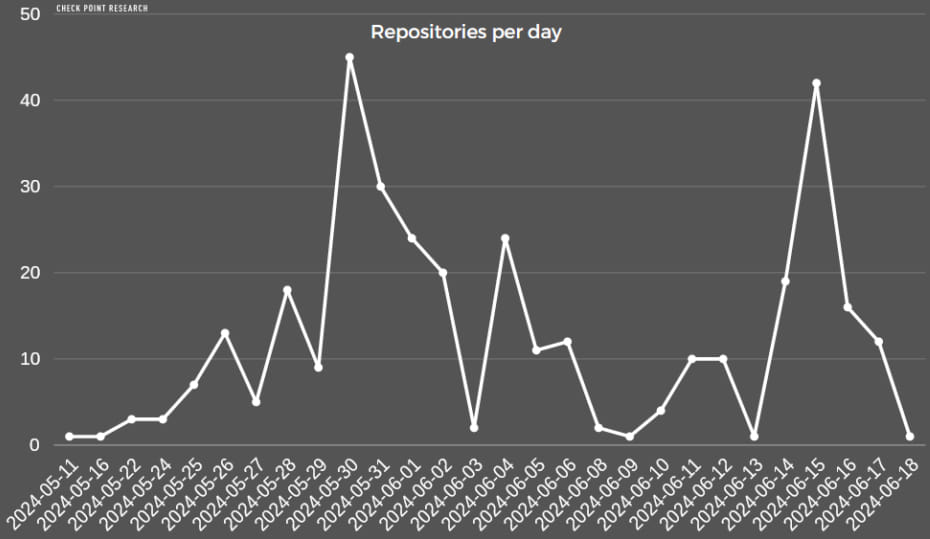

Aunque GitHub ha tomado medidas contra muchos repositorios maliciosos y esencialmente falsos, eliminando más de 1500 de ellos desde mayo de 2024, Check Point afirma que más de 200 están actualmente activos y continúan distribuyendo malware.

Fuente: Punto de control

Se recomienda a los usuarios que llegan a los repositorios de GitHub a través de publicidad maliciosa, resultados de búsqueda de Google, vídeos de YouTube, Telegram o redes sociales que tengan mucho cuidado con las descargas de archivos y las URL en las que hacen clic.

Esto es especialmente cierto en el caso de archivos protegidos con contraseña, que no pueden escanearse con un software antivirus. Para este tipo de archivos, es recomendable extraerlos a una máquina virtual y escanear el contenido extraído con un software antivirus en busca de posible malware.

Si una máquina virtual no está disponible, también puede usar VirusTotalque solicitará la contraseña de un archivo protegido para poder analizar su contenido. Sin embargo, VirusTotal sólo puede escanear un archivo protegido si contiene un solo archivo.