Es probable que cientos de productos UEFI de 10 proveedores se vean comprometidos debido a un problema crítico en la cadena de suministro de firmware conocido como PKfail, que permite a los atacantes eludir el arranque seguro e instalar malware.

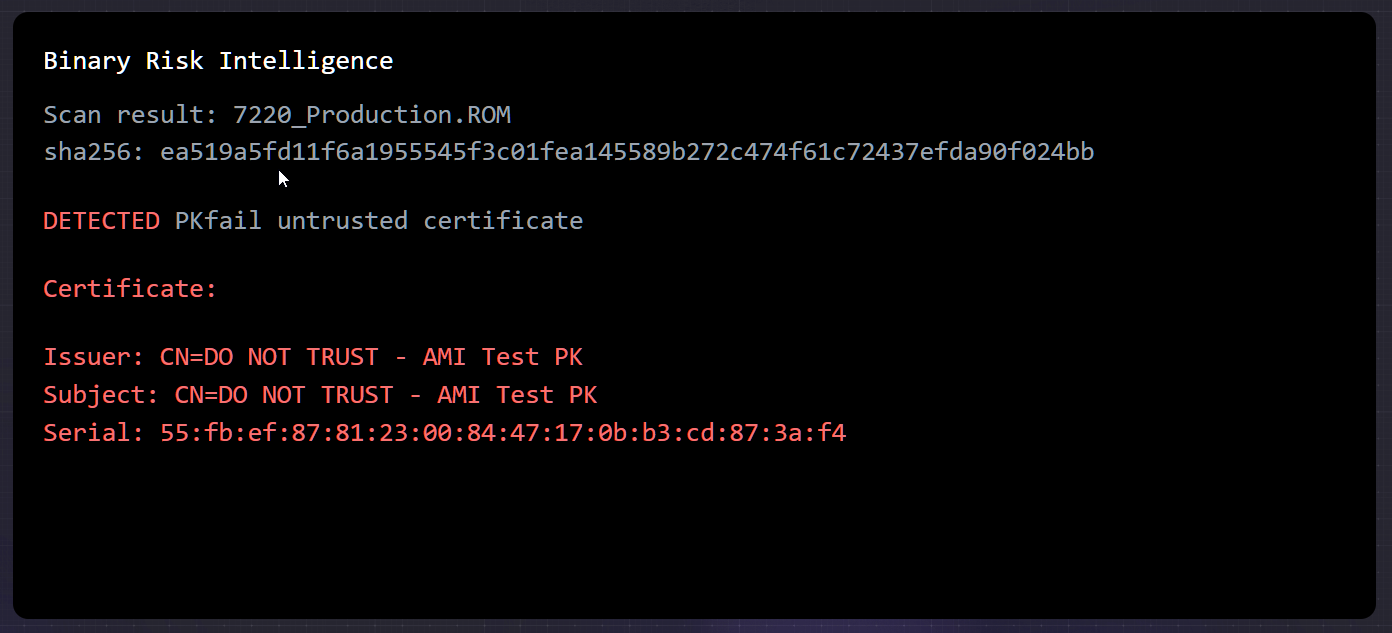

Como descubrió el equipo de investigación de Binarly, los dispositivos afectados utilizan una “clave maestra” de prueba de arranque seguro, también conocida como clave de plataforma (PK), generada por American Megatrends International (AMI), que fue etiquetada como «NO CONFIAR» y que Los proveedores ascendentes deberían haberlos reemplazado con sus propias claves generadas de forma segura.

«Esta clave de plataforma, que administra bases de datos de arranque seguras y mantiene la cadena de confianza desde el firmware hasta el sistema operativo, a menudo no es reemplazada por los OEM o proveedores de dispositivos, lo que resulta en la entrega de dispositivos con claves que no son de confianza», dijo el equipo de investigación de Binarly. dicho.

Fabricantes de dispositivos UEFI que utilizaron claves de prueba poco confiables 813 productos incluyen Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo y Supermicro.

En mayo de 2023, Binarly descubrió un incidente de seguridad en la cadena de suministro que involucró fugas de claves privadas de Intel Boot Guard y afectó a varios proveedores. Como informó por primera vez BleepingComputer, la banda de extorsión Money Message ha filtrado el código fuente MSI para el firmware utilizado por las placas base de la empresa.

El código contenía claves privadas de firma de imágenes para 57 productos MSI y claves privadas Intel Boot Guard para otros 116 productos MSI.

A principios de este año, también se filtró una clave privada de American Megatrends International (AMI) vinculada a la «clave maestra» de Secure Boot, lo que afectó a varios fabricantes de dispositivos empresariales. Los dispositivos afectados todavía están en uso y la clave se utiliza en dispositivos empresariales lanzados recientemente.

Impacto y recomendaciones de PKfail

Como explica Binarly, la explotación exitosa de este problema permite a los actores maliciosos con acceso a dispositivos vulnerables y a la parte privada de la clave de la plataforma evitar el arranque seguro manipulando la base de datos de claves de intercambio (KEK), la base de datos de firmas (db) y la base de datos. de firmas prohibidas (dbx).

Después de comprometer toda la cadena de seguridad, desde el firmware hasta el sistema operativo, pueden firmar códigos maliciosos, lo que les permite implementar malware UEFI como CosmicStrand y BlackLotus.

«El primer firmware vulnerable a PKfail se lanzó en mayo de 2012, mientras que el último se lanzó en junio de 2024. En general, esto hace que este problema de la cadena de suministro sea uno de los más largos de su tipo, ya que abarca más de 12 años», agregó Binarly.

«La lista de dispositivos afectados, que actualmente contiene casi 900 dispositivos, está disponible en nuestro Aviso BRLY-2024-005. Una mirada más cercana a los resultados del escaneo reveló que nuestra plataforma extrajo e identificó 22 claves únicas que no son de confianza.

Para mitigar el riesgo de PKfail, se recomienda a los proveedores generar y administrar la clave de plataforma siguiendo las mejores prácticas de administración de claves criptográficas, como los módulos de seguridad de hardware.

También es esencial reemplazar las claves de prueba proporcionadas por proveedores de BIOS independientes como AMI por sus propias claves generadas de forma segura.

Los usuarios deben monitorear las actualizaciones de firmware publicadas por los proveedores de dispositivos y aplicar parches de seguridad que aborden el problema de la cadena de suministro de PKfail lo antes posible.

Binarly también publicó el Sitio web pk.failque ayuda a los usuarios a escanear archivos binarios de firmware de forma gratuita para encontrar dispositivos vulnerables a PKfail y cargas útiles maliciosas.