Un grupo de ransomware llamado Angeles Oscuros Los Ángeles Oscuros aparecieron en los titulares la semana pasada cuando se reveló que el grupo criminal había recibido recientemente un rescate récord de 75 millones de dólares de una empresa de Fortune 50. Los expertos en seguridad dicen que los Ángeles Oscuros existen desde 2021, pero el grupo no recibe mucha prensa. porque trabajan solos y mantienen un perfil bajo, seleccionando un objetivo a la vez y priorizando el robo masivo de datos sobre la interrupción de las operaciones de la víctima.

Imagen: Shutterstock.

Compañía de seguridad zscaler AmenazaLabz Este mes, Dark Angels fue clasificada como la principal amenaza de ransomware para 2024, y señaló que a principios de 2024, una víctima pagó al grupo de ransomware 75 millones de dólares, más que cualquier pago de rescate registrado anteriormente. ThreatLabz descubrió que Dark Angels ha llevado a cabo algunos de los mayores ataques de ransomware hasta la fecha y, sin embargo, se sabe poco sobre el grupo.

Brett Stone-GrossDirector senior de inteligencia de amenazas en ThreatLabz, dijo que Dark Angels usa un modelo de juego completamente diferente al de la mayoría de los otros grupos de ransomware. Para empezar, dijo, Dark Angels no utiliza el típico modelo de afiliado de ransomware, que depende de piratas informáticos contratados para instalar malware que bloquea los sistemas infectados.

«Realmente no quieren aparecer en los titulares ni alterar los negocios», dijo Stone-Gross. “Quieren ganar dinero y atraer la menor atención posible. »

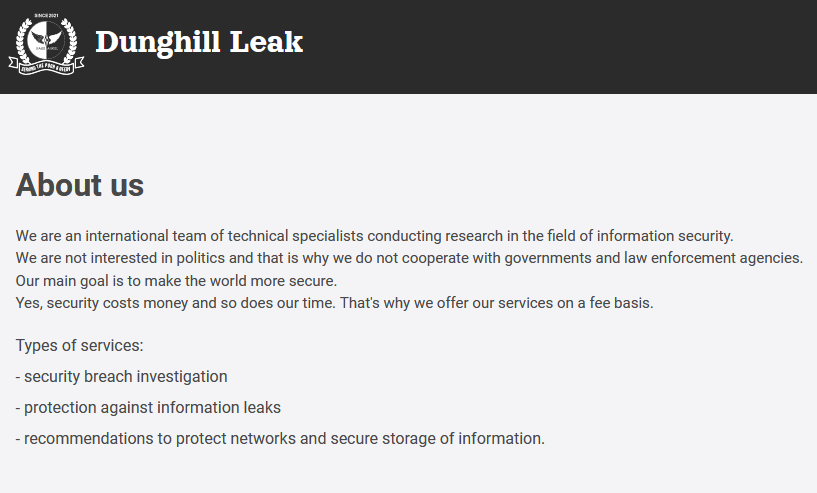

La mayoría de los grupos de ransomware tienen sitios llamativos de fuga de datos que amenazan con liberar los datos robados del objetivo a menos que se pague una demanda de rescate. Pero los Ángeles Oscuros ni siquiera tenían un sitio para avergonzar a las víctimas. hasta abril de 2023. Y el sitio de la fuga no es particularmente conocido; se llama Escapar del estercolero.

El sitio de estigmatización de las víctimas de los Ángeles Oscuros, Dunghill Leak.

«No tienen nada de llamativo», dijo Stone-Gross. “Durante mucho tiempo ni siquiera quisieron aparecer en los titulares, pero probablemente se sintieron obligados a crear este sitio de filtración porque querían demostrar que hablaban en serio y que iban a publicar los datos de las víctimas y hacerlas accesible. »

Los Ángeles Oscuros son considerados un sindicato de cibercrimen con sede en Rusia cuyo sello distintivo es robar cantidades realmente asombrosas de datos de importantes empresas de muchas industrias, incluidas la atención médica, las finanzas, el gobierno y la educación. Para las grandes empresas, el grupo extrajo entre 10 y 100 terabytes de datos, cuya transferencia podría tardar días o semanas, según ThreatLabz.

Como la mayoría de las bandas de ransomware, los Dark Angels publican datos robados a las víctimas que no pagan. Entre las víctimas más notables que figuran en Dunghill Leak se encuentra la empresa mundial de distribución de alimentos. siscocual reveló un ataque de ransomware en mayo de 2023; y el gigante de las reservas de viajes Sablelo que era golpeado por los Ángeles Oscuros en septiembre de 2023.

Stone-Gross dijo que los Dark Angels a menudo se muestran reacios a implementar malware ransomware porque estos ataques funcionan bloqueando la infraestructura de TI del objetivo, lo que generalmente resulta en el cierre de la actividad de la víctima durante días, semanas e incluso meses. Y este tipo de infracciones tienden a aparecer rápidamente en los titulares.

«Están eligiendo selectivamente si quieren implementar ransomware o no», dijo. “Si sienten que pueden cifrar algunos archivos que no causarán grandes interrupciones, pero que les brindarán una gran cantidad de datos, eso es lo que harán. Pero, en realidad, lo que los diferencia de los demás es el volumen de datos que roban. Es un orden de magnitud mucho mayor con los Ángeles Oscuros. Las empresas que pierdan grandes cantidades de datos pagarán estos elevados rescates. »

Entonces, ¿quién pagó el rescate récord de 75 millones de dólares? pitido de la computadora publicado el 30 de julio que la víctima fue el gigante farmacéutico cencora (Previamente Empresa AmeriSourceBergen), quien informó de un incidente de seguridad de datos a la Comisión de Bolsa y Valores de Estados Unidos (SEC) el 21 de febrero de 2024.

La SEC exige que las empresas que cotizan en bolsa revelen cualquier evento de ciberseguridad potencialmente significativo dentro de los cuatro días posteriores al incidente. Cencora ocupa actualmente el puesto número 10 en la lista Fortune 500 y generó más de 262 mil millones de dólares en ingresos el año pasado.

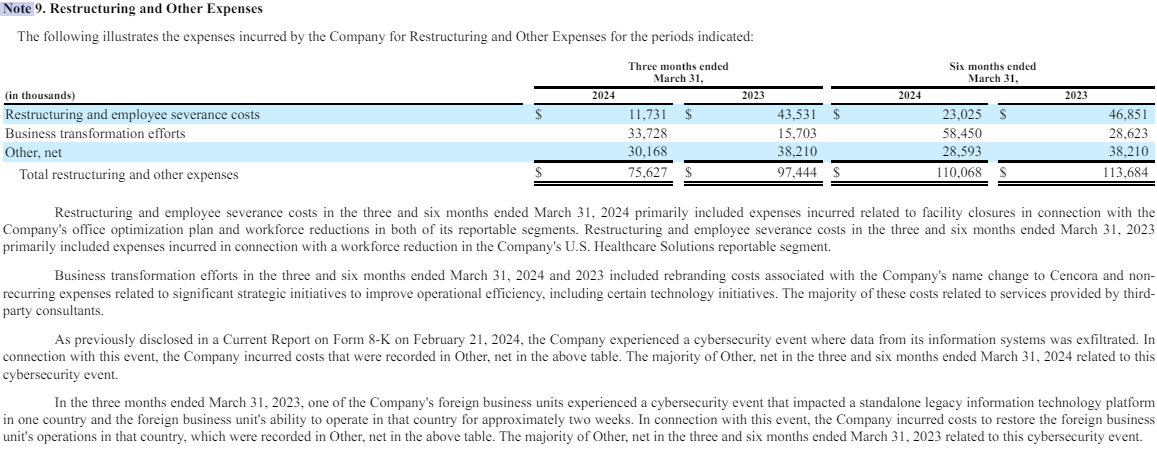

Cencora no respondió a las preguntas sobre si realizó un pago de rescate en relación con el incidente de ciberseguridad de febrero y remitió a KrebsOnSecurity a los gastos enumerados en «Otros» en la sección de reestructuración de su informe. último informe financiero trimestral (PDF). Este informe indica que la mayoría de los $30 millones en costos bajo “Otros” estaban relacionados con la violación.

El comunicado trimestral de Cencora dijo que el incidente afectó una plataforma de TI heredada independiente en un país y la capacidad de la unidad de negocios extranjera para operar en ese país durante aproximadamente dos semanas.

El informe del primer trimestre de 2024 de Cencora muestra un costo de 30 millones de dólares asociado con un evento de exfiltración de datos a mediados de febrero de 2024.

En su versión más reciente Informe sobre el estado del ransomware (PDF), empresa de seguridad Sofos descubrió que el pago promedio de rescate se ha quintuplicado durante el año pasado, de 400.000 dólares en 2023 a 2 millones de dólares. Sophos afirma que en más de cuatro quintas partes (82%) de los casos, la financiación del rescate provino de múltiples fuentesEn total, el 40% de la financiación total del rescate provino de las propias organizaciones y el 23% de las aseguradoras.

Otras lecturas: Informe de ransomware ThreatLabz (PDF).