Han surgido detalles sobre una “operación masiva de fraude publicitario” que explota cientos de aplicaciones en Google Play Store para realizar una serie de actividades nefastas.

La campaña se llamó “nombre en clave” Papel picado – la palabra rusa para Bonbon – debido al mal uso de un kit de desarrollo de software (SDK) de publicidad móvil asociado con una red publicitaria con sede en Rusia llamada CarameloAnuncios.

«Konfety representa una nueva forma de fraude y ofuscación, en la que actores maliciosos explotan versiones» gemelas malvadas «de aplicaciones» gemelas señuelo «disponibles en los principales mercados», dijo el equipo de inteligencia de datos Satori amenaza a HUMAN en un comunicado técnico. relación compartido con The Hacker News.

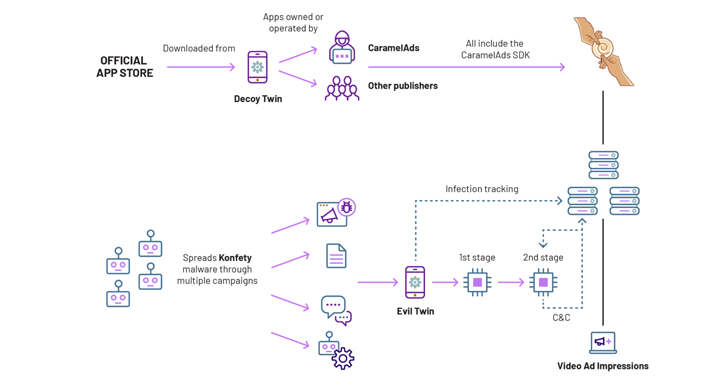

Mientras que las aplicaciones señuelo, que suman más de 250 en total, son inofensivas y se distribuyen a través de Google Play Store, sus respectivos «gemelos malvados» se distribuyen a través de una campaña de publicidad maliciosa diseñada para facilitar el fraude publicitario, monitorear búsquedas en la Web, instalar extensiones de navegador y cargar el código de archivos APK en los dispositivos de los usuarios.

El aspecto más inusual de la campaña es que el gemelo malvado se hace pasar por el gemelo señuelo falsificando el ID de la aplicación y el ID del editor de anuncios de este último para publicar anuncios. Tanto las aplicaciones señuelo como las gemelas malvadas se ejecutan en la misma infraestructura, lo que permite a los actores maliciosos expandir sus operaciones exponencialmente según sea necesario.

Dicho esto, las aplicaciones señuelo no sólo se comportan normalmente, sino que la mayoría de ellas ni siquiera muestran anuncios. También incluyen un aviso de consentimiento del RGPD.

«Este mecanismo de ofuscación de ‘señuelo/gemelo malvado’ es una nueva forma para que los malos actores presenten el tráfico fraudulento como legítimo», dijeron los investigadores de HUMAN. “En su punto máximo, el volumen programático relacionado con Konfety alcanzó los 10 mil millones de solicitudes por día. »

En otras palabras, Konfety aprovecha las capacidades de representación de anuncios del SDK para cometer fraude publicitario al hacer que sea mucho más difícil distinguir entre tráfico malicioso y legítimo.

Las malvadas aplicaciones gemelas de Konfety supuestamente se propagan a través de una campaña de publicidad maliciosa que promueve mods APK y otro software como Letasoft Sound Booster, con las URL trampa alojadas en dominios controlados por atacantes, sitios de WordPress comprometidos y otras plataformas que permiten la descarga de contenido, incluido Docker. Hub, Facebook, Google Sites y OpenSea.

Los usuarios que terminan haciendo clic en estas URL son redirigidos a un dominio que los engaña para que descarguen la aplicación maliciosa Evil Twin, que, a su vez, actúa como un gotero para el primer paso descifrado de los recursos del archivo APK y utilizado para configurar las comunicaciones de comando y control. (C2).

La etapa inicial intenta además ocultar el ícono de la aplicación en la pantalla de inicio del dispositivo y ejecuta una carga útil DEX de segunda etapa que realiza fraude al mostrar anuncios de video fuera de contexto y en pantalla completa cuando el usuario está en su pantalla de inicio. utilizando otra aplicación.

«El corazón de la Operación Konfety reside en las malvadas aplicaciones gemelas», dijeron los investigadores. “Estas aplicaciones imitan sus correspondientes aplicaciones hermanas señuelo copiando sus ID de aplicación/paquete y sus ID de editor de las aplicaciones hermanas señuelo. »

“El tráfico de red derivado de aplicaciones gemelas malvadas es funcionalmente idéntico al tráfico de red derivado de aplicaciones gemelas señuelo; Las impresiones de anuncios generadas por los gemelos malvados utilizan el nombre del paquete de los gemelos señuelo en la consulta. »

Otras capacidades del malware incluyen el uso del SDK de CaramelAds como arma para visitar sitios web utilizando el navegador web predeterminado, engañando a los usuarios enviándoles notificaciones pidiéndoles que hagan clic en enlaces falsos o descargando versiones modificadas de otros SDK publicitarios.

No es todo. A los usuarios que instalan aplicaciones Evil Twins se les solicita que agreguen un widget de barra de herramientas de búsqueda a la pantalla de inicio del dispositivo, que monitorea subrepticiamente sus búsquedas enviando los datos a dominios llamados vptrackme.[.]com y estás buscando[.]com.

«Los actores maliciosos entienden que alojar aplicaciones maliciosas en las tiendas no es una técnica estable y están encontrando formas creativas e inteligentes de evadir la detección y cometer fraude sostenible a largo plazo», concluyen los investigadores. “Los actores que crean servicios de SDK de mediación y distribuyen el SDK para abusar de los editores de alta calidad es una estrategia en crecimiento. »