El grupo de ransomware Qilin utiliza una nueva táctica y despliega un ladrón personalizado para robar las credenciales de la cuenta almacenadas en el navegador Google Chrome.

El equipo de Sophos X-Ops observó técnicas de recolección de credenciales durante la respuesta a incidentes y marca un cambio alarmante en la escena del ransomware.

Descripción general del ataque

El ataque analizado por los investigadores de Sophos comenzó cuando Qilin accedió a una red utilizando credenciales comprometidas para un portal VPN que carecía de autenticación multifactor (MFA).

A la violación le siguieron 18 días de inactividad, lo que sugiere la posibilidad de que Qilin comprara su entrada a la red a un corredor de acceso inicial (IAB).

Es posible que Qilin haya dedicado tiempo a mapear la red, identificar activos críticos y realizar reconocimientos.

Después de los primeros 18 días, los atacantes se movieron lateralmente a un controlador de dominio y modificaron los Objetos de política de grupo (GPO) para ejecutar un script de PowerShell (‘IPScanner.ps1’) en todas las máquinas conectadas a la red del dominio.

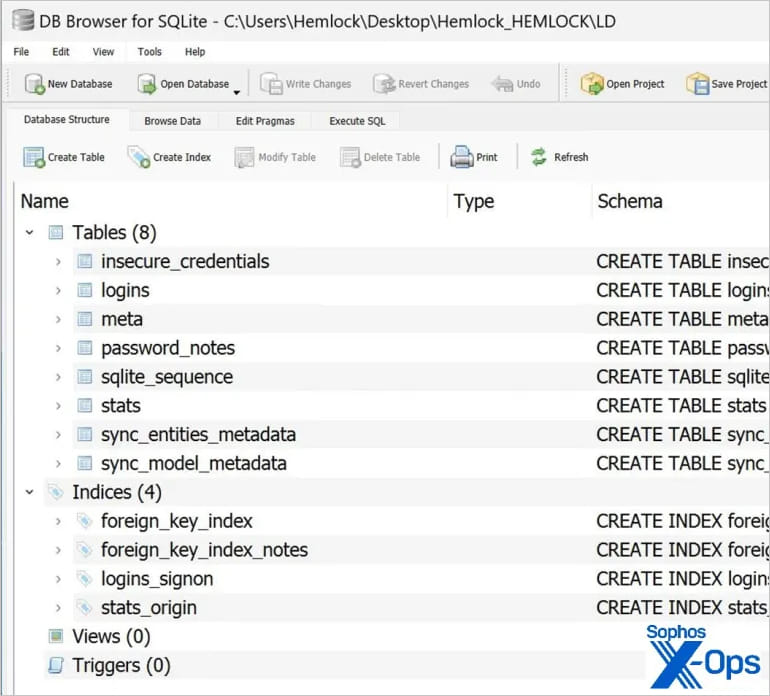

El script, ejecutado por un script por lotes (‘logon.bat’) también incluido en el GPO, fue diseñado para recopilar credenciales almacenadas en Google Chrome.

El script por lotes se configuró para ejecutarse (y activar el script PS) cada vez que un usuario iniciaba sesión en su máquina, mientras que las credenciales robadas se guardaban en el recurso compartido «SYSVOL» con los nombres «LD» o «temp.log».

Fuente: Sophos

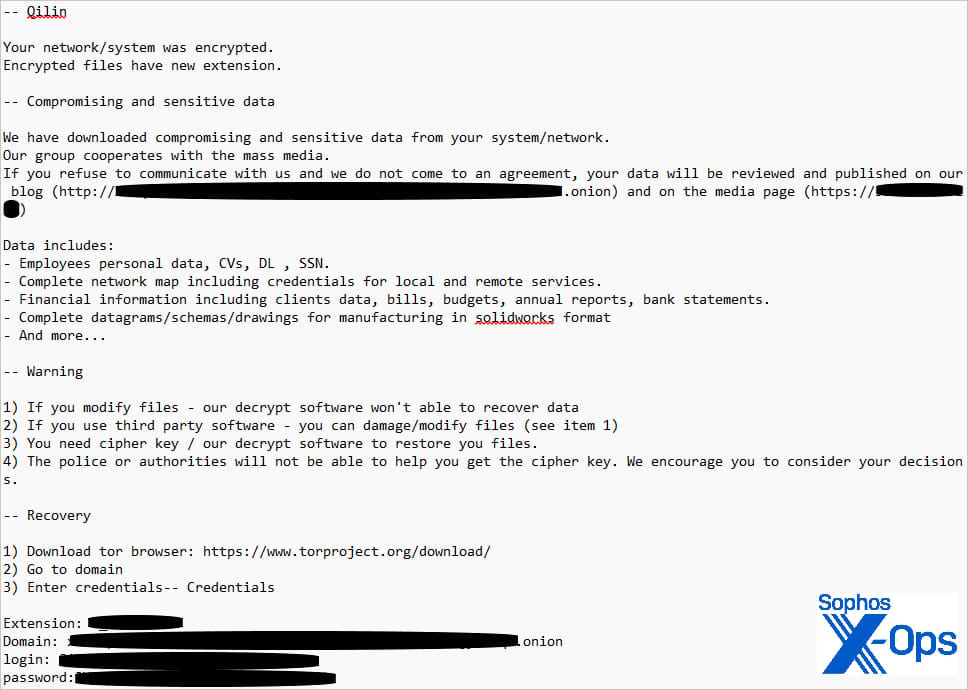

Después de enviar los archivos al servidor de comando y control (C2) de Qilin, las copias locales y los registros de eventos asociados se borraron para ocultar la actividad maliciosa. Qilin finalmente implementó su carga útil de ransomware y cifró los datos en las máquinas comprometidas.

Se utilizó otro GPO y un archivo por lotes separado (“run.bat”) para descargar y ejecutar el ransomware en todas las máquinas del dominio.

Fuente: Sophos

Complejidad de la defensa

El enfoque de Qilin para atacar los ID de Chrome sienta un precedente preocupante que podría dificultar aún más la protección contra ataques de ransomware.

Debido a que el GPO se aplicaba a todas las máquinas del dominio, cada dispositivo en el que un usuario iniciaba sesión estaba sujeto al proceso de recopilación de credenciales.

Esto significa que el script potencialmente robó las credenciales de todas las máquinas de la empresa, siempre que esas máquinas estuvieran conectadas al dominio y tuvieran usuarios conectados a ellas durante el tiempo que el script estuvo activo.

El robo de credenciales de esta magnitud podría permitir ataques de seguimiento, provocar infracciones generalizadas en múltiples plataformas y servicios, hacer que los esfuerzos de respuesta sean mucho más onerosos e introducir una amenaza persistente y duradera después de la resolución del incidente de ransomware.

Las organizaciones pueden mitigar este riesgo imponiendo políticas estrictas que prohíban el almacenamiento de secretos en los navegadores web.

Además, implementar la autenticación multifactor es esencial para proteger las cuentas contra ataques, incluso si las credenciales están comprometidas.

Finalmente, implementar principios de privilegios mínimos y segmentación de la red puede obstaculizar significativamente la capacidad de un actor malicioso de propagarse a través de la red comprometida.

Dado que Qilin es una amenaza multiplataforma sin restricciones con vínculos con los expertos en ingeniería social Scattered Spider, cualquier cambio táctico representa un riesgo significativo para las organizaciones.