Los estafadores están acudiendo en masa Facebook con grupos que afirman ofrecer servicios de transmisión de video de servicios funerarios para los fallecidos recientemente. A los amigos y familiares que siguen enlaces a servicios de transmisión se les pide que revelen la información de su tarjeta de crédito. Recientemente, estos estafadores se han diversificado y ofrecen servicios de transmisión falsos para casi cualquier tipo de evento anunciado en Facebook. He aquí un vistazo más de cerca a la escala de este plan y algunas conclusiones sobre quién podría ser el responsable.

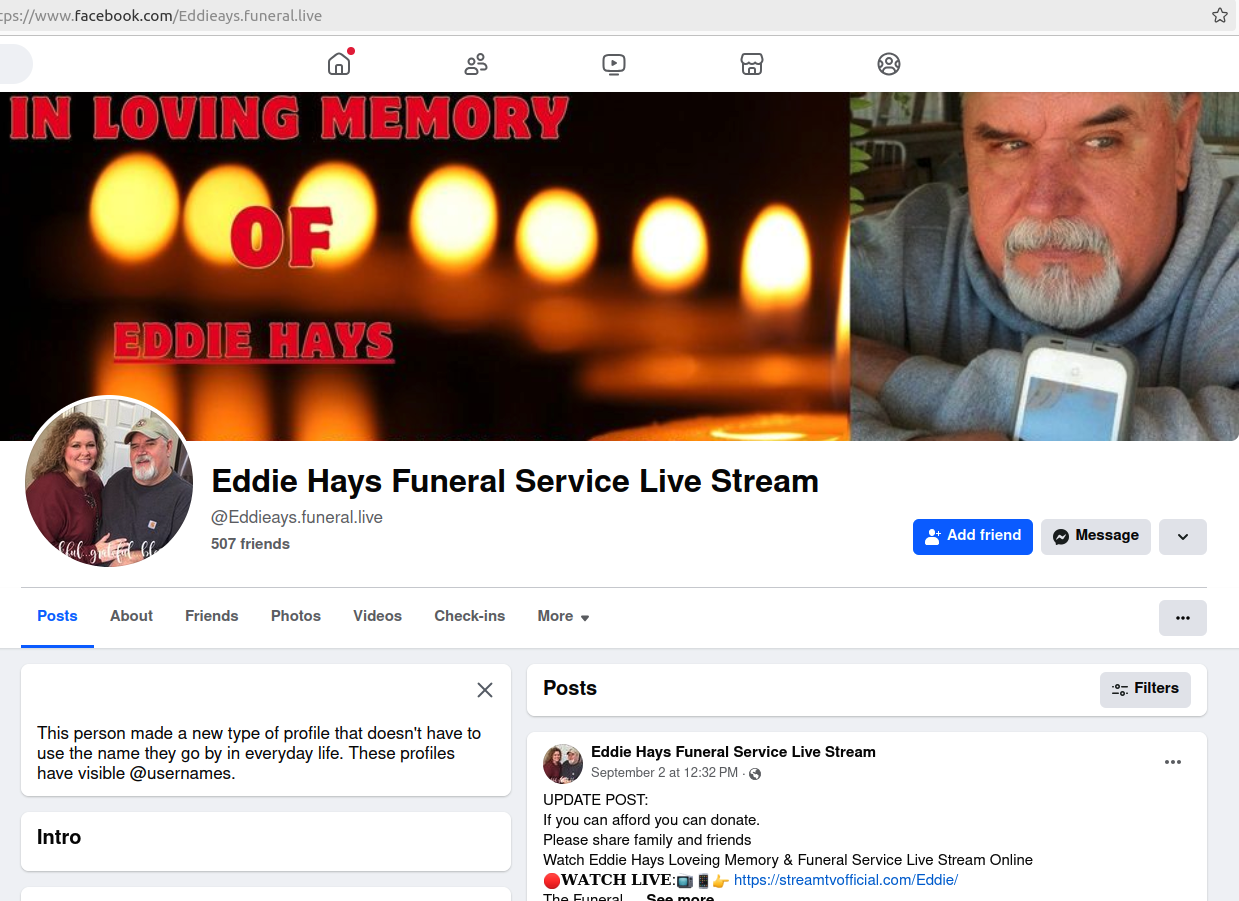

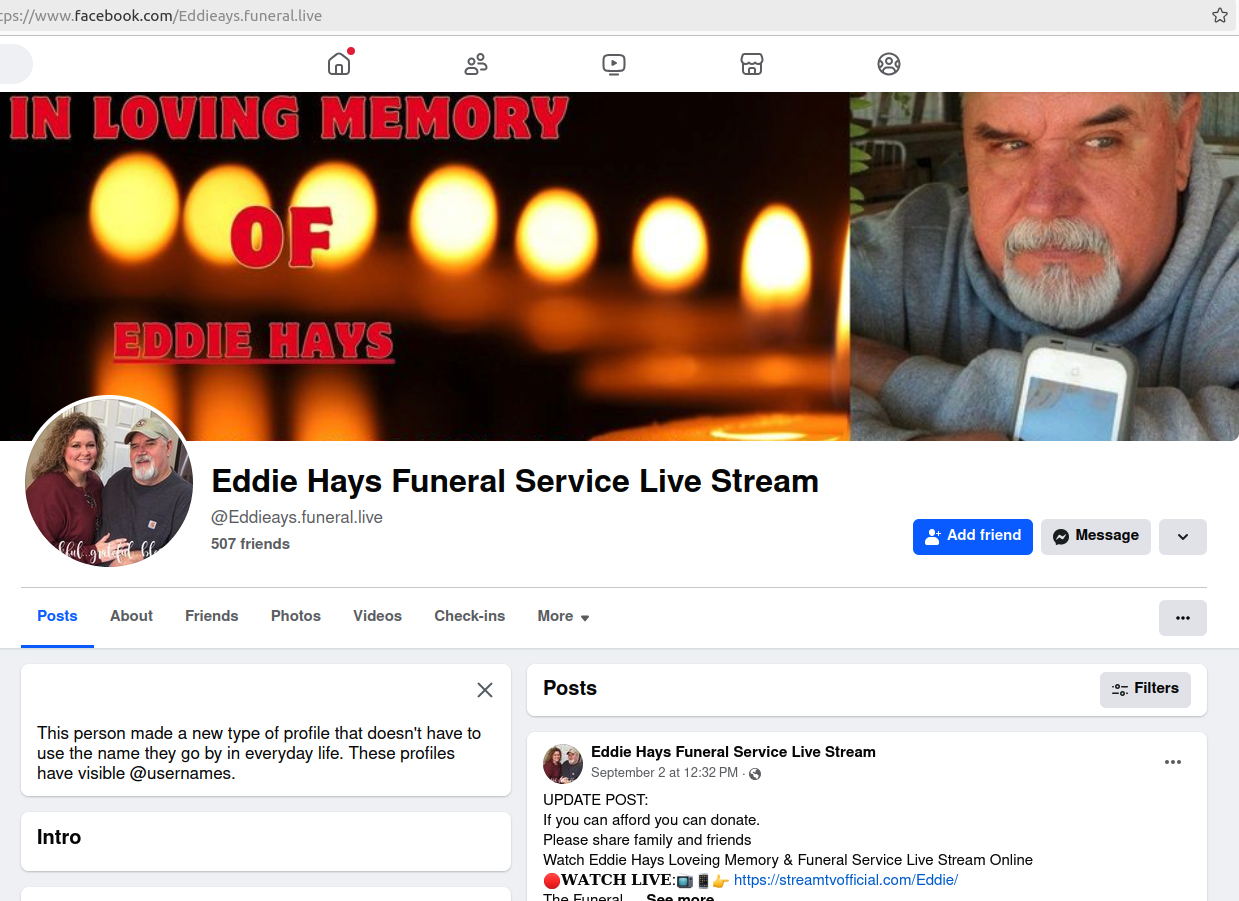

Una de las muchas páginas fraudulentas de grupos funerarios en Facebook. Al hacer clic para ver la “transmisión en vivo” del funeral, accederá a un sitio web recién registrado que solicita información de la tarjeta de crédito.

KrebsOnSecurity recibió recientemente un mensaje de un lector llamado George que le dijo que un amigo había fallecido recientemente y que había notado que se había creado un grupo de Facebook en memoria de ese amigo. La página enumeraba la hora y fecha exactas del funeral, que se podía transmitir en Internet siguiendo un enlace a una página que solicitaba información de la tarjeta de crédito.

“Después de publicar un artículo en el sitio, uno de mis amigos me dijo [the same thing] «Esto le pasó a ella cuando su amiga murió hace dos semanas», dijo George.

Una búsqueda en Facebook/Meta de algunas palabras clave simples como «funeral» y «streaming» revela innumerables páginas de grupos funerarios en Facebook, algunas de ellas para servicios pasados y otras creadas para funerales futuros.

Todos estos grupos incluyen imágenes de personas fallecidas en sus fotos de perfil y buscan redirigir a los usuarios a un puñado de sitios de transmisión de video recientemente registrados que requieren el pago con tarjeta de crédito antes de poder continuar. Aún más molesto, algunas de estas páginas piden donaciones a nombre de personas fallecidas.

No está claro exactamente cuántos usuarios de Facebook caen en la trampa, pero vale la pena señalar que muchos de estos grupos funerarios falsos atraen seguidores de los seguidores del fallecido, lo que sugiere que estos usuarios se registraron en estos grupos antes de transmitir la ceremonia. Tampoco está claro cuántas personas terminan perdiéndose el funeral de un amigo o de un ser querido porque pensaron erróneamente que se estaba transmitiendo en línea.

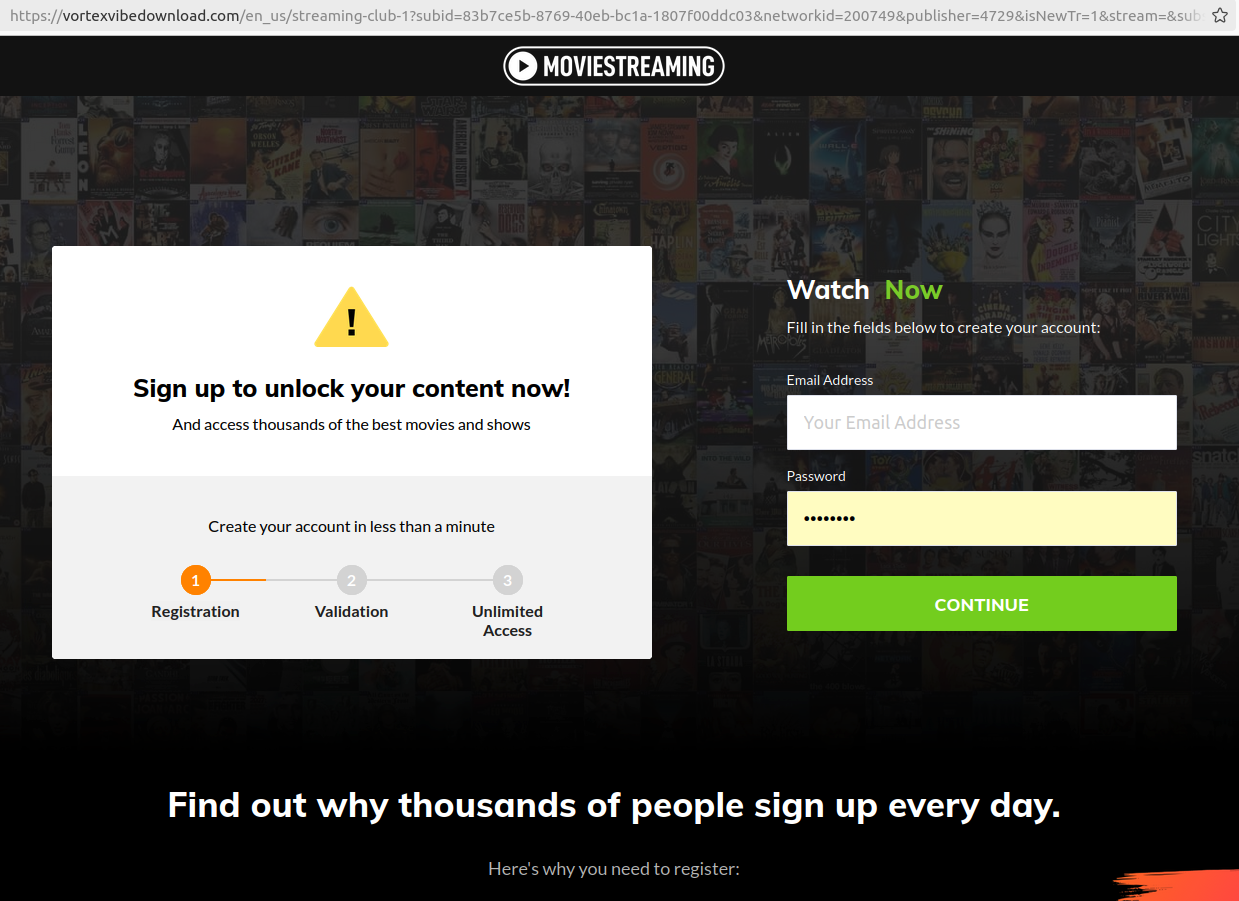

Una de varias páginas de destino similares a servicios de transmisión de vídeo vinculadas a grupos funerarios fraudulentos en Facebook.

George dijo que la página del funeral de su amigo en Facebook incluía un enlace al supuesto servicio transmitido en vivo en transmisión en vivo ahora[.]xyzun dominio registrado en noviembre de 2023.

De acuerdo a Herramientas de dominio.comla organización que registró este dominio se llama “apkdescargarweb,» tiene su sede en Rajshahi, Bangladesh, y utiliza los servidores DNS de una empresa de alojamiento web en Bangladesh llamada anfitrión web[.]neto.

Una búsqueda de «apkdownloadweb» en DomainTools muestra tres dominios registrados con esta entidad, incluido vivir24sports[.]xyz Y Transmisión en línea[.]xyz. Estos dos dominios también usaban webhostbd.[.]red para DNS. Apkdownloadweb tiene una página de facebookque muestra una serie de avances en «videos en vivo» de eventos deportivos que ya han tenido lugar, y afirma que su dominio es apkdescargarweb[.]con.

Transmisión en vivo ahora[.]xyz está alojado actualmente en un proveedor de alojamiento web de Bangladesh llamado NubesWebServidor[.]conpero los registros DNS históricos muestran que este sitio web también utilizó los servidores DNS de webhostbd.[.]neto.

La dirección web de livestreamnow[.]xyz es 148.251.54.196en el gigante del alojamiento Hetzner en Alemania. DomainTools muestra que esta misma dirección de Internet alberga casi otros 6.000 dominios (.CSV), incluidos cientos que se refieren a términos de transmisión de vídeo, como ver en vivo el 24[.]con Y foxsportsplus[.]con.

Hay miles de dominios en esta dirección IP que incluyen o terminan con las letras «cómic”, el dominio de nivel superior del código de país de Bangladesh. Aunque muchos dominios corresponden a sitios web de tiendas de electrónica o blogs sobre temas informáticos, muchos de ellos contienen una buena cantidad de contenido de marcador de posición (piense en el texto «lorem ipsum» en la página de «contacto»). En otras palabras, los sitios parecen legítimos a primera vista, pero tras una inspección más cercana, queda claro que actualmente no son utilizados por ninguna empresa activa.

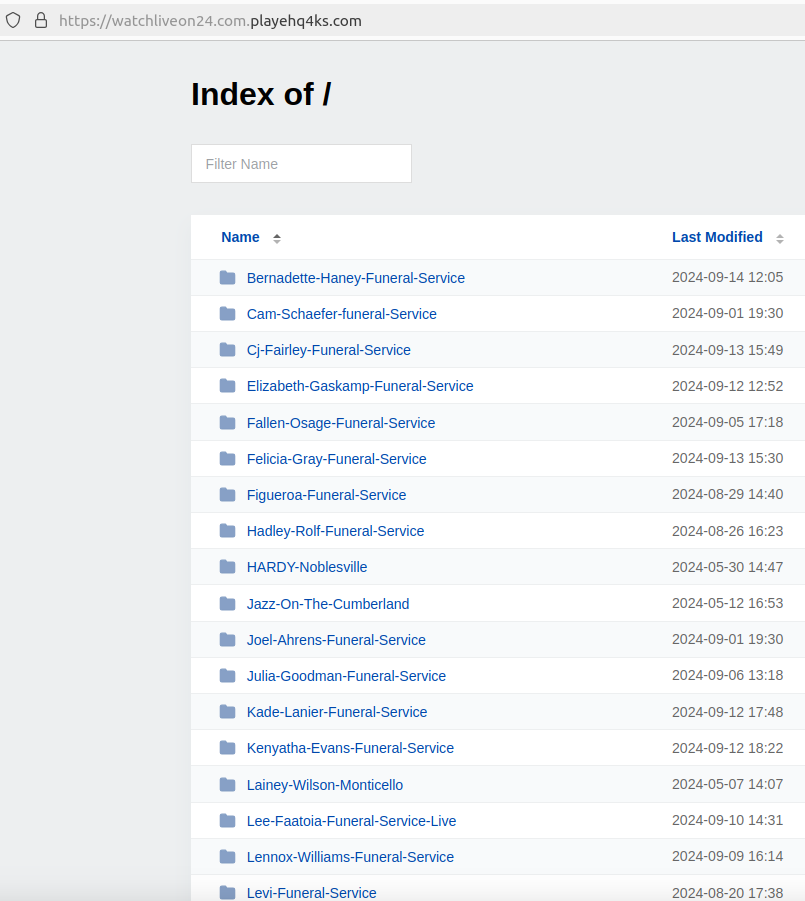

Los registros DNS pasivos para 148.251.54.196 muestran una sorprendente cantidad de resultados que son esencialmente dos nombres de dominio mezclados. Por ejemplo, hay ver en vivo el 24[.]com.playehq4ks[.]conque muestra enlaces a varios grupos de transmisión de servicios funerarios en Facebook.

Otro dominio combinado en la misma dirección de Internet: livestreaming24[.]xyz.allsportslivenow[.]com: enumera docenas de enlaces a grupos de Facebook para funerales, pero también para prácticamente cualquier tipo de evento anunciado o publicado por usuarios de Facebook, incluidas graduaciones, conciertos, ceremonias de premiación, bodas y rodeos.

Incluso los eventos comunitarios promovidos por los departamentos de policía locales y estatales en Facebook son un objetivo legítimo para estos estafadores. Una página de Facebook administrada por la policía en Plympton, Massachusetts, para un evento social de la ciudad este verano llamado Noche en Plympton se transformó rápidamente en dos grupos diferentes de Facebook que informaban a los visitantes que podían transmitir las festividades en cualquiera de los dos espnstreamlive[.]co O deportes aéreos[.]vivir.

¿QUIÉN ESTÁ DETRÁS DEL FUNERAL DE FAKEBOOK?

Recuerda que el titular de livestreamnow[.]xyz, el sitio de transmisión falso vinculado al grupo de Facebook del amigo fallecido de George, era una organización llamada «Apkdownloadweb». El dominio de esta entidad – apkdescargarweb[.]con — está registrado con un islam mazidul en Rajshahi, Bangladesh (este dominio también utiliza Webhostbd[.]servidores DNS de red).

La página de LinkedIn de Mazidul Islam dice que es el organizador de un blog de TI ahora desaparecido llamado gadgetsbiz.[.]com, que DomainTools encuentra registrado con un Mehedi Hassan de Rajshahi, Bangladesh.

Para cerrar el círculo, DomainTools busca en todos los sitios mencionados anteriormente el nombre de dominio del proveedor de DNS: webhostbd.[.]net — se registró originalmente con un señor mehediy a la dirección de correo electrónico webhostbd.net@gmail.com (“MD” es una abreviatura común de Muhammad/Mohammod/Muhammed).

Una búsqueda de esta dirección de correo electrónico en Constella revela un registro pirateado del corredor de datos Apollo.io que indica que el nombre completo de su propietario es Mohammed Mehedi Hassan. Desafortunadamente, no es un nombre particularmente único en esta región del mundo.

Pero quiso la suerte que el año pasado el administrador de apkdownloadweb.com lograra infectar su PC con Windows con un malware que roba contraseñas. Lo sabemos porque los registros sin procesar de los datos robados de la PC de este administrador fueron indexados por el servicio de seguimiento de violaciones. Inteligencia constelación [full disclosure: As of this month, Constella is an advertiser on this website].

Estos «registros de robo» generalmente se generan por infecciones oportunistas de troyanos que roban información y se venden en mercados de cibercrimen. Un conjunto típico de registros para una PC comprometida incluirá todos los nombres de usuario y contraseñas almacenados en cualquier navegador del sistema, así como una lista de las URL visitadas recientemente y los archivos descargados.

Los proveedores de malware a menudo implementan software para robar información combinándolo con títulos de software «crackeados» o pirateados. Esto se debe a que el ladrón guarda los registros del administrador de apkdownloadweb.[.]com muestra que la PC de este usuario se infectó inmediatamente después de descargar un kit de herramientas de desarrollo de aplicaciones móviles con trampa explosiva.

Estas credenciales robadas apuntan a Apkdownloadweb[.]com está dirigido por un joven de unos veinte años de Dhaka, Bangladesh, llamado Mohammed Abdullah Khondokar.

La carpeta «historial del navegador» del administrador de Apkdownloadweb muestra que Khondokar dejó recientemente un comentario en la página de Facebook de Mohammed Mehedi Hassany el perfil de Facebook de Khondokar indica que los dos son amigos.

Ni el director general Hasan ni el director general Abdullah Khondokar respondieron a las solicitudes de comentarios. KrebsOnSecurity también solicitó comentarios de Meta.