Los operadores de ransomware RansomHub ahora están implementando nuevo malware para desactivar el software de seguridad de detección y respuesta de endpoints (EDR) en ataques Bring Your Own Vulnerable Driver (BYOVD).

Apodado EDRKillShifter por los investigadores de seguridad de Sophos que lo descubrieron durante una investigación de ransomware en mayo de 2024, el malware implementa un controlador legítimo y vulnerable en dispositivos específicos para escalar privilegios, desactivar soluciones de seguridad y tomar el control del sistema.

Esta técnica es muy popular entre varios actores maliciosos, desde bandas de ransomware con motivación financiera hasta grupos de piratas informáticos respaldados por el estado.

«En el incidente de mayo, los actores de la amenaza (estimamos con confianza moderada que esta herramienta es utilizada por varios atacantes) intentaron utilizar EDRKillShifter para cancelar la protección de Sophos en el ordenador objetivo, pero la herramienta falló», dicho Andreas Klopsch, investigador de amenazas de Sophos.

“Luego intentaron ejecutar el ejecutable de ransomware en la máquina que controlaban, pero también falló cuando se activó la función CryptoGuard del agente de punto final. »

Durante su investigación, Sophos descubrió dos muestras diferentes, ambas con exploits de prueba de concepto disponibles en GitHub: uno explotaba un controlador vulnerable conocido como RentDrv2 y otro operando un piloto llamado AmenazaFuegoMonitorun componente de un paquete de monitoreo de sistema obsoleto.

Sophos también descubrió que EDRKillShifter puede entregar diferentes cargas útiles de controladores dependiendo de las necesidades de los atacantes y que la propiedad lingüística del malware sugiere que fue compilado en una computadora con localización rusa.

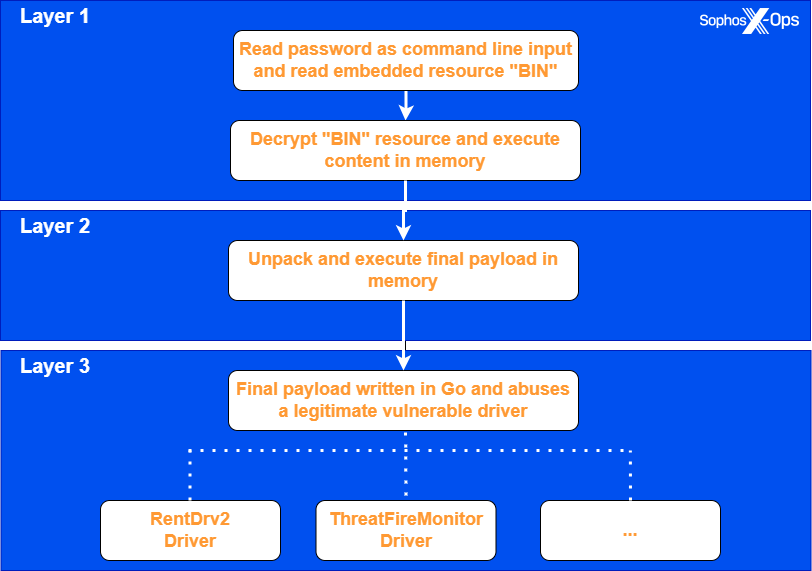

La ejecución del cargador se produce en tres pasos: primero, el atacante inicia el binario EDRKillShifter con una cadena de contraseña para descifrar y ejecutar un recurso incrustado llamado BIN en la memoria. Luego, este código descomprime y ejecuta la carga útil final, que elimina y explota un controlador legítimo y vulnerable para escalar privilegios y deshabilitar procesos y servicios EDR activos.

«Después de que el malware crea un nuevo servicio para el controlador, inicia el servicio y carga el controlador, ingresa en un bucle sin fin que enumera continuamente los procesos en ejecución y finaliza los procesos si su nombre aparece en una lista de objetivos codificada», agregó Klopsch.

“También cabe señalar que ambas variantes explotan controladores legítimos (aunque vulnerables), utilizando exploits de prueba de concepto disponibles en Github. Sospechamos que los actores de amenazas copiaron partes de estas pruebas de concepto, las modificaron y trasladaron el código al lenguaje Go».

Sophos recomienda habilitar la protección antimanipulación en los productos de seguridad de endpoints, mantener una separación entre los privilegios de usuario y administrador para evitar que los atacantes carguen controladores vulnerables y mantener los sistemas actualizados, ya que Microsoft continúa descertificando controladores firmados que se sabe que han sido utilizados indebidamente en ataques anteriores. .

El año pasado, Sophos detectó otro malware que elimina EDR, denominado AuKill, que explotaba un controlador vulnerable de Process Explorer en los ataques de ransomware Medusa Locker y LockBit. AuKill es similar a una herramienta de código abierto conocida como puñalada por la espaldaque también explota un controlador vulnerable de Process Explorer y ha sido utilizado por la pandilla LockBit en al menos un ataque observado por Sophos X-Ops.