El grupo de hackers norcoreano ScarCruft lanzó un ataque a gran escala en mayo explotando una falla de día cero en Internet Explorer para infectar objetivos con malware RokRAT y exfiltrar datos.

ScarCruft (también conocido como «APT37» o «RedEyes») es un actor de ciberespionaje patrocinado por el estado conocido por apuntar a sistemas en Corea del Sur y Europa, así como a activistas de derechos humanos y desertores de Corea del Norte, mediante el uso de phishing, abrevaderos e Internet. Explorador de día cero.

un nuevo informe conjunto del Centro Nacional de Seguridad Cibernética (NCSC) de Corea del Sur y AhnLab (ASEC) describe una campaña reciente de ScarCruft denominada «Code on Toast», que explotaba anuncios emergentes para realizar infecciones de malware sin hacer clic.

La falla utilizada en los ataques de día cero se rastrea como CVE-2024-38178 y es una vulnerabilidad de confusión de tipos de alta gravedad en Internet Explorer.

ASEC y NCSC, en respuesta a la campaña, notificaron inmediatamente a Microsoft, y el gigante tecnológico lanzó una actualización de seguridad para corregir CVE-2024-39178 en agosto de 2024.

Curiosamente, los investigadores descubrieron que el exploit de ScarCruft era muy similar al que habían utilizado en el pasado para CVE-2022-41128, con la única adición de tres líneas de código diseñadas para evitar los parches anteriores de Microsoft.

De los “anuncios tostados” al malware

Las notificaciones del sistema son ventanas emergentes que se muestran en la esquina de software como antivirus o utilidades gratuitas para mostrar notificaciones, alertas o anuncios.

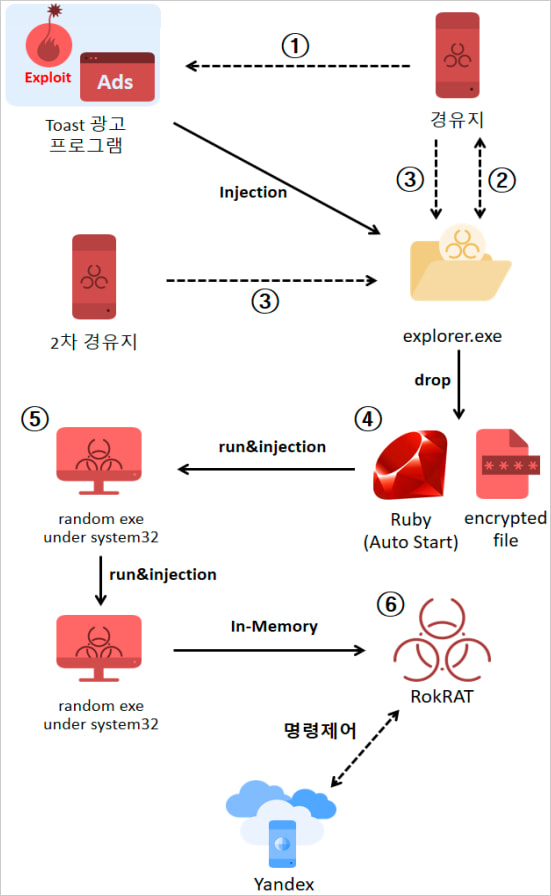

Según AhnLab, APT37 comprometió uno de los servidores de una agencia de publicidad nacional para publicar «anuncios Toast» especialmente diseñados en software gratuito anónimo utilizado por un gran número de surcoreanos.

Estos anuncios incluían un iframe malicioso que, cuando se mostraba en Internet Explorer, provocaba que un archivo JavaScript llamado «ad_toast» se activara mediante la ejecución remota de código a través de la vulnerabilidad CVE-2024-39178 en el archivo JScript9 dll de Internet Explorer (motor Chakra).

El malware lanzado en este ataque es una variante de RokRAT, que ScarCruft ha utilizado en sus ataques desde hace varios años.

La función principal de RokRAT es filtrar archivos correspondientes a 20 extensiones (incluidas .doc, .mdb, .xls, .ppt, .txt, .amr) a una instancia en la nube de Yandex cada 30 minutos.

El malware también realiza registros de teclas, monitorea los cambios en el portapapeles y realiza capturas de pantalla (cada 3 minutos).

Fuente: ASEC

La infección se lleva a cabo mediante un proceso de cuatro pasos en el que se inyecta un número igual de cargas útiles en el proceso «explorer.exe», evitando así la detección de las herramientas de seguridad.

Si se detecta un antivirus Avast o Symantec en el host, el malware se inyecta en un ejecutable aleatorio desde la carpeta C:\Windows\system32.

La persistencia se logra agregando una carga útil final («rubyw.exe») al inicio de Windows y guardándola para su ejecución en el programador del sistema cada cuatro minutos.

A pesar de Microsoft anunciando el retiro de Internet Explorer A mediados de 2022, muchos componentes del navegador permanecen en Windows o son utilizados por software de terceros, lo que permite a los actores malintencionados descubrir nuevas vulnerabilidades que pueden utilizarse en ataques.

Esto puede suceder sin que los usuarios se den cuenta de que están utilizando software obsoleto que puede explotarse fácilmente para ataques sin clic, allanando el camino para la explotación a gran escala por parte de actores mal informados.

Lo que es aún peor es que, aunque Microsoft solucionó este defecto particular de Internet Explorer en agosto, no garantiza que será adoptado inmediatamente por herramientas que utilicen componentes más antiguos. Por lo tanto, el software gratuito que utiliza componentes obsoletos de Internet Explorer sigue poniendo en riesgo a los usuarios.

BleepingComputer consultó con ASEC sobre la cantidad de usuarios afectados y el nombre del software gratuito que se está explotando, y lo actualizaremos con más información a medida que esté disponible.