microsoft Hoy, se lanzaron actualizaciones para corregir al menos 90 vulnerabilidades de seguridad en ventanas y software asociado, incluido seis enormes fallas de día cero que ya son explotados activamente por los atacantes.

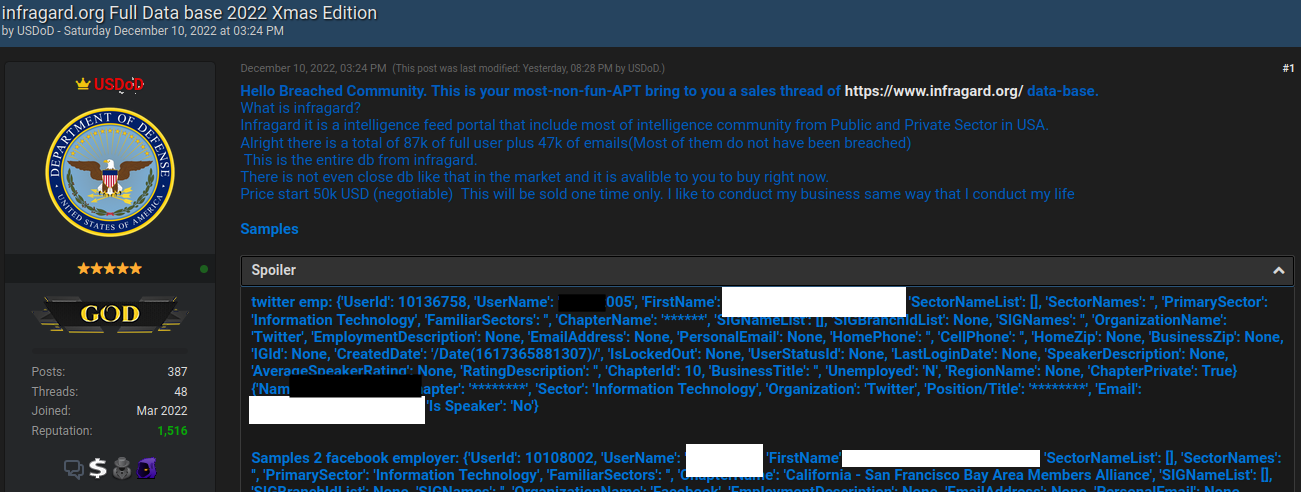

Imagen: Shutterstock.

El paquete de actualización de Redmond de este mes incluye correcciones para vulnerabilidades de seguridad en Escritorio, .NETO, estudio visual, Azur, Copiloto, Dinámica de Microsoft, equipos, Arranque seguro, y por supuesto el propio Windows. De las seis vulnerabilidades de día cero que Microsoft parchó este mes, la mitad son vulnerabilidades de escalada de privilegios locales, lo que significa que son principalmente útiles para los atacantes cuando se combinan con otras vulnerabilidades o acceso.

CVE-2024-38106, CVE-2024-38107 Y CVE-2024-38193 Todos permiten a un atacante obtener privilegios a nivel de SISTEMA en una máquina vulnerable, aunque las vulnerabilidades residen en diferentes partes del sistema operativo Windows.

Los avisos de Microsoft contienen poca información sobre las dos últimas vulnerabilidades de escalada de privilegios, aparte de que están siendo explotadas activamente. Microsoft dice que la falla CVE-2024-38106 existe en el kernel de Windows y se explota activamente, pero tiene una alta «complejidad de ataque», lo que significa que puede ser difícil para el malware o los atacantes atacarlo de manera confiable.

«Microsoft considera que la complejidad de la explotación es alta debido a la necesidad del atacante de ganar una condición de carrera», dijo Trend Micro. Iniciativa día cero (ZDI) señaló. “Sin embargo, algunas carreras son más fáciles de realizar que otras. En momentos como este, CVSS puede resultar engañoso. Las condiciones de carrera generan una alta complejidad en la puntuación CVSS, pero con los ataques en la naturaleza está claro que este error es fácilmente explotable. »

Otro día cero este mes es CVE-2024-38178una vulnerabilidad de ejecución remota de código que existe cuando el Borde de Windows El navegador funciona en “modo Internet Explorer”. El modo IE no está habilitado de forma predeterminada en Edge, pero se puede habilitar para funcionar con sitios web o aplicaciones más antiguos que no son compatibles con los navegadores modernos basados en Chromium.

«Si bien este no es el valor predeterminado para la mayoría de los usuarios, la explotación activa de este exploit sugiere que hay ocasiones en las que el atacante puede configurar esto o ha identificado una organización (o usuario) que tiene esta configuración», escribió Kevin BreenDirector senior de investigación de amenazas en Immersive Labs.

CVE-2024-38213 es una falla de día cero que permite que el malware eluda «Web Mark», una característica de seguridad de Windows que marca los archivos descargados de Internet como no confiables (esta característica de Windows Smartscreen es responsable del mensaje «Windows ha protegido su PC» que aparece al abrir archivos descargado de la web).

«Esta vulnerabilidad no es explotable por sí sola y generalmente se considera parte de una cadena de explotación, por ejemplo, modificar un documento malicioso o un archivo exe para incluir esta omisión antes de enviar el archivo por correo electrónico o distribuirlo a sitios web comprometidos», dijo Breen.

El último día cero de este mes es CVE-2024-38189una vulnerabilidad de ejecución remota de código en Proyecto Microsoft. Sin embargo, Microsoft y varias empresas de seguridad señalan que esta vulnerabilidad sólo funciona en clientes que ya han desactivado las notificaciones sobre riesgos de seguridad relacionados con la ejecución de macros VBA en Microsoft Project (lo cual no es la mejor idea, ya que el malware tiene un largo historial de esconderse en archivos maliciosos). macros de oficina).

Por separado, Adobe publicó hoy 11 boletines de seguridad que abordan al menos 71 vulnerabilidades de seguridad en una variedad de productos, incluidos Ilustrador Adobe, Dimensión, Photoshop, En diseño, Acróbata Y Conducir, Puente, Substancia 3D Stager, Comercio, En copiaY Muestreador de sustancias 3D/Diseñador de sustancias 3DAdobe dice que no tiene conocimiento de ninguna explotación activa de las fallas solucionadas esta semana.

Se recomienda a los usuarios de Windows que se mantengan actualizados con las actualizaciones de seguridad de Microsoft, que de otro modo pueden acumularse rápidamente. Esto no significa que tengas que instalarlos el martes de parches de cada mes. De hecho, esperar uno o tres días antes de actualizar es una respuesta sensata, dado que a veces las actualizaciones salen mal y Microsoft suele solucionar los problemas con sus parches en unos pocos días. También es una buena idea hacer una copia de seguridad de sus datos y/o crear una imagen de su disco de Windows antes de aplicar nuevas actualizaciones.

Para obtener un análisis más detallado de las fallas individuales reparadas por Microsoft hoy, consulte el Lista de centros de tormentas de Internet SANSPara los administradores responsables de mantener entornos Windows más grandes, es útil estar atentos Askwoody.comque indica con frecuencia cuándo las actualizaciones específicas de Microsoft crean problemas para una determinada cantidad de usuarios.