OpenAI anunció el viernes que había prohibido un conjunto de cuentas vinculadas a lo que dijo era una operación encubierta de influencia iraní que explotaba ChatGPT para generar contenido que, entre otras cosas, se centraba en las próximas elecciones presidenciales de Estados Unidos.

«Esta semana, identificamos y eliminamos un grupo de cuentas ChatGPT que estaban generando contenido para una operación encubierta de influencia iraní identificada como Storm-2035», dijo OpenAI. dicho.

“La operación utilizó ChatGPT para generar contenido centrado en una serie de temas, incluidos comentarios sobre candidatos de ambos bandos en las elecciones presidenciales de EE. UU., que luego compartió a través de cuentas de redes sociales y sitios web. »

La compañía de inteligencia artificial (IA) dijo que el contenido no recibió una participación significativa, y que la mayoría de las publicaciones en las redes sociales recibieron pocos o ningún me gusta, acciones y comentarios. También señaló que encontró poca evidencia de que artículos extensos creados con ChatGPT se hubieran compartido en plataformas de redes sociales.

Los artículos se centraron en la política estadounidense y los acontecimientos mundiales y se publicaron en cinco sitios web diferentes haciéndose pasar por medios de comunicación progresistas y conservadores, lo que indica un intento de apuntar a personas en extremos opuestos del espectro político.

OpenAI dijo que su herramienta ChatGPT se utilizó para crear comentarios en inglés y español, que luego se publicaron en una docena de cuentas en X y una en Instagram. Algunos de estos comentarios se generaron pidiendo a sus modelos de inteligencia artificial que reescribieran los comentarios publicados por otros usuarios de redes sociales.

“La operación generó contenidos sobre varios temas: principalmente el conflicto en Gaza, la presencia de Israel en los Juegos Olímpicos y las elecciones presidenciales estadounidenses, y en menor medida la política en Venezuela, los derechos de las comunidades latinas en Estados Unidos (en español y Inglés) y la independencia de Escocia”, dijo OpenAI.

“Intercalaron su contenido político con comentarios sobre moda y belleza, tal vez para parecer más auténticos o para intentar ganarse una audiencia. »

Storm 2035 también fue uno de los grupos de actividad de amenazas resaltado la semana pasada por Microsoft, que la describió como una red iraní que «involucra activamente a grupos de votantes estadounidenses en extremos opuestos del espectro político con mensajes polarizadores sobre temas como los candidatos presidenciales estadounidenses, los derechos LGBTQ y el conflicto Israel-Hamas».

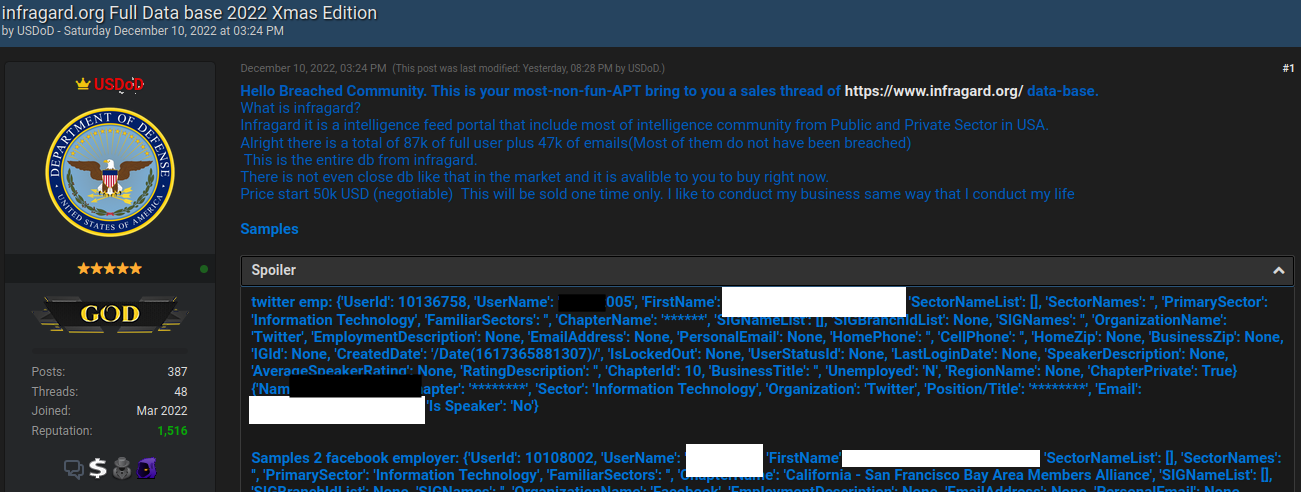

Los sitios de noticias y comentarios falsos creados por el grupo incluyen EvenPolitics, Nio Thinker, Savannah Time, Teorator y Westland Sun. También se ha observado que estos sitios utilizan servicios basados en inteligencia artificial para plagiar parte de su contenido de publicaciones estadounidenses. Según se informa, el grupo ha estado operativo desde 2020.

Microsoft tiene aún más prevenido de un aumento en la actividad de influencia maligna extranjera dirigida a las elecciones estadounidenses durante los últimos seis meses, proveniente de redes iraníes y rusas, la última de las cuales ha sido rastreada hasta grupos identificados como Ruza Flood (también conocido como Doppelganger), Storm-1516 y Storm-1841. (también conocido como Rybar).

«parecido “Difunde y amplifica información fabricada, falsa o incluso legítima en las redes sociales”, explica la empresa francesa de ciberseguridad HarfangLab dicho“Para hacer esto, las cuentas de redes sociales publican enlaces que inician una cadena confusa de redireccionamientos que conducen a sitios web de contenido final. »

Sin embargo, hay indicios de que la red de propaganda está cambiando sus tácticas en respuesta a la agresiva represión, utilizando cada vez más publicaciones y anuncios apolíticos y parodiando noticias y medios de entretenimiento apolíticos como Cosmopolitan, The New Yorker y Entertainment Weekly en un intento de evadir detección, según Meta.

Las publicaciones contienen enlaces que, al hacer clic, redirigen a los usuarios a un artículo relacionado con la guerra o la geopolítica en Rusia en uno de los dominios falsos que imitan publicaciones de entretenimiento o salud. Los anuncios se crean utilizando cuentas comprometidas.

La red social, que ha desmantelado 39 operaciones de influencia de Rusia, 30 de Irán y 11 de China desde 2017 en sus plataformas, afirmó haber descubierto seis nuevas redes de Rusia (4), de Vietnam (1) y de Estados Unidos ( 1) en el segundo trimestre de 2024.

«Desde mayo, Doppelganger ha reanudado sus intentos de compartir enlaces a sus dominios, pero a un ritmo mucho menor», dijo Meta. dicho«También los hemos visto experimentar con varios redireccionamientos, incluido el servicio de acortamiento de enlaces de TinyURL, para ocultar el destino final detrás de los enlaces y engañar tanto a Meta como a nuestros usuarios en un intento de evitar la detección y dirigir a las personas a sus sitios web fuera de la plataforma. »

El desarrollo se produce cuando el Grupo de Análisis de Amenazas (TAG) de Google también dijo esta semana que detectó y frustró esfuerzos de phishing dirigidos respaldados por Irán destinados a comprometer las cuentas personales de usuarios de alto perfil en Israel y Estados Unidos, incluidos aquellos asociados con las elecciones presidenciales estadounidenses. campañas.

La actividad se atribuyó a un actor malicioso llamado APT42, un equipo de piratería patrocinado por el estado y afiliado al Cuerpo de la Guardia Revolucionaria Islámica de Irán (CGRI). Se sabe que comparte superposiciones con otro grupo de intrusión conocido como Charming Kitten (también conocido como Mint Sandstorm).

«APT42 utiliza una variedad de tácticas diferentes en sus campañas de phishing por correo electrónico, incluido el alojamiento de malware, páginas de phishing y redireccionamientos maliciosos», dijo el gigante tecnológico. dicho“Por lo general, intentan abusar de servicios como Google (es decir, Sites, Drive, Gmail y otros), Dropbox, OneDrive y otros para estos fines. »

La estrategia general es ganarse la confianza de sus objetivos mediante el uso de sofisticadas técnicas de ingeniería social con el objetivo de conseguir que dejen su correo electrónico y accedan a canales de mensajería instantánea como Signal, Telegram o WhatsApp, antes de enviarles enlaces falsos diseñados para recopilar su información de inicio de sesión. .

Los ataques de phishing se caracterizan por el uso de herramientas como GCollection (también conocido como LCollection o YCollection) y DWP para recopilar credenciales de usuario de Google, Hotmail y Yahoo, señaló Google, destacando la «sólida comprensión de APT42 por parte de los proveedores de correo electrónico a los que se dirigen».

“Una vez que APT42 tiene acceso a una cuenta, a menudo agregan mecanismos de acceso adicionales, incluido el cambio de direcciones de correo electrónico de recuperación y el uso de funciones que permiten aplicaciones que no admiten la autenticación multifactor, como contraseñas específicas de aplicaciones en Gmail y contraseñas de aplicaciones de terceros. en Yahoo”, añadió.