El gobierno de Estados Unidos y una coalición de socios internacionales han atribuido oficialmente la responsabilidad del ataque a un grupo de hackers ruso rastreado como Ventisca cadete en el 161º Centro de Formación Especializada de la Dirección Principal de Inteligencia del Estado Mayor (GRU) (Unidad 29155).

“Estos ciberactores han sido responsables de operaciones de redes informáticas contra objetivos globales con fines de espionaje, sabotaje y daño a la reputación desde al menos 2020”, dijeron las agencias. dicho.

“Desde principios de 2022, el objetivo principal de los actores cibernéticos parece ser atacar e interrumpir los esfuerzos para brindar ayuda a Ucrania. »

Los objetivos de los ataques se han centrado en infraestructuras críticas y sectores de recursos clave, incluidos servicios gubernamentales, servicios financieros, sistemas de transporte, energía y sectores de salud de los miembros de la Organización del Tratado del Atlántico Norte (OTAN), la Unión Europea, los países de América Central y Asia. .

El aviso conjunto, publicado la semana pasada como parte de un ejercicio coordinado denominado Operación Soldado de Juguete, proviene de autoridades de inteligencia y ciberseguridad de Estados Unidos, Países Bajos, República Checa, Alemania, Estonia, Letonia, Ucrania, Canadá, Australia y Estados Unidos. Reino.

Cadet Blizzard, también conocido como Ember Bear, FROZENVISTA, Nodaria, Ruinous Ursa, UAC-0056 y UNC2589, llamó la atención en enero de 2022 por implementar el malware destructivo WhisperGate (también conocido como PAYWIPE) contra varias organizaciones víctimas ucranianas antes de la invasión militar a gran escala de Rusia. el país.

En junio de 2024, un ciudadano ruso de 22 años llamado Amin Timovich Stigal fue acusado en Estados Unidos por su presunto papel en la organización de ciberataques destructivos contra Ucrania utilizando el malware Wiper. Dicho esto, el uso de WhisperGate no sería exclusivo del grupo.

Desde entonces, el Departamento de Justicia de Estados Unidos (DoJ) ha cargar cinco oficiales asociados con la Unidad 29155 por conspirar para cometer intrusión informática y fraude electrónico contra objetivos en Ucrania, Estados Unidos y otros 25 países de la OTAN.

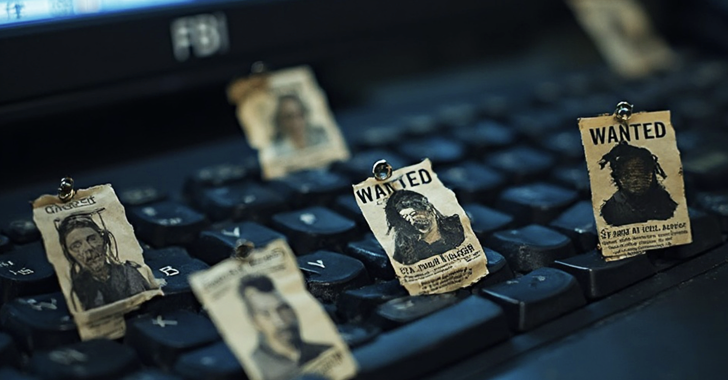

EL nombres de los cinco oficiales se enumeran a continuación:

- Yuriy Denisov (Юрий Денисов), coronel del ejército ruso y comandante de operaciones cibernéticas de la unidad 29155

- Vladislav Borovkov (Владислав Боровков), Denis Denisenko (Денис Денисенко), Dmitriy Goloshubov (Дима Голошубов) y Nikolay Korchagin (Ни колай Корчагин), tenientes del ejército ruso asignados a la Unidad 29155 que trabajaron en operaciones cibernéticas

«Los acusados hicieron esto para generar preocupación entre los ciudadanos ucranianos sobre la seguridad de sus sistemas gubernamentales y sus datos personales», dijo el Departamento de Justicia. “Los objetivos de los acusados incluían sistemas y datos del gobierno ucraniano que no tenían ningún papel militar o de defensa. Los objetivos posteriores incluyeron los sistemas informáticos de países de todo el mundo que brindaron apoyo a Ucrania. »

Junto con la acusación, el programa de Premios a la Justicia del Departamento de Estado de EE.UU. anuncio una recompensa de hasta 10 millones de dólares por información sobre la ubicación de los acusados o sus actividades cibernéticas maliciosas.

Parece que la unidad 29155 es responsable de Intentos de golpe, sabotaje, operaciones de influencia e intentos de asesinato. en toda Europa, y el adversario ha ampliado sus horizontes para incluir operaciones cibernéticas ofensivas desde al menos 2020.

El objetivo final de estas ciberintrusiones es recopilar información confidencial con fines de espionaje, dañar la reputación de la empresa al revelar estos datos y orquestar operaciones destructivas destinadas a sabotear los sistemas que contienen datos valiosos.

Según el aviso, la Unidad 29155 estaría compuesta por oficiales subalternos del GRU en servicio activo que también dependen de conocidos ciberdelincuentes y otros facilitadores civiles como Stigal para facilitar sus misiones.

Estos incluyen desfiguraciones de sitios web, escaneos de infraestructura, exfiltración de datos y operaciones de fuga de datos que implican publicar información en dominios de sitios web públicos o venderla a otros actores.

Las cadenas de ataques comienzan con una actividad de escaneo que explota vulnerabilidades de seguridad conocidas en Atlassian Confluence Server and Data Center, Dahua Security y Sophos Firewall para violar los entornos de las víctimas, seguido por el uso de Impacket para la post-explotación y el movimiento lateral y, en última instancia, la exfiltración de datos para infraestructura dedicada.

«Los ciberdelincuentes pueden haber utilizado el malware Raspberry Robin como conducto de acceso», señalaron las agencias. “Los ciberdelincuentes atacaron la infraestructura Microsoft Outlook Web Access (OWA) de las víctimas con la difusión de contraseñas para obtener nombres de usuario y contraseñas válidos. »

Se recomienda que las organizaciones prioricen las actualizaciones rutinarias del sistema y parcheen las vulnerabilidades explotadas conocidas, segmenten las redes para evitar la propagación de actividades maliciosas y apliquen la autenticación multifactor (MFA) resistente al phishing para todos los servicios de cuentas externas.