El tercer día de Pwn2Own Ireland 2024 continuó mostrando la experiencia de los hackers de sombrero blanco al exponer 11 vulnerabilidades de día cero, agregando $124,750 al premio total, que ahora asciende a $874,875.

Pwn2Own, una competencia global de piratería, desafía a los mejores investigadores de seguridad a explotar una variedad de dispositivos de software y hardware, con el objetivo final de ganar el prestigioso título de «Maestro de Pwn» y reclamar hasta 1 millón de dólares en recompensas.

El primer día, los participantes descubrieron 52 vulnerabilidades de día cero y, el segundo día, se agregaron otras 51 vulnerabilidades de día cero.

Ayer la competencia vio rendimiento impresionante de equipos que representan a Viettel Cyber Security, DEVCORE y PHP Hooligans/Midnight Blue, entre otros.

El día comenzó con éxito para Ha The Long y Ha Anh Hoang de Viettel Cyber Security, quienes explotaron el NAS QNAP TS-464 utilizando una vulnerabilidad única de inyección de comandos. Este ataque exitoso les valió $10,000 y 4 puntos Master of Pwn.

Pumpkin Chang y Orange Tsai del equipo de investigación DEVCORE combinaron tres exploits (una inyección CRLF, una omisión de autenticación y una inyección SQL) para tomar el control de Synology BeeStation. Su compleja hazaña los recompensó con 20.000 dólares y 4 puntos.

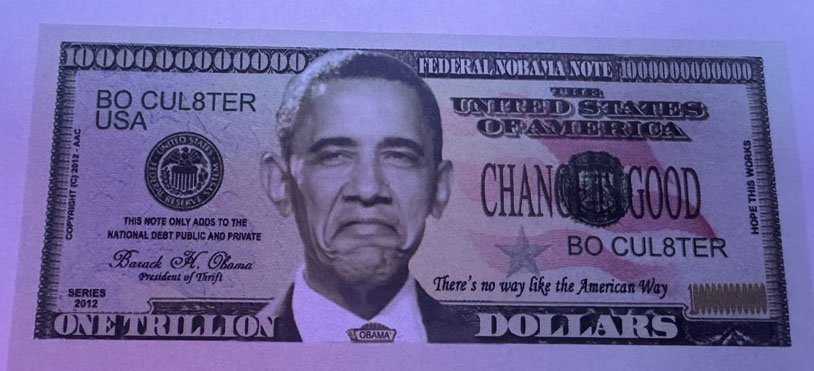

PHP Hooligans/Midnight Blue utilizó un error de corrupción de memoria y escritura fuera de límites para realizar un «SOHO Smashup». Actualizaron con éxito del enrutador QNAP QHora-322 a una impresora Lexmark y finalmente imprimieron sus propios «billetes», lo que le valió al equipo $ 25 000 y 10 puntos Master of Pwn.

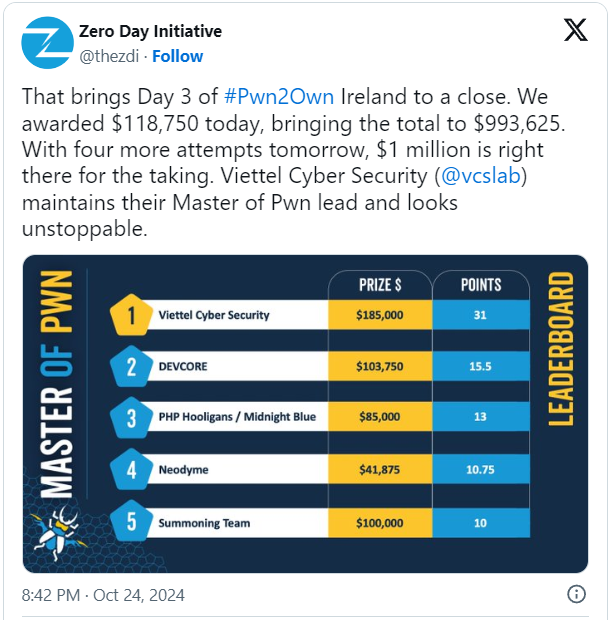

Fuente: Iniciativa Día Cero

Más tarde ese mismo día, Viettel Cyber Security obtuvo otro éxito, explotando la impresora Lexmark CX331adwe utilizando una vulnerabilidad de confusión de tipos, agregando $20,000 y 2 puntos más a su total.

Colisiones e intentos fallidos

Sin embargo, no todos los intentos de explotación transcurrieron sin problemas y el tercer día estuvo marcado por una buena cantidad de colisiones, durante las cuales varios equipos utilizaron las mismas vulnerabilidades para comprometer los dispositivos.

STEALIEN Inc. logró comprometer una cámara Lorex, pero el error que explotaron ya se había utilizado, lo que redujo su pago a $3750 y otorgó solo 1,5 puntos.

Viettel Cyber Security también sufrió una colisión cuando aprovechó una impresora Canon utilizando un desbordamiento de búfer basado en pila, que se había demostrado previamente. Esto les valió 5.000 dólares y 1 punto.

Viettel Cyber Security y ANHTUD enfrentaron desafíos cuando se acabó el tiempo antes de que pudieran completar sus hazañas, ambos intentaron violar el Ubiquiti AI Bullet dentro del límite de tiempo.

Con solo 15 intentos restantes en el calendario del Día 4, los participantes casi han agotado el premio acumulado, pero todavía hay más de $125,000 en recompensas en juego.

A medida que la competencia entra en sus etapas finales, Viettel Cyber Security se ubica cómodamente en la cima de la clasificación, con más del doble de puntos que los competidores DEVCORE, Neodyme, Summoning Team y Ret2 Systems han acumulado hasta ahora.

Al final del tercer día, el evento reveló 114 vulnerabilidades de día cero, lo que demuestra el papel fundamental de este tipo de competiciones en el fortalecimiento de la seguridad de los dispositivos de los consumidores.