Después de ser utilizada en los ataques de ransomware Akira y Fog, recientemente también se aprovechó una vulnerabilidad de seguridad crítica en Veeam Backup & Replication (VBR) para implementar el ransomware Frag.

Florian Hauser, investigador de seguridad de Code White encontrar que la vulnerabilidad (rastreada como CVE-2024-40711) es causada por una deserialización de datos no confiables, que actores maliciosos no autenticados pueden aprovechar para lograr la ejecución remota de código (RCE) en servidores Veeam VBR.

laboratorios de la torre de vigilancia, quien publicó un análisis técnico sobre CVE-2024-40711 9 de septiembre, retrasado publicar un exploit de prueba de concepto hasta el 15 de septiembre para dar a los administradores tiempo suficiente para aplicar las actualizaciones de seguridad publicadas por Veeam el 4 de septiembre.

Código Blanco también retraso en compartir más detalles cuando reveló la falla, porque «podría ser explotada instantáneamente por bandas de ransomware».

Estos retrasos se deben al hecho de que el software VBR de Veeam es un objetivo popular para los delincuentes que buscan un acceso rápido a los datos de respaldo de una empresa, ya que muchas empresas lo utilizan como una solución de protección de datos y recuperación ante desastres para realizar copias de seguridad, restaurar y replicar datos virtuales. datos físicos y en la nube. máquinas.

Sin embargo, las partes interesadas de Sophos X-Ops descubrieron que esto solo retrasó mínimamente los ataques de ransomware Akira y Fog. Los actores maliciosos explotaron la falla de RCE junto con credenciales de puerta de enlace VPN robadas para agregar cuentas maliciosas a administradores locales y grupos de usuarios de escritorio remoto en servidores expuestos a Internet sin parches.

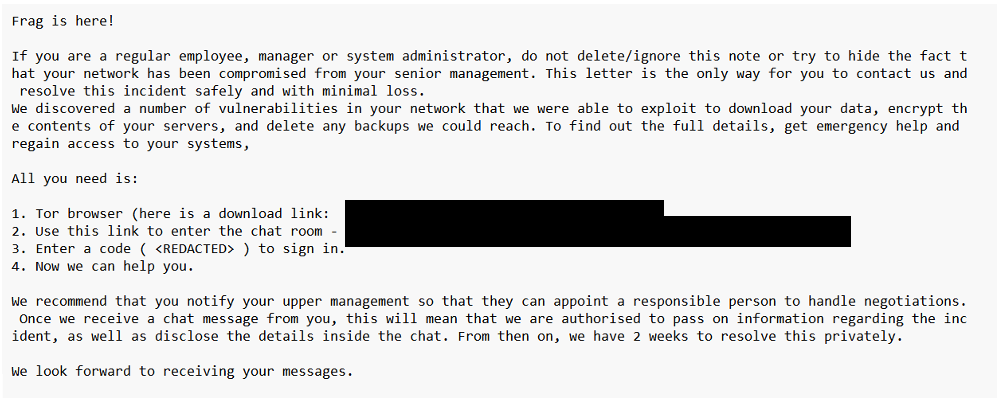

Más recientemente, Sophos también descubrió que el mismo grupo de actividad de amenazas (identificado como «STAC 5881») utilizaba exploits CVE-2024-40711 en ataques que conducían a Se está implementando el ransomware Frag en redes comprometidas.

«En un caso reciente, los analistas de MDR observaron una vez más tácticas asociadas con STAC 5881, pero esta vez observaron la implementación de un ransomware previamente no documentado llamado ‘Frag'». dicho Sean Gallagher, investigador principal de amenazas de Sophos X-Ops.

«Al igual que en eventos anteriores, el actor de amenazas utilizó un dispositivo VPN comprometido para obtener acceso, aprovechó la vulnerabilidad VEEAM y creó una nueva cuenta llamada ‘point’. Sin embargo, en este incidente, también se creó una cuenta ‘point2′».

en un informe recienteLa firma británica de ciberseguridad Agger Labs dijo que la banda de ransomware Frag recientemente surgida utiliza ampliamente archivos binarios Living Off The Land (LOLBins) en sus ataques (software legítimo ya disponible en sistemas comprometidos), lo que dificulta que los defensores detecten su actividad.

También tienen un manual similar al de los operadores Akira y Fog, ya que probablemente apuntarán a vulnerabilidades sin parches y configuraciones erróneas de las soluciones de respaldo y almacenamiento en sus ataques.

En marzo de 2023, Veeam parchó otra vulnerabilidad VBR de alta gravedad (CVE-2023-27532) que puede permitir a actores maliciosos violar la infraestructura de respaldo. Unos meses más tarde, un exploit CVE-2023-27532 (utilizado en ataques vinculados al grupo de amenazas FIN7 con motivación financiera) se implementó en ataques de ransomware en Cuba dirigidos a organizaciones de infraestructura crítica de Estados Unidos.

Veeam dice más de 550.000 clientes personas de todo el mundo utilizan sus productos, incluido aproximadamente el 74% de todas las empresas de la lista Global 2000.