Los ciberdelincuentes más experimentados hacen todo lo posible para separar su nombre real de su alias de hacker. Pero entre algunos hackers rusos de la vieja escuela, no es raro encontrar jugadores importantes que no han hecho mucho para impedir que la gente descubra quiénes son en la vida real. Un estudio de caso sobre este fenómeno es “x999xx”, el apodo elegido por un venerado hacker ruso que se especializa en proporcionar acceso inicial a la red a varios grupos de ransomware.

x999xx es un conocido «agente de acceso» que frecuentemente vende acceso a redes corporativas pirateadas (generalmente en forma de credenciales de acceso remoto), así como bases de datos comprometidas que contienen grandes cantidades de datos personales y financieros.

En un análisis publicado en febrero de 2019, la empresa de ciberinteligencia punto de inflamabilidad x999xx es considerado uno de los miembros más antiguos y prolíficos del principal foro sobre ciberdelincuencia en ruso. Explotardonde x999xx se veía con frecuencia anunciando la venta de bases de datos y credenciales de red robadas.

En agosto de 2023, x999xx vendió el acceso a una empresa que desarrolla software para la industria inmobiliaria. En julio de 2023, x999xx anunció la venta de números de Seguro Social, nombres y cumpleaños de ciudadanos de todo un estado de EE. UU. (no nombrados durante la subasta).

Un mes antes, x999xx publicó un hilo sobre la venta de 80 bases de datos de la empresa minorista más grande de Australia. «Puedes usar estos datos para exigir un rescate o hacer algo diferente con ellos», escribió x999xx en Exploit. “Desafortunadamente, el fallo se solucionó rápidamente. [+] nadie ha usado los datos todavía [+] los datos no se utilizaron para enviar spam [+] “Los datos están esperando su momento. »

En octubre de 2022, x999xx vendió acceso administrativo a un proveedor de atención médica estadounidense.

También conocido como: MAXNM

La cuenta más antigua llamada x999xx apareció en 2009 en el foro sobre ciberdelincuencia en ruso. Comprobadobajo la dirección de correo electrónico maxnm@ozersk.comOzersk es una ciudad en la región de Chelyabinsk en el centro-oeste de Rusia.

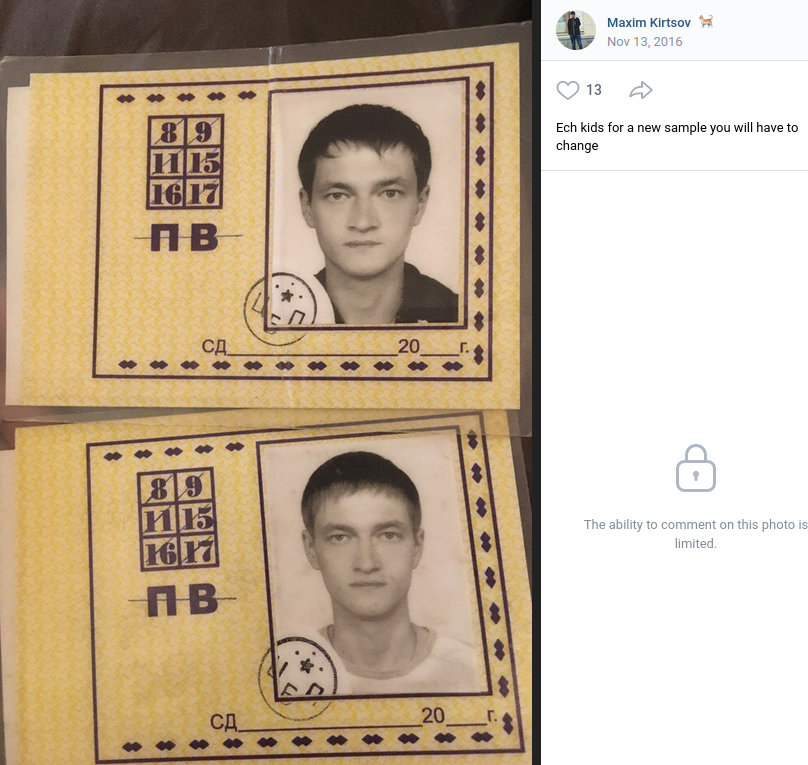

Según el servicio de seguimiento de infracciones. Inteligencia constelaciónla dirección maxnm@ozersk.com se utilizó hace más de una década para crear una cuenta en Vkontakte (la respuesta rusa a Facebook) bajo el nombre Maxim Kirtsov de Ozersk. Perfil del Sr. Kirtsov — «maxnm» — dice que su cumpleaños es el 5 de septiembre de 1991.

Fotos personales compartidas por Maxnm en Vktontakte en 2016. El título se tradujo automáticamente del ruso.

El usuario x999xx se unió a la comunidad de ciberdelincuentes en ruso Zloy en 2014 utilizando la dirección de correo electrónico maxnmalias-1@yahoo.comConstella afirma que esta dirección de correo electrónico fue utilizada en 2022 por el Servicio Marítimo Ruso cdek.ru por un Maxim Georgievich Kirtsov de Ozersk.

Investigaciones adicionales sobre estos detalles revelan que antes de 2009, x999xx prefería el identificador Maxnm en los foros rusos sobre cibercrimen. Empresa de inteligencia cibernética Intel 471 encuentra al usuario Maxnm registrado en Zloy en 2006 desde una dirección de Internet en Chelyabinsk, utilizando una dirección de correo electrónico kirtsov@telecom.ozersk.ru.

Esta misma dirección de correo electrónico se utilizó para crear cuentas de Maxnm en varios otros foros criminales, incluido spamdot Y Explotar en 2005 (también de Chelyabinsk), y Laboratorio de daños en 2006.

Una búsqueda en Constella de la versión rusa del nombre completo de Kirtsov. Kirsov Maksim Georgyevich — revela varias cuentas registradas en maksya@icloud.com.

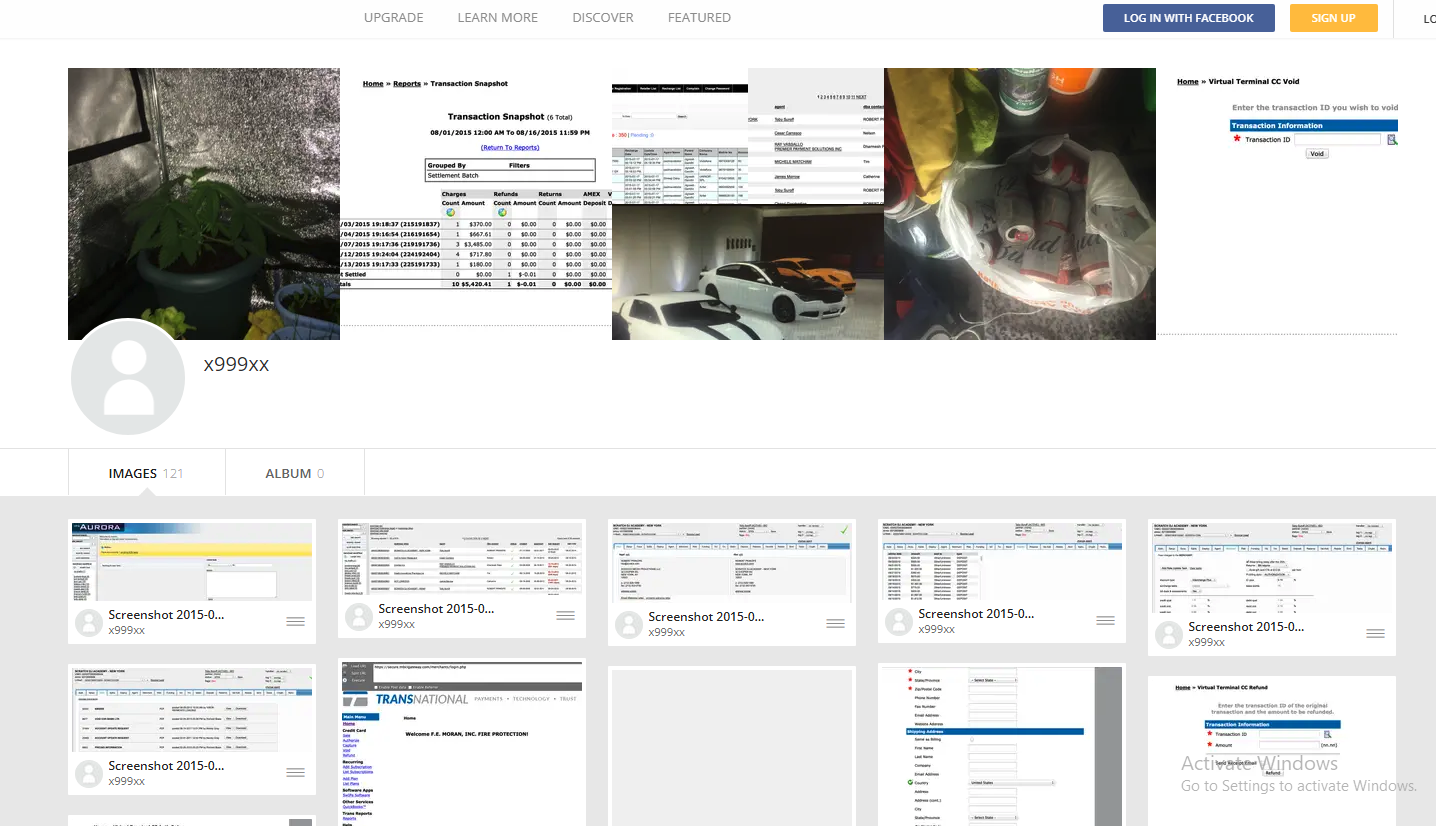

Una descripción general de la huella digital de maksya@icloud.com en industrias osint revela que esta dirección se utilizó hace diez años para registrar una cuenta que todavía está activa en imágeneshack.com bajo el nombre x999xx. Esta cuenta tiene numerosas capturas de pantalla de estados financieros de varios bancos, registros de chat con otros piratas informáticos e incluso sitios web pirateados.

La cuenta Imageshack de x999xx incluye capturas de pantalla de saldos de cuentas bancarias de docenas de instituciones financieras, así como registros de chat con otros piratas informáticos y fotografías de marihuana de cosecha propia.

Algunas de las fotografías de esa cuenta de Imageshack también aparecen en la página Vkontakte de Kirtsov, incluidas imágenes de vehículos de su propiedad, así como fotografías de plantas de marihuana en macetas. El perfil de Kirtsov en Vkontakte indica que en 2012 era miembro de la facultad de la Instituto Tecnológico Ozersk Universidad Nacional de Investigación Nuclear.

La página de Vkontakte enumera la profesión de Kirtsov bajo el nombre de un sitio web llamado Özersk[.]Hoyque a primera vista parece un blog sobre la vida en Ozersk. Sin embargo, en 2019, la empresa de seguridad Futuro grabado publicado una publicación de blog quién descubrió que este dominio se utilizaba para alojar malware Golpe de cobalto servidor.

Cobalt Strike es una herramienta de reconocimiento y pruebas de penetración de redes comerciales que se vende únicamente a socios autorizados. Pero las bandas de ciberdelincuentes utilizan con frecuencia las licencias de Cobalt Strike robadas o adquiridas ilegalmente para allanar el camino para que se instale ransomware en la red de la víctima.

En agosto de 2023, x999xx publicó un mensaje en Exploit indicando que estaba interesado en comprar una versión con licencia de Cobalt Strike. Un mes antes, x999xx había presentado una denuncia sobre Exploit contra otro miembro del foro llamado fuerza de cobaltoun aparente ex socio cuya repentina y prolongada desaparición de la comunidad dejó a x999xx y a otros en la estacada. Cobaltforce reclutó a personas con experiencia en el uso de Cobalt Strike para operaciones de ransomware y ofreció monetizar el acceso a redes pirateadas a cambio de una parte de las ganancias.

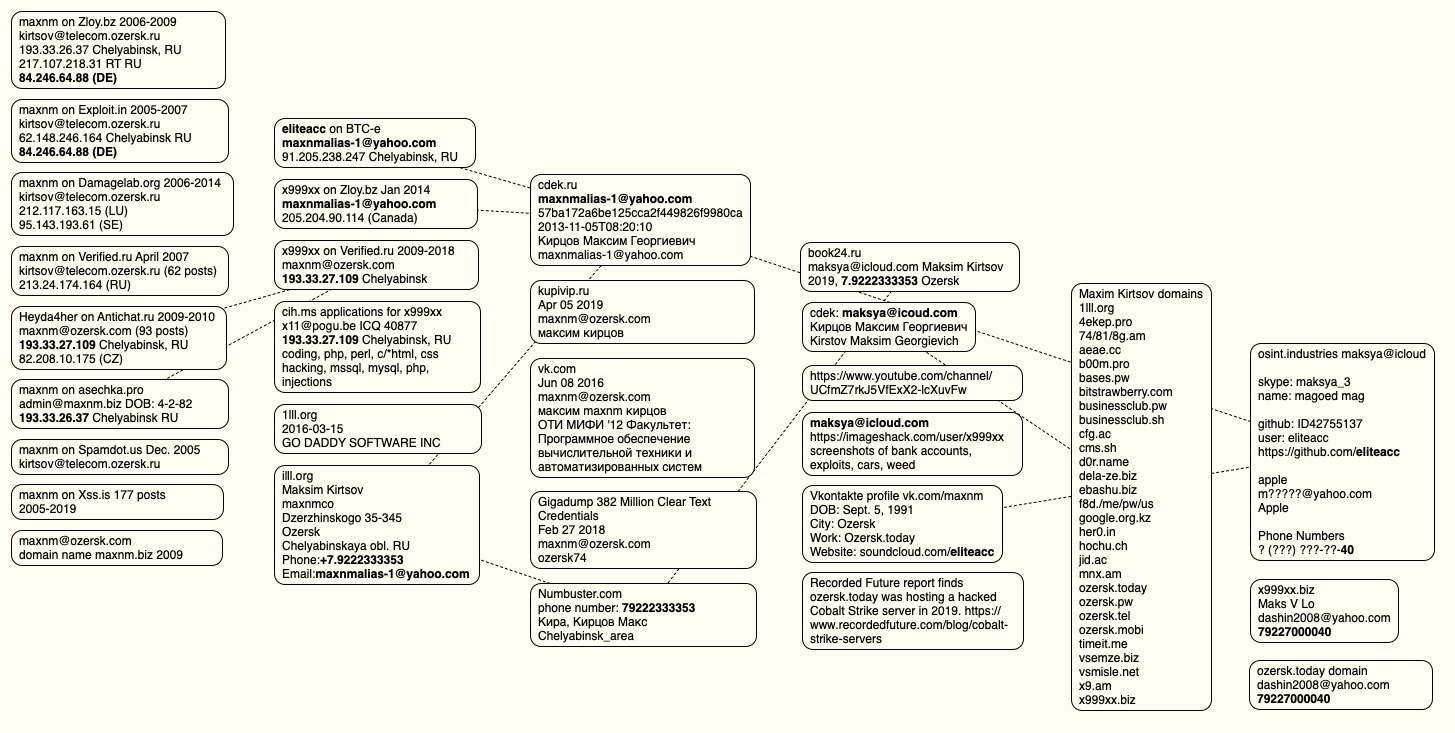

Herramientas de dominio.com encontrar ozersk[.]hoy se registró en la dirección de correo electrónico dashin2008@yahoo.comque también se utilizó para registrar alrededor de dos docenas de otros dominios, incluidos x999xx[.]negocio. Prácticamente todos estos dominios estaban registrados a nombre de Maxim Kirtsov de Ozersk. A continuación se muestra un mapa mental utilizado para rastrear las identidades mencionadas en este artículo.

Una representación visual de los puntos de datos que vinculan a x999xx con Max Kirtsov.

x999xx es un miembro prolífico del foro ruso para webmasters «Gofuckbiz», con más de 2000 publicaciones durante casi una década, según Intel 471. En una publicación de 2016, x999xx preguntó si alguien sabía dónde podía comprar una lámpara de calor que simulara la luz solar. explicando que uno de sus conejos había muerto recientemente por falta de luz y calor adecuados. La página Vkontakte del Sr. Kirtsov incluye varias fotografías de conejos enjaulados de 2015 y antes.

CONFIRMACIÓN

Contactado por correo electrónico, el Sr. Kirtsov admitió ser x999xx. Kirtsov dijo que él y su equipo también son lectores habituales de KrebsOnSecurity.

«Nos alegra escuchar y leer de usted», respondió Kirtsov.

Cuando se le preguntó si estaba preocupado por las implicaciones legales y morales de su trabajo, Kirtsov restó importancia a su papel en las intrusiones de ransomware y dijo que estaba más centrado en la recopilación de datos.

«Me considero tan comprometido con las prácticas éticas como usted», escribió Kirtsov. “También he realizado investigaciones y actualmente soy mentora de estudiantes. Es posible que hayas notado mis actividades en un foro, de lo cual supongo que estás al tanto a través de información recopilada de fuentes públicas, tal vez a través de la nueva herramienta que has revisado. »

“Con respecto a mis publicaciones sobre la venta de acceso, debo admitir honestamente que después de revisar mis propias acciones, recuerdo tales menciones pero creo que nunca se actuó en consecuencia”, dijo -continuó. “Muchas personas utilizan el foro con fines egoístas, por eso las listas de objetivos en venta han disminuido: simplemente han dejado de ser viables. »

Kirtsov afirmó que no quería dañar a las instituciones sanitarias, sino sólo robar sus datos.

«Cuando se trata de temas relacionados con la salud, he conocido a webmasters adinerados que pagaron hasta 50 dólares por 1.000 correos electrónicos con temas de salud», dijo Kirtsov. “Por lo tanto, no me interesaban los datos más sensibles de las instituciones médicas, como radiografías, números de seguro o incluso nombres; Solo me estaba concentrando en los correos electrónicos. Domino SQL, de ahí mi facilidad para gestionar datos como identificadores y correos electrónicos. Y nunca hago spam ni nada de eso. »

En foros sobre crímenes rusos, x999xx dijo que nunca ataca a nada ni a nadie en Rusia y que tiene poco que temer de las autoridades nacionales mientras se mantenga centrado en sus adversarios extranjeros.

El enfoque displicente de x999xx hacia la seguridad personal refleja el de Wazawakaotro importante corredor de acceso ruso que vendió acceso a innumerables organizaciones e incluso operó sus propios programas afiliados de ransomware.

“No te cagues donde vives, viaja localmente y no vayas al extranjero”, dijo Wazawaka sobre su mantra personal. “La Madre Rusia os ayudará. Ama a tu país y siempre lo superarás. »

En enero de 2022, KrebsOnSecurity siguió las pistas dejadas por Wazawaka para identificarlo con 32 años. Mijail Matveev de Jakasia, Rusia. En mayo de 2023, el Departamento de Justicia de los Estados Unidos acusó a Matveev como una figura clave en varios grupos de ransomware que colectivamente extorsionaron cientos de millones de dólares a las organizaciones víctimas. Departamento de estado de los Estados Unidos oferta una recompensa de 10 millones de dólares para obtener información que pueda conducir a la captura y/o procesamiento de Matveev.

Quizás reconociendo que muchos delincuentes de ransomware de alto perfil son en gran medida intocables mientras permanezcan en Rusia, las fuerzas del orden occidentales han comenzado a centrarse más en identificar a estos individuos. Estos llamadosoperaciones psicologicas“Tratan de infiltrarse en las operaciones de ransomware como servicio, interrumpir los principales servicios de ciberdelincuencia y disminuir la confianza dentro de las comunidades de ciberdelincuentes.

Cuando las autoridades estadounidenses y británicas anunciaron en febrero de 2024 que se habían infiltrado y confiscado la infraestructura utilizada por el infame Bit de bloqueo banda de ransomware, tomaron prestado el diseño existente del sitio web de LockBit para avergonzar a las víctimas para vincular a comunicados de prensa sobre la eliminación, e incluyeron un temporizador de cuenta regresiva que finalmente fue reemplazado con los detalles personales del líder supuestamente proporcionados por LockBit.

En mayo de 2024, las fuerzas del orden de Estados Unidos y Europa anunciaron la Operación Endgame, una acción coordinada contra algunas de las plataformas de ciberdelincuencia más populares para difundir ransomware y malware de robo de datos. El sitio web Operation Endgame también incluía un temporizador de cuenta atrás, que sirvió para marcar la pauta para el lanzamiento de varios vídeos animados que imitaban el mismo tipo de anuncios cortos y llamativos que los ciberdelincuentes establecidos suelen producir para promocionar sus servicios en línea.