Mucho GitHub Esta semana, los usuarios recibieron un nuevo tipo de correo electrónico de phishing advirtiéndoles sobre fallas de seguridad críticas en su código. A quienes hicieron clic en el enlace para obtener más detalles se les pidió que se distinguieran de los robots presionando una combinación de teclas en el teclado que causaba Windows para descargar malware para robar contraseñas. Aunque es poco probable que muchos programadores hayan caído en esta estafa, es notable porque las versiones menos específicas probablemente tengan mucho más éxito contra el usuario promedio de Windows.

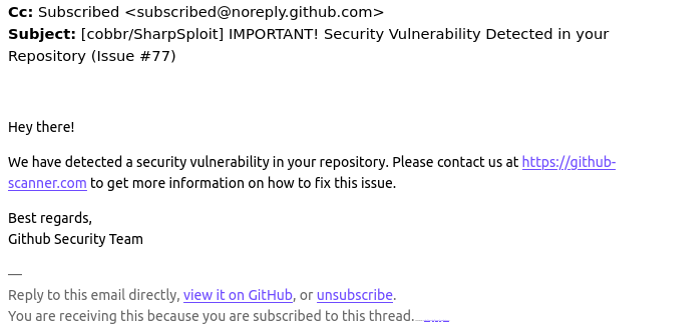

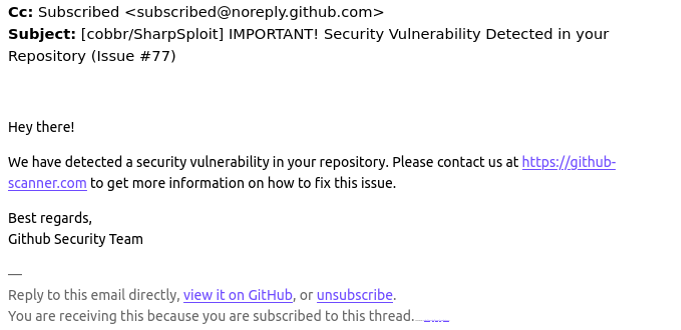

Un lector llamado Chris compartió un correo electrónico que recibió esta semana en el que se hacía pasar por el equipo de seguridad de GitHub y advertía: “¡Hola! Hemos detectado una vulnerabilidad de seguridad en su repositorio. Por favor contáctenos en https://github-scanner[.]com para obtener más información sobre cómo resolver este problema. »

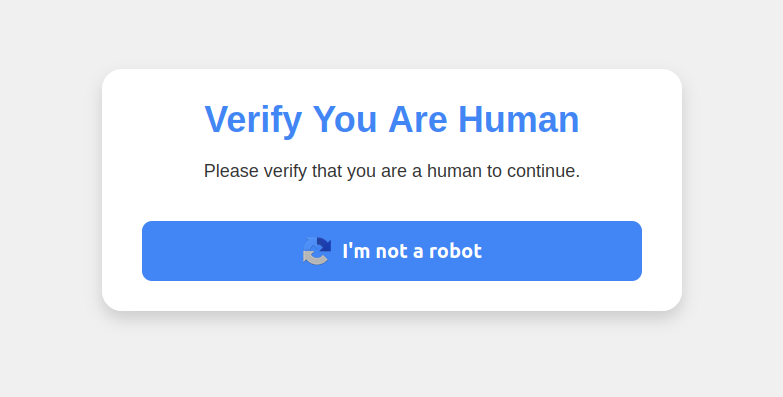

Al visitar este enlace se genera una página web que le pide al visitante que «verifique que es humano» resolviendo un CAPTCHA inusual.

Este ataque de malware se hace pasar por un CAPTCHA destinado a separar a los humanos de los robots.

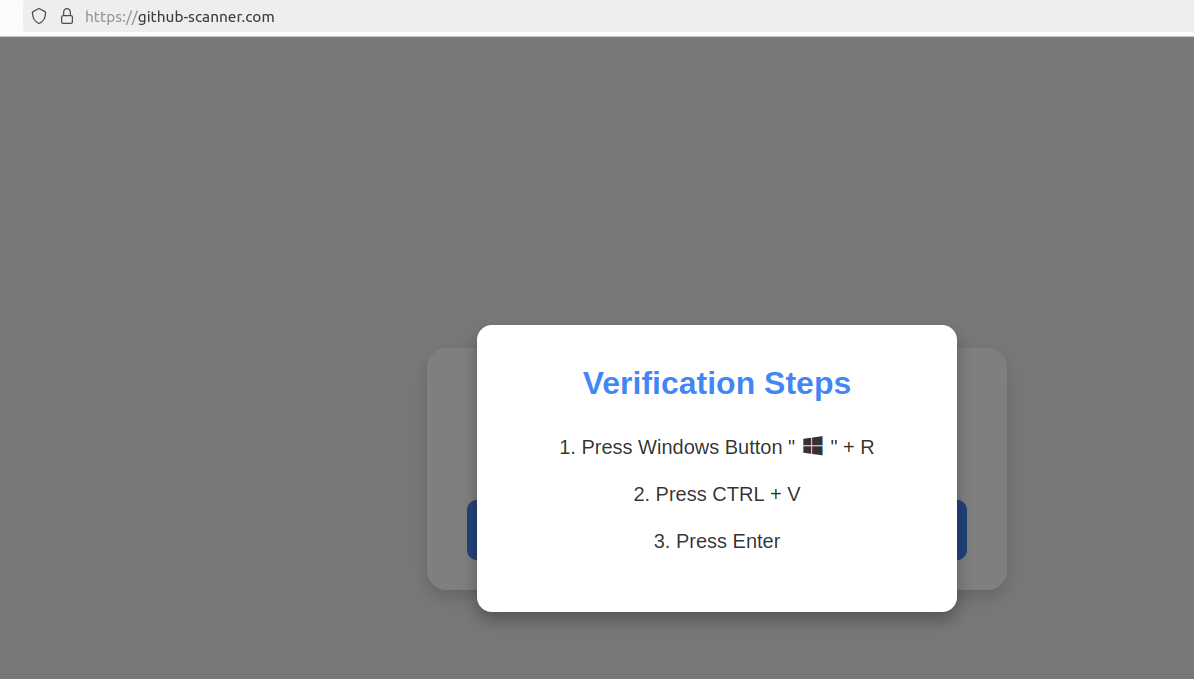

Al hacer clic en el botón «No soy un robot», aparecerá un mensaje emergente que le pedirá al usuario que siga tres pasos secuenciales para demostrar su humanidad. El paso 1 implica presionar la tecla del teclado con el ícono de Windows y la letra «R» simultáneamente, lo que abre un mensaje «Ejecutar» de Windows que ejecutará cualquier programa específico ya instalado en el sistema.

Al realizar esta serie de pulsaciones de teclas, el Powershell integrado de Windows descarga malware para robar contraseñas.

El paso 2 requiere que el usuario presione la tecla «CTRL» y la letra «V» simultáneamente, lo que pega el código malicioso desde el portapapeles virtual del sitio.

El paso 3, al presionar la tecla «Entrar», hace que Windows inicie una PowerShell comando, luego recupere y ejecute un archivo malicioso desde github-scanner[.]com llamado “l6e.exe.”

PowerShell es una poderosa herramienta de automatización multiplataforma integrada en Windows, diseñada para facilitar a los administradores la automatización de tareas en una PC o en varias computadoras en la misma red.

De acuerdo a un análisis al servicio de análisis de malware virustotal.comel archivo malicioso descargado por el texto pegado se llama ladrón de lummay está diseñado para recuperar todas las credenciales almacenadas en la PC de la víctima.

Es posible que esta campaña de phishing no haya engañado a muchos programadores, quienes probablemente entienden de forma nativa que presionar la tecla de Windows y «R» abrirá un mensaje «Ejecutar», o que Ctrl-V descargará el contenido de la prensa.

Pero apuesto a que el mismo enfoque funcionaría bien para engañar a algunos de mis amigos y familiares menos expertos en tecnología para que ejecuten malware en sus PC. También apuesto a que ninguna de estas personas ha oído hablar de PowerShell, y mucho menos ha tenido la oportunidad de lanzar intencionalmente una terminal PowerShell.

Dadas estas realidades, sería bueno si hubiera una manera fácil de deshabilitar o al menos restringir en gran medida PowerShell para los usuarios finales normales para quienes podría resultar más problemático.

Sin embargo, Microsoft recomienda encarecidamente no eliminar PowerShell porque es posible que algunos procesos y tareas del sistema no funcionen correctamente sin él. Además, requiere cambiar configuraciones confidenciales en el registro de Windows, lo que puede ser una tarea arriesgada incluso para personas experimentadas.

No estaría de más compartir este artículo con los usuarios de Windows que conoce y que encajan en el perfil menos inteligente. Porque esta estafa en particular tiene mucho margen de mejora y creatividad.