Los investigadores de ciberseguridad han descubierto debilidades en los parlantes inteligentes de Sonos que podrían ser aprovechadas por actores maliciosos para espiar clandestinamente a los usuarios.

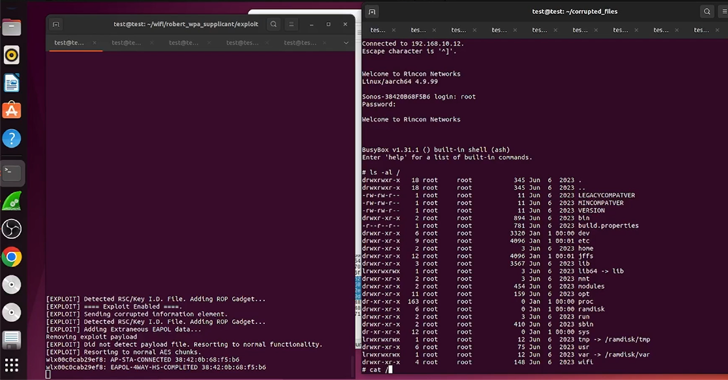

Las vulnerabilidades «condujeron a una falla completa de la seguridad del proceso de arranque seguro de Sonos en una amplia gama de dispositivos y permitieron que múltiples dispositivos se vieran comprometidos de forma remota por aire», dijeron Alex Plaskett y Robert Herrera, investigadores de seguridad del grupo NCC. . dicho.

La explotación exitosa de cualquiera de estas vulnerabilidades podría permitir a un atacante remoto obtener captura de audio encubierta desde dispositivos Sonos mediante un ataque en vivo. impacto en todas las versiones por delante de Sonos S2 versión 15.9 y Sonos S1 versión 11.12, que se enviaron en octubre y noviembre de 2023.

Los resultados se presentaron en Black Hat USA 2024. Aquí hay una descripción de las dos fallas de seguridad:

- CVE-2023-50809 – Una vulnerabilidad en la pila Wi-Fi de Sonos One Gen 2 no valida adecuadamente un elemento de información al negociar un enlace WPA2 de cuatro vías, lo que lleva a la ejecución remota de código.

- CVE-2023-50810 – Una vulnerabilidad en el componente U-Boot del firmware Sonos Era-100 que permitiría la ejecución persistente de código arbitrario con privilegios del kernel de Linux.

NCC Group, que realizó ingeniería inversa en el proceso de arranque para lograr la ejecución remota de código en los dispositivos Sonos Era-100 y Sonos One, dijo que CVE-2023-50809 es el resultado de una vulnerabilidad de corrupción de memoria en el controlador inalámbrico de Sonos One, que es un chipset de terceros fabricado por MediaTek.

«En el controlador WLAN, existe la posibilidad de que se produzca una escritura fuera de los límites debido a una validación de entrada incorrecta», MediaTek dicho en un aviso sobre CVE-2024-20018. «Esto podría conducir a una escalada local de privilegios sin la necesidad de privilegios de ejecución adicionales». No se requiere la interacción del usuario para la operación. »

El acceso inicial obtenido de esta manera allana el camino para una serie de pasos posteriores a la explotación que incluyen la obtención de un shell completo en el dispositivo para obtener control total en el contexto raíz, seguido de la implementación de un nuevo implante Rust capaz de capturar audio desde el micrófono. en proximidad física al hablante.

La otra falla, CVE-2023-50810, involucra una cadena de vulnerabilidades identificadas en el proceso de arranque seguro para violar los dispositivos Era-100, eludiendo efectivamente los controles de seguridad para permitir la ejecución de código sin firmar en el contexto del kernel.

Esto podría luego combinarse con una vulnerabilidad de escalada de privilegios de N días para facilitar Nivel BRAZO EL3 ejecución de código y extracción de secretos criptográficos respaldados por hardware.

«En general, se pueden extraer dos conclusiones importantes de este estudio», dijeron los investigadores. “La primera es que los componentes OEM deben cumplir los mismos estándares de seguridad que los componentes internos. Los proveedores también deben realizar modelos de amenazas de todas las superficies de ataque externas de sus productos y asegurarse de que todos los vectores remotos hayan pasado por una validación suficiente. »

“Si hay debilidades en el arranque seguro, es importante validar y probar la cadena de arranque para garantizar que no se introduzcan estas debilidades. Se deben considerar los vectores de ataque de hardware y software. »

Esta revelación se produce cuando la empresa de seguridad de firmware Binarly reveló que cientos de productos UEFI de casi una docena de proveedores son susceptibles a un problema crítico en la cadena de suministro de firmware conocido como PKfail, que permite a los atacantes evitar el arranque seguro e instalar malware.

Más específicamente, encontró que cientos de productos utilizar una clave de plataforma de prueba generada por American Megatrends International (AMI), que probablemente se incluyó en su implementación de referencia con la esperanza de que fuera reemplazada por otra clave generada de forma segura por las entidades descendentes de la cadena de suministro.

«El problema está en la ‘clave maestra’ de arranque seguro, conocida como clave de plataforma (PK) en la terminología UEFI, que no es confiable porque es generada por proveedores de BIOS independientes (IBV) y compartida entre diferentes proveedores», dijo. . dichodescribiéndolo como un problema entre silicio que afecta tanto a las arquitecturas x86 como a ARM.

«Esta plataforma clave […] «La clave privada a menudo no es reemplazada por los OEM o los proveedores de dispositivos, lo que da como resultado que los dispositivos se envíen con claves que no son de confianza. Un atacante con acceso a la parte privada de la clave privada puede evitar fácilmente el arranque seguro manipulando la base de datos de claves de intercambio de claves (KEK) , la base de datos de firmas (db) y la base de datos de firmas prohibidas (dbx).»

Por lo tanto, PKfail permite a los delincuentes ejecutar código arbitrario durante el proceso de arranque, incluso con el arranque seguro habilitado, lo que les permite firmar código malicioso y entregar un kit de arranque UEFI, como BlackLotus.

«El primer firmware vulnerable a PKfail se lanzó en mayo de 2012, mientras que el último se lanzó en junio de 2024″, dijo Binarly. “En general, esto hace que este problema de la cadena de suministro sea uno de los más largos de su tipo, ya que abarca más de 12 años. »