La empresa china encargada de distribuir los nombres de dominio que terminan en “.alto» tiene hasta mediados de agosto de 2024 para demostrar que ha implementado sistemas para gestionar informes de phishing y suspender dominios abusivos, bajo pena de perder su licencia para vender dominios. Esta advertencia se produce cuando nuevos hallazgos revelaron que .top era el sufijo más común. en sitios de phishing durante el año pasado, detrás sólo de los dominios que terminan en «.com».

Imagen: Shutterstock.

El 16 de julio, el Corporación de Internet para la Asignación de Nombres y Números (ICANN) envió una carta a los propietarios del registro de dominio .top. L’ICANN a déposé des centaines de plaintes contre des registraires de domaines au fil des ans, mais il semble que ce soit la première fois qu’elle cible un registre de domaines responsable de la maintenance d’un domaine de premier niveau (TLD) en su integridad.

La misiva criticaba al registro en particular por no responder a los informes de ataques de phishing que involucraban dominios .top.

«Con base en la información y los registros recopilados durante varias semanas, se ha determinado que el Registro .TOP no cuenta con un proceso para investigar y actuar de manera rápida, integral y razonable sobre los informes de abuso de DNS», dijo el La carta de la ICANN dice (PDF).

La advertencia de ICANN eliminó el nombre del destinatario, pero los registros muestran que el registro .top es operado por una entidad china llamada Jiangsu Bangning Ciencia y Tecnología Co., Ltd.Los representantes de la empresa no respondieron a las solicitudes de comentarios.

Los dominios que terminan en .top estuvieron representados de manera destacada en un nuevo informe de phishing publicado hoy por el Grupo de consulta entre islasque obtiene datos de phishing de múltiples lugares, incluidos Grupo de trabajo antiphishing (Grupo de Trabajo AP), OpenPhish, tanque de phishingY Casa de spam.

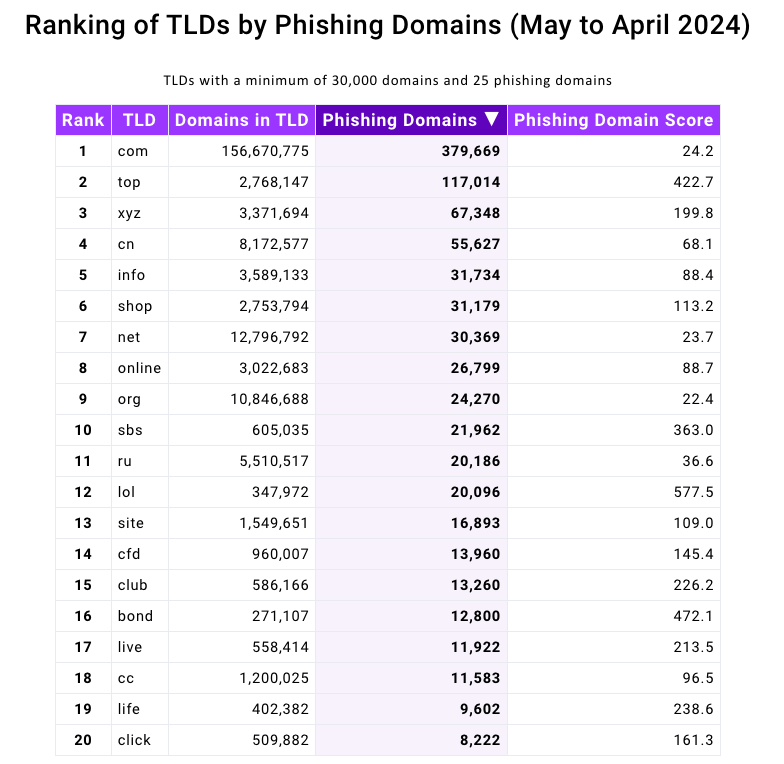

El último estudio de Interisle examinó casi dos millones de ataques de phishing durante el último año y encontró que los sitios de phishing representaron más del cuatro por ciento de todos los dominios .top nuevos entre mayo de 2023 y abril de 2024. Interisle dijo que .top tiene alrededor de 2,76 millones de dominios en su establo. y más de 117.000 de ellos eran sitios de phishing durante el año pasado.

Fuente: Interisle Consulting Group.

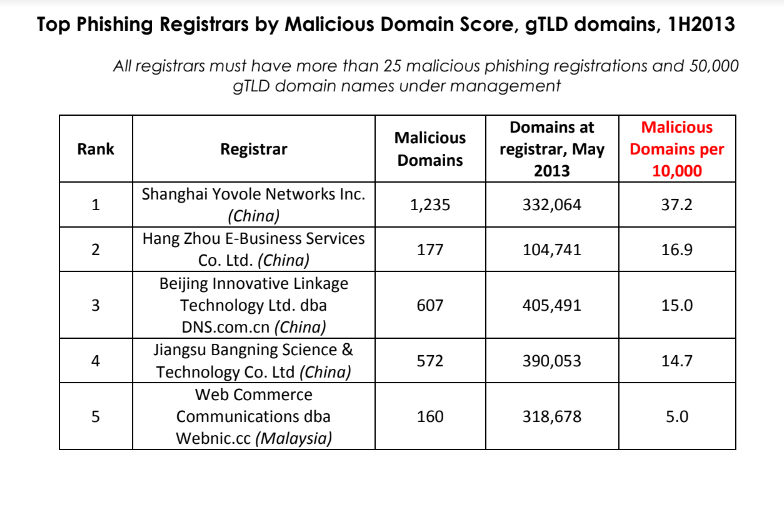

ICANN dijo que su revisión se basó en información recopilada y estudiada sobre los dominios .top durante las últimas semanas. Pero el hecho de que muchos sitios de phishing estén registrados a través de Jiangsu Bangning Science & Technology Co Ltd. No es una tendencia nueva.

Por ejemplo, hace más de 10 años, el mismo registrador chino era la cuarta fuente más común de sitios web de phishing, según el APWG. Tenga en cuenta que el informe del APWG que se extrae a continuación ha sido publicado. más de un año antes de que Jiangsu Bangning recibiera la aprobación de ICANN para introducir y administrar el nuevo registro .top.

Fuente: Informe de phishing de APWG de 2013, dos años antes de que apareciera el dominio .top.

Una nueva tendencia fascinante en el panorama del phishing es el crecimiento de páginas fraudulentas alojadas a través de Sistema de archivos interplanetario (IPFS), una red de distribución y almacenamiento de datos descentralizada basada en una red de igual a igual. Según Interisle, el uso de IPFS para alojar y lanzar ataques de phishing (que pueden hacer que los sitios de phishing sean más difíciles de eliminar) aumentó en un 1300%, a alrededor de 19.000 sitios de phishing reportados el año pasado.

El año pasado, el informe de Interisle encontró que los nombres de dominio que terminan en «.us» (el dominio de nivel superior para los Estados Unidos) estaban entre los más frecuentes en estafas de phishing. Aunque los dominios .us ni siquiera llegaron al Top 20 en el estudio de este año, «.com» mantuvo su puesto número uno como la mayor fuente de dominios de phishing en general.

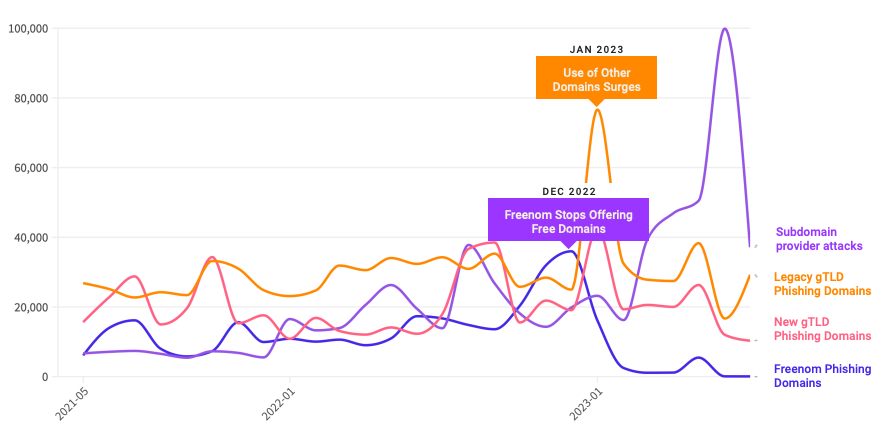

Hace un año, el registrador de dominios más atacado con diferencia era nombre libreun registrador ahora desaparecido que distribuía dominios gratuitos en varios TLD nacionales, incluidos .tk, .ml, .ga y .cf. Freenom quebró después de ser demandado por Meta, que acusó a Freenom de ignorar las quejas de abuso mientras monetizaba el tráfico a dominios abusivos.

Después de la desaparición de Freenom, los phishers migraron rápidamente a otros nuevos TLD y servicios de bajo costo que permitían registros de dominios anónimos y gratuitos, particularmente servicios de subdominios. Por ejemplo, Interisle descubrió ataques de phishing que involucraban sitios web creados en el dominio de Google. blogspot.com El año pasado, el número de dominios registrados por phishers aumentó en más de un 230%. Otros servicios de subdominio que han experimentado un crecimiento sustancial incluyen weebly.com, github.io, wix.comY Cambiar IPtoma nota del informe.

Fuente: Interisle Consulting.

Socio de Interisle Consulting David Piscitello dijo que la ICANN podría enviar fácilmente cartas de advertencia similares a al menos media docena de otros registros de dominio de alto nivel, y señaló que los spammers y los phishers tienden a explorar periódicamente los mismos TLD, incluidos .X y Z, .Información, .apoyo Y .jajajatodo lo cual vio un aumento significativo de la actividad de los estafadores luego de la implosión de Freenom.

Según Piscitello, los registradores y registros de nombres de dominio podrían reducir significativamente la cantidad de sitios de phishing registrados a través de sus servicios simplemente señalando a los clientes que intentan registrar grandes volúmenes de dominios a la vez. Su estudio encontró que al menos el 27% de los dominios utilizados para phishing estaban registrados en masa, lo que significa que el mismo registrante pagó por cientos o miles de dominios en rápida sucesión.

El informe incluye un estudio de caso en el que un hacker registró 17.562 dominios durante un período de ocho horas este año, o alrededor de 38 dominios por minuto, utilizando dominios .lol compuestos todos por letras aleatorias.

ICANN intenta resolver disputas contractuales de forma privada con la comunidad de registros y registradores. Los expertos dicen que la organización sin fines de lucro normalmente solo publica cartas de solicitud cuando el destinatario ignora sus notificaciones privadas. De hecho, la carta de ICANN indica que Jiangsu Bangning ni siquiera ha abierto sus notificaciones por correo electrónico. También citó al Registro por retrasarse en el pago de sus cuotas de membresía de ICANN.

Teniendo esto en cuenta, un examen de Actividades de aplicación pública de la ICANN sugiere dos tendencias: la primera es que ha habido muchas menos medidas públicas de cumplimiento y aplicación en los últimos años, a pesar de que la cantidad de nuevos TLD ha aumentado significativamente.

La segunda es que en la mayoría de los casos, el impago de las tarifas anuales de un registro o registrador a la ICANN se ha citado como motivo de advertencia. Una revisión de casi dos docenas de cartas de cumplimiento que la ICANN ha enviado a los registradores de dominios desde 2022 muestra que se citó el impago de las cuotas como motivo (o EL (motivo) de la infracción al menos el 75 por ciento de las veces.

Piscitello, ex miembro de la junta directiva de ICANN, dijo que casi todos los avisos de infracción enviados mientras estaba en ICANN se debían a que el registrador debía dinero.

«Creo que el resto es sólo lápiz labial para sugerir que ICANN sabe sobre el abuso de DNS», dijo Piscitello.

KrebsOnSecurity ha solicitado comentarios de ICANN y actualizará este artículo si responde.