Los generadores de imágenes y videos de IA falsos infectan Windows y macOS con el malware de robo de información Lumma Stealer y AMOS, utilizado para robar credenciales y billeteras de criptomonedas de dispositivos infectados.

Lumma Stealer es malware para Windows y AMOS es para macOS, pero ambos roban billeteras de criptomonedas y cookies, credenciales, contraseñas, tarjetas de crédito e historial de navegación de Google Chrome, Microsoft Edge, Mozilla Firefox y otros navegadores Chromium.

Estos datos se recopilan en un archivo y se envían de vuelta al atacante, donde puede utilizar la información en otros ataques o venderla en mercados de ciberdelincuencia.

Generadores de imágenes de IA falsas impulsan a Lumma Stealer

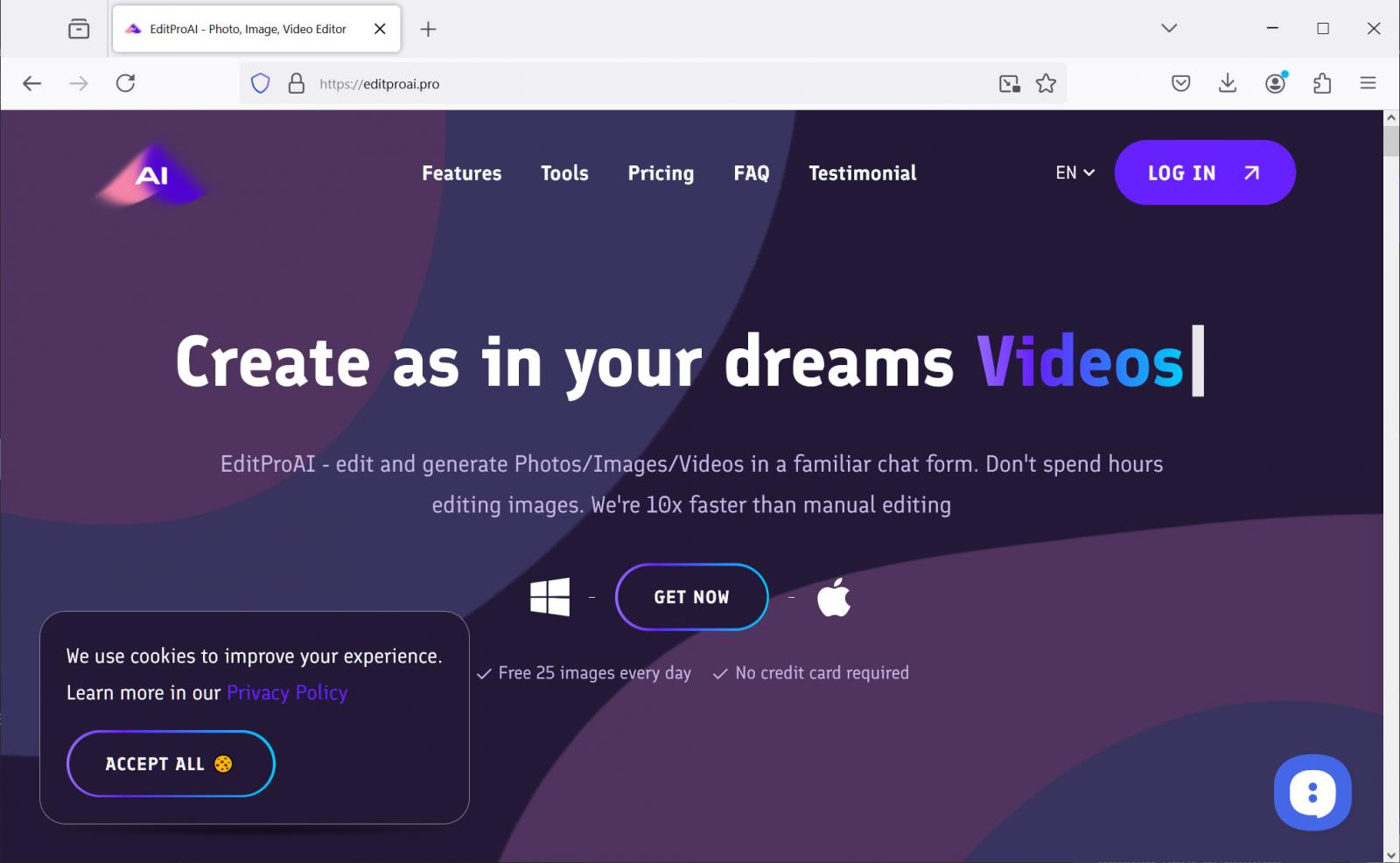

Durante el último mes, actores maliciosos crearon sitios web falsos que se hacen pasar por un editor de imágenes y videos con inteligencia artificial llamado EditPro.

Como descubrió un investigador de ciberseguridad g0njxaLos sitios se promocionan a través de resultados de búsqueda y anuncios en X que comparten videos políticos falsos, como el presidente Biden y Trump disfrutando juntos de un helado.

Fuente: BleepingComputer.com

Al hacer clic en las imágenes, accederá a sitios web falsos para la aplicación EditProAI, con editproai[.]pro creado para impulsar malware de Windows y editproai[.]org para distribuir malware para macOS.

Los sitios tienen un aspecto profesional e incluso contienen el omnipresente banner de cookies, lo que los hace parecer legítimos.

Fuente: BleepingComputer

Sin embargo, al hacer clic en los enlaces «Obtener ahora», se descargará un ejecutable que se hace pasar por la aplicación EditProAI. Para los usuarios de Windows, el archivo se llama «Edit-ProAI-Setup-newest_release.exe». [VirusTotal] y para macOS se llama «EditProAi_v.4.36.dmg» [VirusTotal].

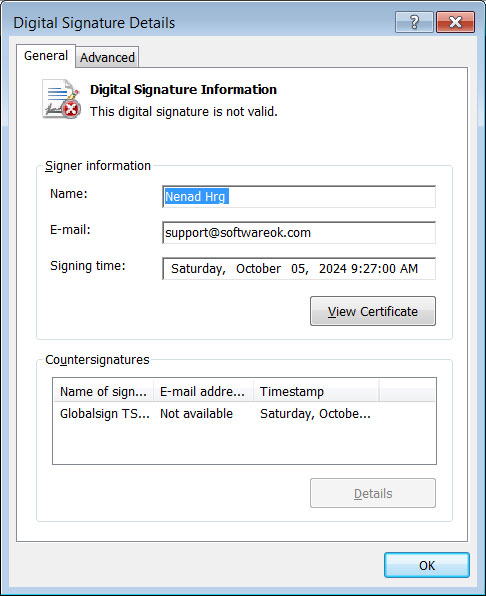

El malware de Windows está firmado por lo que parece ser un certificado de firma de código robado de Softwareok.com, un desarrollador de utilidades gratuitas.

Fuente: BleepingComputer

G0njxa dice que el malware utiliza un panel en «proai[.]club/panelgood/” para enviar datos robados, que luego pueden ser recuperados por actores maliciosos.

A Informe AnyRun muestra ejecutando la variante de Windows, el servicio sandbox que detecta malware como Lumma Stealer.

Si ya descargó este programa, debe considerar todas sus contraseñas guardadas, billeteras de criptomonedas y autenticaciones comprometidas y restablecerlas inmediatamente con contraseñas únicas en cada sitio que visite.

También debe habilitar la autenticación multifactor en todos los sitios confidenciales, como intercambios de criptomonedas, banca en línea, servicios de correo electrónico y servicios financieros.

El malware que roba información ha experimentado un crecimiento masivo en los últimos años, y los actores de amenazas llevan a cabo operaciones globales masivas para robar las credenciales y los tokens de autenticación de las personas.

Otras campañas recientes que impulsan a los ladrones de información incluyen el uso de vulnerabilidades de día cero, soluciones falsas a problemas de GitHub e incluso respuestas falsas en StackOverflow.

Las credenciales robadas se utilizan luego para piratear redes corporativas, llevar a cabo campañas de robo de datos como vimos con las violaciones masivas de cuentas de SnowFlake y sembrar el caos al corromper la información de enrutamiento de la red.