Un actor malintencionado comprometió el proveedor de la lista de correo de Ethereum y envió un correo electrónico de phishing a más de 35.000 direcciones que contenía un enlace a un sitio malicioso que ejecutaba un drenaje de criptomonedas.

Ethereum reveló el incidente en una publicación de blog esta semana y dijo que no tuvo ningún impacto material en los usuarios.

Detalles del ataque

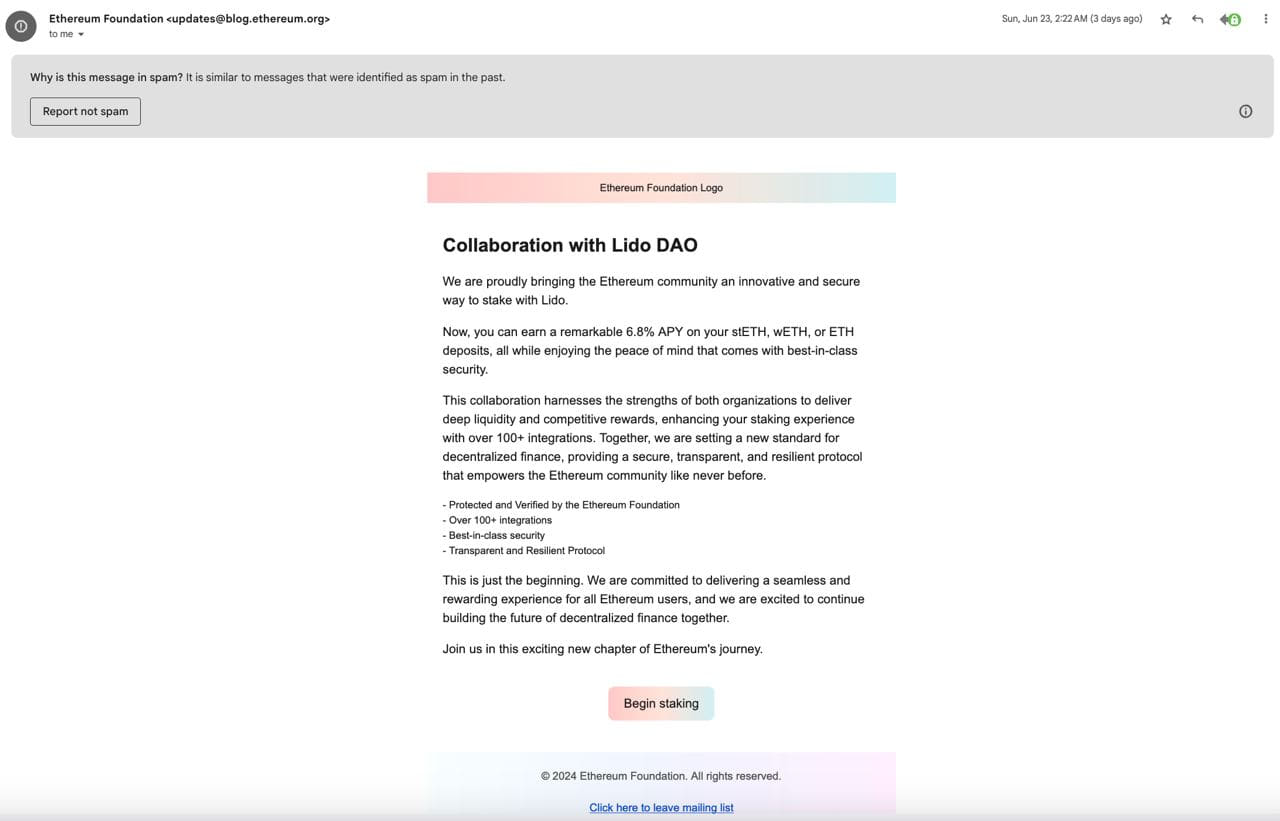

El ataque tuvo lugar la noche del 23 de junio cuando se envió un correo electrónico desde la dirección “updates@blog.ethereum.org” a 35.794 direcciones.

Etereum dicho que el actor de amenazas utilizó una combinación de su propia lista de correo electrónico y 3.759 direcciones adicionales exportadas desde la lista de correo del blog de la plataforma. Sin embargo, el atacante sólo desconocía previamente 81 de las direcciones exportadas.

El mensaje atraía a los destinatarios al sitio web malicioso con un anuncio de una colaboración con Lido DAO y los invitaba a disfrutar de un rendimiento porcentual anual (APY) del 6,8% en Ethereum apostado.

Fuente: Etereum

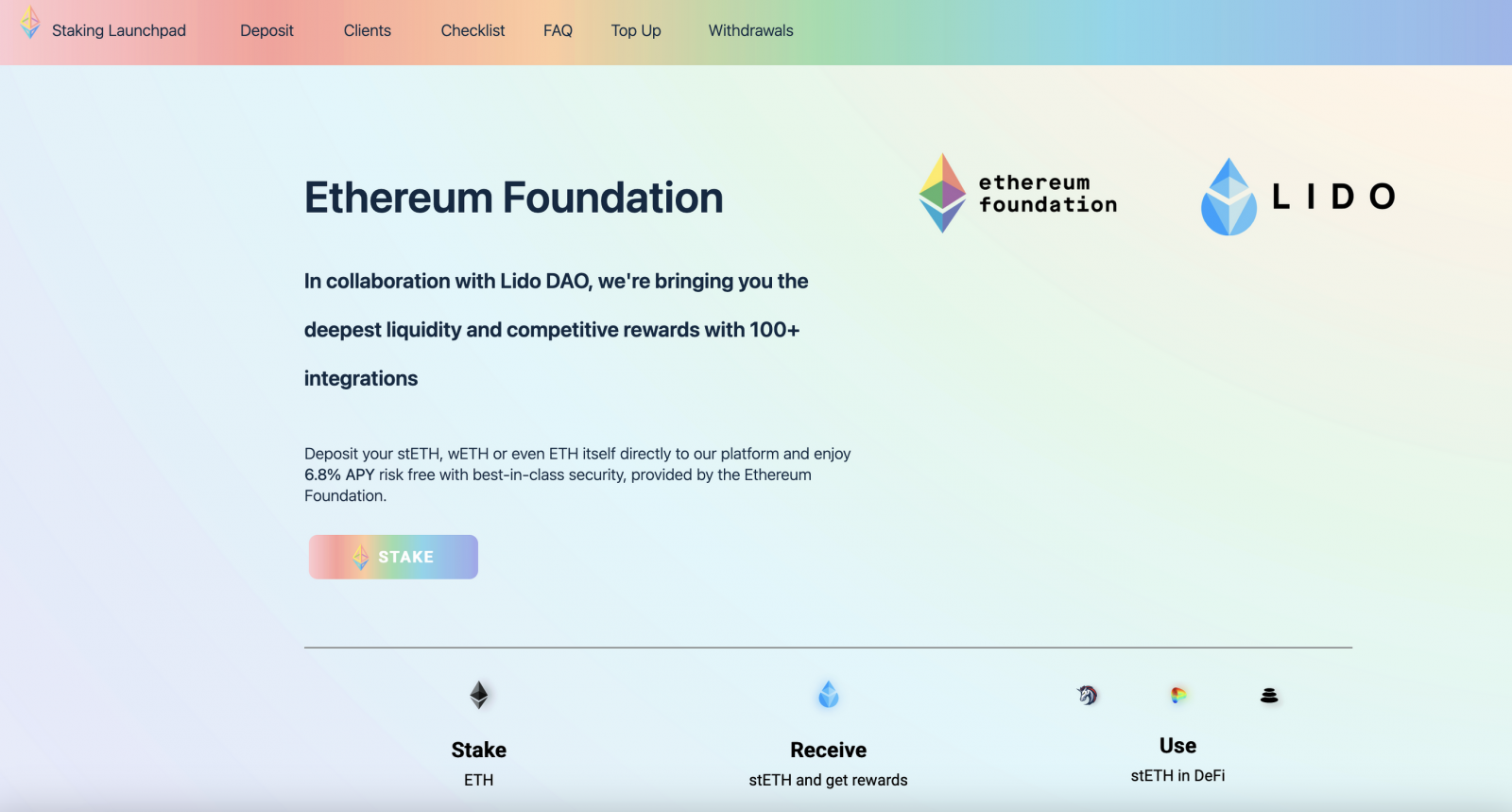

Al hacer clic en el botón incorporado «Comenzar a apostar» para obtener los retornos de inversión prometidos, las personas eran redirigidas a un sitio web falso diseñado profesionalmente para aparecer como parte de la promoción.

Si los usuarios conectaran sus billeteras a este sitio y firmaran la transacción solicitada, un drenaje de criptomonedas vaciaría sus billeteras y enviaría todos los montos al atacante.

Fuente: Etereum

La respuesta de Ethereum

Ethereum dice que su equipo de seguridad interna inició una investigación lo antes posible para identificar al atacante, comprender el propósito del ataque, determinar el cronograma e identificar a las partes afectadas.

Rápidamente se impidió al atacante enviar más correos electrónicos y Ethereum recurrió a Twitter para informar a la comunidad sobre correos electrónicos maliciosos, advirtiendo a todos que no hagan clic en el enlace.

Ethereum también envió el enlace malicioso a varias listas de bloqueo, lo que provocó que la mayoría de los proveedores de billeteras Web3 y Cloudflare lo bloquearan.

El análisis de las transacciones en cadena mostró que ninguno de los destinatarios del correo electrónico cayó en la trampa durante la campaña.

Ethereum concluye diciendo que ha tomado medidas adicionales y está migrando algunos servicios de mensajería a otros proveedores para evitar que un incidente similar vuelva a ocurrir.