Latrodectus es una familia de malware versátil que utiliza tácticas avanzadas para infiltrarse en sistemas, robar datos confidenciales y evadir la detección. Este malware, que lleva el nombre del género de arañas viuda negra “Latrodectus”, se comporta de forma sigilosa y agresiva.

Se dirige a varios sistemas, incluidas redes corporativas, instituciones financieras y usuarios individuales. Su capacidad de transformarse y adaptarse es una preocupación para los profesionales de la ciberseguridad de todo el mundo.

Latrodectus ha sido observado en varias campañas maliciosas desde finales de 2023, a menudo vinculadas a los actores maliciosos TA577 y TA578, que anteriormente distribuían malware IcedID.

Inicialmente detectado en campañas de phishing, Latrodectus se convirtió en el sucesor de IcedID y compartió tácticas similares de acceso inicial y robo de datos. El malware se ha implementado en varias campañas dirigidas a redes corporativas e instituciones financieras para llevar a cabo operaciones de exfiltración de datos y ransomware.

En este artículo, exploraremos la naturaleza del malware Latrodectus, cómo funciona y, lo más importante, cómo las organizaciones pueden defenderse de él.

Análisis del malware Latrodectus

Un análisis de su estructura revela malware modular diseñado para maximizar la interrupción y el robo manteniendo la persistencia. A continuación, exploramos los comportamientos clave de Latrodectus, basados en análisis del mundo real de sus tácticas y técnicas.

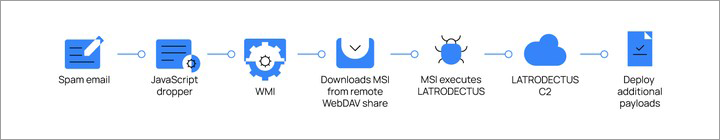

- Acceso inicial mediante técnicas sin archivos: Latrodectus suele llegar a través de correos electrónicos de phishing que contienen archivos adjuntos o enlaces maliciosos. Cuando se ejecuta, el malware inyecta scripts maliciosos directamente en la memoria, evitando las soluciones de seguridad tradicionales basadas en archivos.

- Resolución API dinámica: El malware resuelve dinámicamente las funciones API de Windows mediante hash de nombres de funciones como kernel32.dll y ntdll.dll, una técnica que complica la ingeniería inversa y la detección estática. Latrodectus oculta estas importaciones y luego usa sumas de verificación CRC32 en tiempo de ejecución para resolverlas desde el bloque de entorno de proceso (PEB). Esto incluye módulos principales como kernel32.dll y ntdll.dll y se extiende a otros módulos como user32.dll y wininet.dll, que se resuelven mediante búsquedas con comodines en el directorio del sistema.

- Ofuscación y envoltura de código: Latrodectus utiliza técnicas de compactación para comprimir su carga útil en componentes más pequeños. Cifra cadenas y oculta funciones clave, lo que reduce las posibilidades de que el análisis estático revele su naturaleza maliciosa. Las muestras recientes utilizan una rutina de descifrado de cadenas simplificada, pasando de un complejo generador de números pseudoaleatorios (PRNG) a una rutina más eficiente basada en XOR.

- Mecanismos de persistencia: Después de la infección, Latrodectus se replica en una ubicación oculta del sistema, generalmente *%AppData%*, y garantiza la persistencia creando tareas programadas como C:\Windows\System32\Tasks\system_update para iniciar después del reinicio.

- Escape ambiental: Antes de cargar su carga útil, Latrodectus verifica los entornos de virtualización examinando varios atributos del sistema. Evalúa la cantidad de procesos activos en la máquina, lo que requiere al menos 75 procesos en sistemas Windows 10 para evitar que se marquen como ejecutándose en una zona de pruebas. Además, verifica atributos de hardware como direcciones MAC para detectar máquinas virtuales. Específicamente, llama a GetAdaptersInfo() desde iphlpapi.dll para verificar que el sistema tenga una dirección MAC válida. Si no se encuentra una dirección MAC válida o el sistema no cumple con la configuración de hardware esperada, el malware finalizará para evitar ser detectado.

- Usando el mutex: El malware crea un mutex llamado «runnung», que le permite comprobar si ya se está ejecutando en el sistema infectado. Si este mutex existe, el malware interrumpe su ejecución para evitar duplicar la infección.

- Comunicación de mando y control (C2): Latrodectus establece una comunicación segura con sus servidores C2 a través de HTTPS cifrado. Envía una solicitud POST inicial que contiene detalles del sistema, como el sistema operativo, la arquitectura y una ID de bot única. El ID del bot se deriva del número de serie de la máquina infectada mediante un algoritmo hash, lo que garantiza que cada punto final infectado tenga un identificador distinto. Latrodectus también actualiza periódicamente su infraestructura C2, rotando dominios para evitar la detección. Por lo general, estos dominios se cifran y descifran solo en tiempo de ejecución, lo que dificulta que los sistemas de detección basados en red rastreen o bloqueen la comunicación C2.

- Luego, el malware espera instrucciones adicionales, incluida la descarga de cargas útiles adicionales o la extracción de datos.

Fuente: Wazuh

El impacto del malware Latrodectus

El diseño modular del malware Latrodectus le permite adaptar sus capacidades en función de los objetivos del atacante y del sistema que ha comprometido. Estas capacidades incluyen el robo selectivo de datos, donde el malware se dirige a tipos específicos de datos para exfiltrarlos, así como funciones de reconocimiento del sistema y, ocasionalmente, ransomware.

- Robo de datos selectivo: El malware busca tipos específicos de datos, como credenciales almacenadas en navegadores web, archivos confidenciales de identificación personal y documentos de la empresa. Minimiza los datos transferidos para evitar la detección y solo extrae lo que identifica como valioso.

- Ampliación modular: La carga útil inicial de Latrodectus actúa como un descargador, que el servidor C2 puede solicitar para extraer módulos adicionales. Estos módulos pueden realizar una variedad de funciones, incluido el registro de teclas, el análisis de red y la posterior filtración de datos. Este diseño modular hace que el malware sea muy flexible, permitiéndole evolucionar según los objetivos cambiantes del atacante.

Cómo defenderse del malware Latrodectus

La prevención de infecciones por Latrodectus requiere un enfoque de varios niveles que incluye defensas proactivas, concienciación y actualizaciones periódicas de los sistemas de seguridad. A continuación se presentan algunas estrategias de defensa clave:

- Concientización y capacitación sobre phishing: Latrodectus a menudo se infiltra a través de correos electrónicos de phishing. Por tanto, es fundamental formar a los empleados para detectar y evitar estas amenazas. Las simulaciones periódicas de phishing ayudan a mantener la vigilancia contra correos electrónicos sospechosos, lo que reduce el riesgo de ataques de ingeniería social.

- Fortalecer la seguridad de los terminales: El uso de herramientas antivirus y antimalware actualizadas es esencial para una detección temprana. Las soluciones avanzadas que monitorean el comportamiento de los terminales en busca de anomalías pueden identificar amenazas como Latrodectus antes de que se propaguen.

- Implementar la segmentación de la red: La segmentación de la red limita el movimiento de malware dentro de una organización. Aislar los sistemas críticos del acceso más amplio reduce el riesgo de acceso no autorizado y ayuda a contener posibles infracciones.

- Mantenga prácticas de respaldo periódicas: Con las tácticas de cifrado de archivos de Latrodectus, las copias de seguridad periódicas y seguras son importantes. El almacenamiento de copias de seguridad en entornos aislados garantiza que los datos se puedan restaurar sin pagar un rescate.

- Establezca una estrategia sólida de gestión de parches: La actualización periódica del software corrige vulnerabilidades que malware como Latrodectus puede explotar. Un proceso disciplinado de gestión de parches garantiza que las vulnerabilidades de seguridad se solucionen rápidamente.

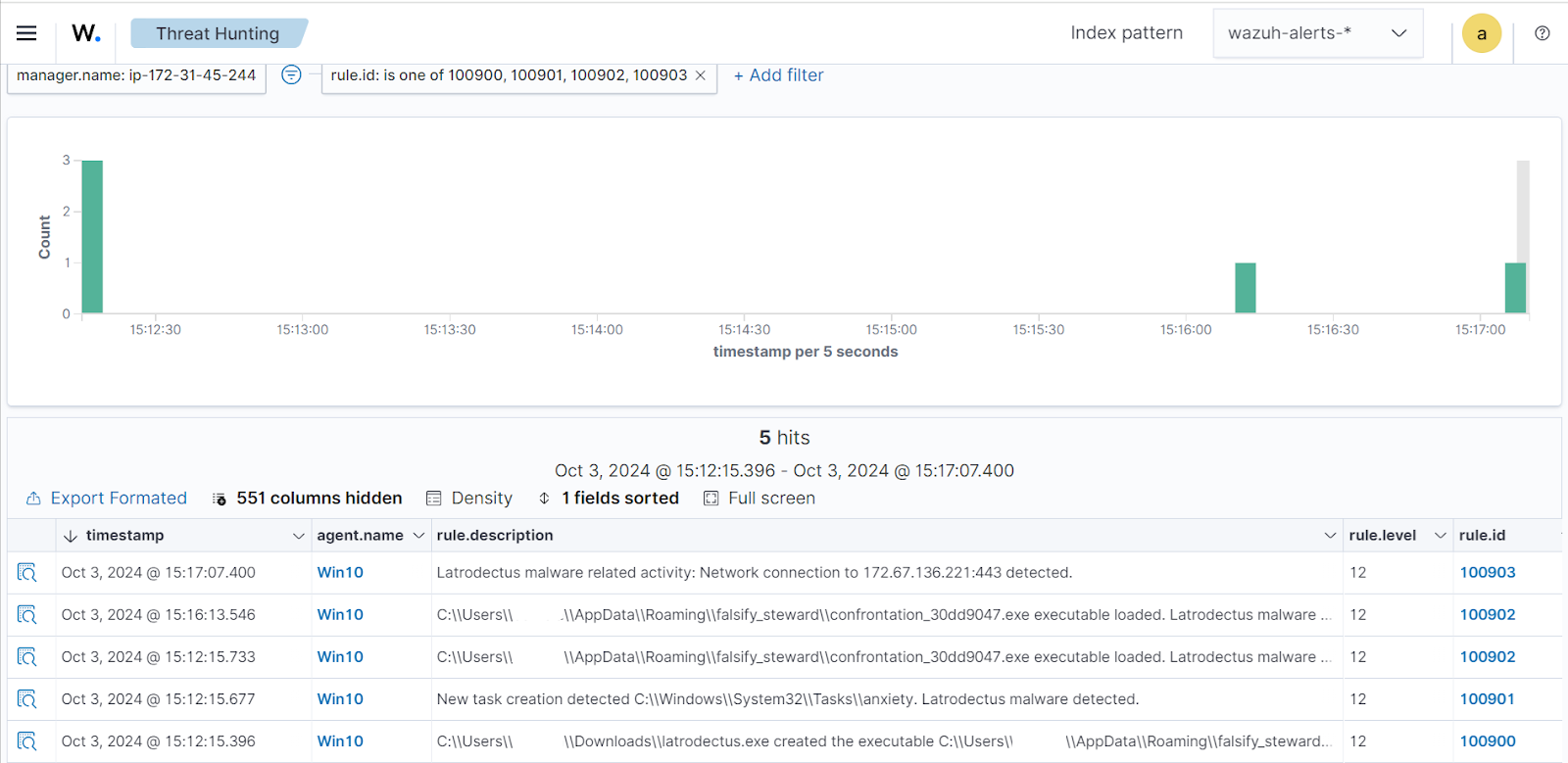

Cómo Wazuh puede detectar y defenderse contra el malware Latrodectus

Wazuh proporciona una solución para detectar y responder a malware como Latrodectus.

Con sus capacidades de monitoreo en tiempo real, detección de amenazas y análisis de registros, Wazuh puede identificar actividades sospechosas que indican la presencia de malware Latrodectus, como cambios inusuales en archivos, datos cifrados o intentos de acceso no autorizado.

Fuente: Wazuh

Lea esta publicación de blog detallada sobre la detección de malware Latrodectus para obtener más información. Mira cómo Wazuh puede defenderse de esto.

Patrocinado y escrito por wazuh.