Mandiant ha identificado un nuevo método para evitar la tecnología de aislamiento del navegador y lograr comando y control mediante códigos QR.

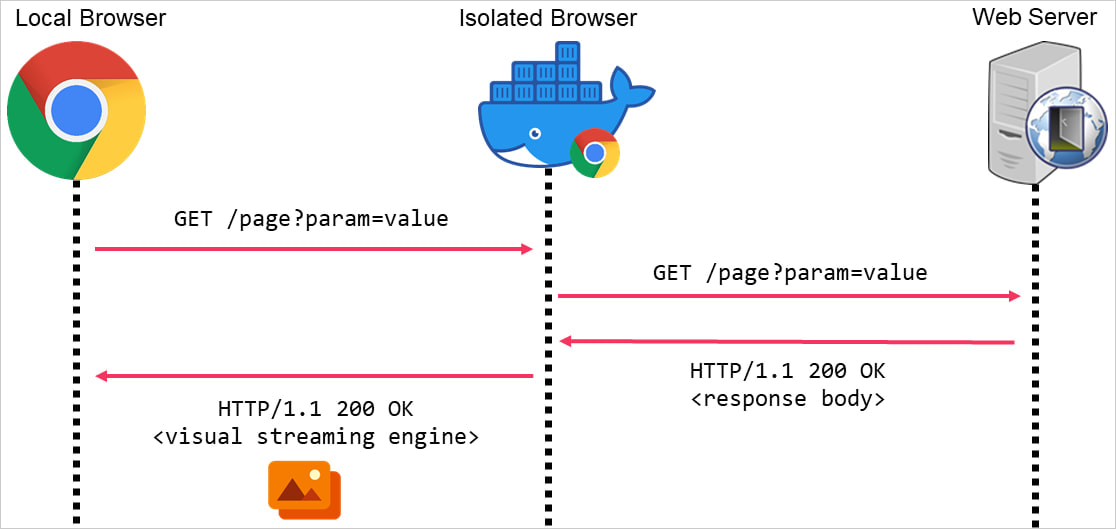

El aislamiento del navegador es una tecnología de seguridad cada vez más popular que enruta todas las solicitudes del navegador web local a través de navegadores web remotos alojados en un entorno de nube o máquinas virtuales.

Cualquier script o contenido de la página web visitada se ejecuta en el navegador remoto en lugar del navegador local. Luego, el flujo de píxeles renderizado de la página se envía de regreso al navegador local que realizó la solicitud original, mostrando solo el aspecto de la página y protegiendo el dispositivo local de cualquier código malicioso.

Muchos servidores de comando y control utilizan HTTP para la comunicación, lo que provoca que el aislamiento remoto del navegador filtre el tráfico malicioso y hace que estos modelos de comunicación sean ineficaces.

La nueva técnica de Mandiant intenta eludir estas restricciones y, aunque tiene algunas limitaciones prácticas, demuestra que las protecciones de seguridad existentes en los navegadores están lejos de ser perfectas y requieren estrategias de «defensa en profundidad» que combinen medidas adicionales.

Antecedentes sobre C2 y aislamiento de navegador

Los canales C2 permiten comunicaciones maliciosas entre atacantes y sistemas comprometidos, brindando a los actores remotos control del dispositivo comprometido y la capacidad de ejecutar comandos, filtrar datos y más.

Dado que los navegadores interactúan constantemente con servidores externos, se habilitan medidas de aislamiento para evitar que los atacantes accedan a datos confidenciales en el sistema subyacente en entornos críticos para la seguridad.

Esto se logra ejecutando el navegador en un entorno de pruebas independiente alojado en la nube, una máquina virtual local o local.

Cuando el aislamiento está activo, el navegador aislado maneja las solicitudes HTTP entrantes y solo el contenido visual de la página se entrega al navegador local, lo que significa que los scripts o comandos en la respuesta HTTP nunca llegan al objetivo.

Esto evita que los atacantes accedan directamente a las respuestas HTTP o inyecten comandos maliciosos en el navegador, lo que dificulta las comunicaciones C2 encubiertas.

Fuente: Mandiant

El truco de solución de Mandiant

Los investigadores exigentes tienen desarrolló una nueva técnica que puede eludir los mecanismos de aislamiento existentes en los navegadores modernos.

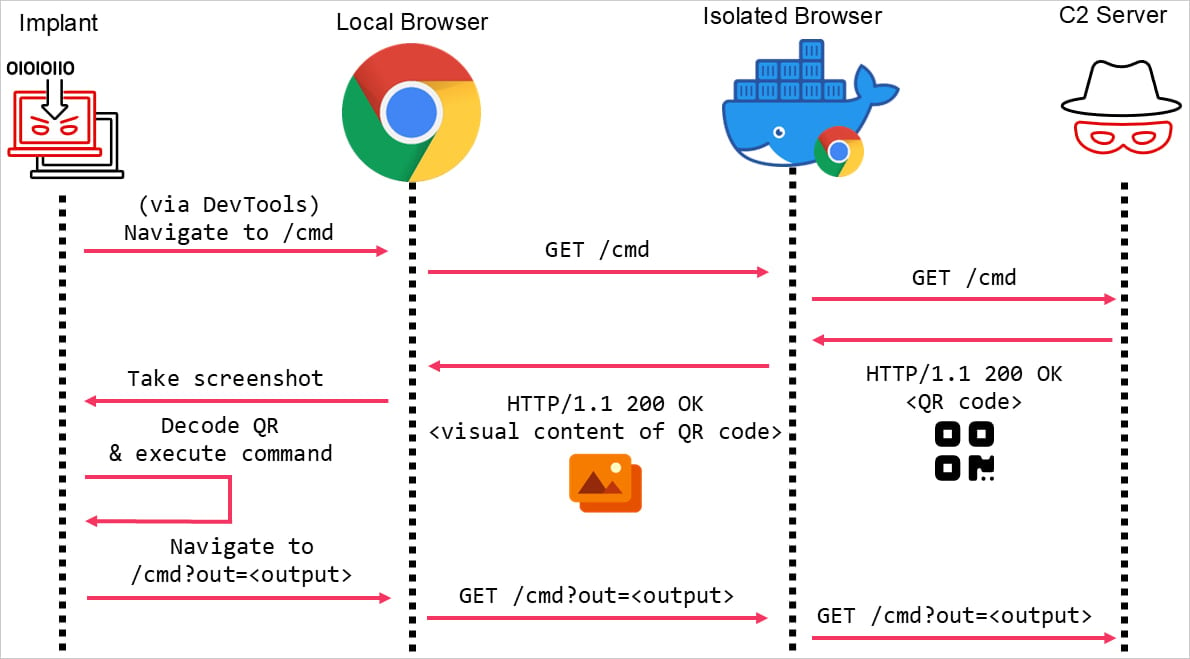

En lugar de incrustar comandos en las respuestas HTTP, el atacante los codifica en un código QR que se muestra visualmente en una página web. Debido a que la representación visual de una página web no se elimina durante las solicitudes de aislamiento del navegador, los códigos QR pueden regresar al cliente que realiza la solicitud.

En el estudio de Mandiant, el navegador local de la «víctima» es un cliente sin cabeza controlado por un malware que infectó previamente el dispositivo, que captura el código QR recuperado y lo decodifica para obtener instrucciones.

Fuente: Mandiant

La prueba de concepto de Mandiant demuestra el ataque contra el último navegador web Google Chrome, integrando el implante a través de la funcionalidad C2 externa de Cobalt Strike, un kit de pruebas de penetración ampliamente utilizado.

No perfecto

Aunque el PoC muestra que el ataque es factible, la técnica no es perfecta, especialmente si se considera su aplicabilidad en el mundo real.

En primer lugar, el flujo de datos está limitado a un máximo de 2189 bytes, o alrededor del 74% de los datos máximos que pueden transportar los códigos QR, y el tamaño del paquete debe reducirse aún más en caso de problemas para leer los códigos QR en el intérprete de malware. .

En segundo lugar, se debe considerar la latencia, ya que cada solicitud demora alrededor de 5 segundos. Esto limita las velocidades de transferencia de datos a alrededor de 438 bytes/s, por lo que la técnica no es adecuada para enviar grandes cargas útiles o facilitar el proxy SOCKS.

Finalmente, Mandiant dice que su estudio no tuvo en cuenta medidas de seguridad adicionales como la reputación del dominio, el análisis de URL, la prevención de pérdida de datos y la heurística de consulta, que en algunos casos pueden bloquear este ataque o hacerlo ineficaz.

Aunque la técnica C2 basada en códigos QR de Mandiant tiene poco ancho de banda, aún podría ser peligrosa si no se bloquea. Por lo tanto, se recomienda a los administradores de entornos críticos que supervisen el tráfico anormal y los navegadores sin cabeza que funcionan en modo automatizado.