El Centro de Respuesta a Emergencias Informáticas de Japón (JPCERT/CC) ha compartido consejos para detectar ataques de diferentes grupos de ransomware basándose en entradas en los registros de eventos de Windows, lo que permite una detección rápida de los ataques en curso antes de que ocurran.

JPCERT/CC afirma que esta técnica puede ser útil para responder a ataques de ransomware y que identificar el vector de ataque entre varias posibilidades es crucial para una rápida mitigación.

Comprobación de registros de eventos en busca de rastros de ransomware

La estrategia de investigación propuesto por JPCERT/CC Cubre cuatro tipos de registros de eventos de Windows: registros de aplicaciones, de seguridad, del sistema y de instalación.

Estos registros suelen contener rastros dejados por ataques de ransomware que podrían revelar los puntos de entrada utilizados por los atacantes y su «identidad digital».

A continuación se muestran algunos ejemplos de rastros de ransomware destacados en el informe de la agencia:

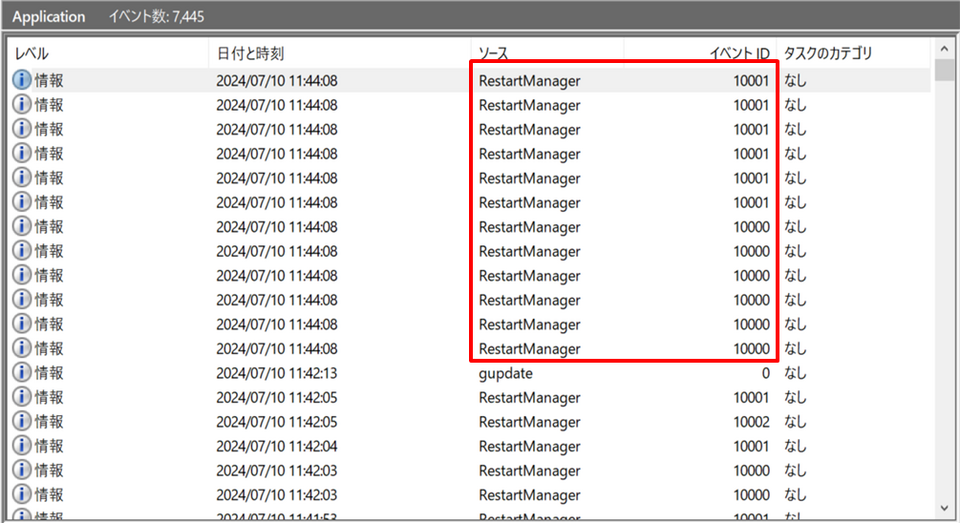

- conti: Identificado por numerosos registros relacionados con el Administrador de reinicio de Windows (ID de evento: 10000, 10001).

ReiniciarAdministrar notificaciones de cifradores basados en Conti

Fuente: JPCERT/CCAkira, Lockbit3.0, HelloKitty, Abysslocker, Avaddon, Bablock y otros programas maliciosos creados en base al cifrado filtrado Lockbit y Conti generan eventos similares.

- Fobos: Deja rastros al eliminar copias de seguridad del sistema (ID de evento: 612, 524, 753). 8base y Elbie generan registros similares.

- Midas: Modifica la configuración de red para propagar la infección, dejando el ID de evento 7040 en los registros.

- Conejo malo: registra el ID de evento 7045 al instalar un componente de cifrado.

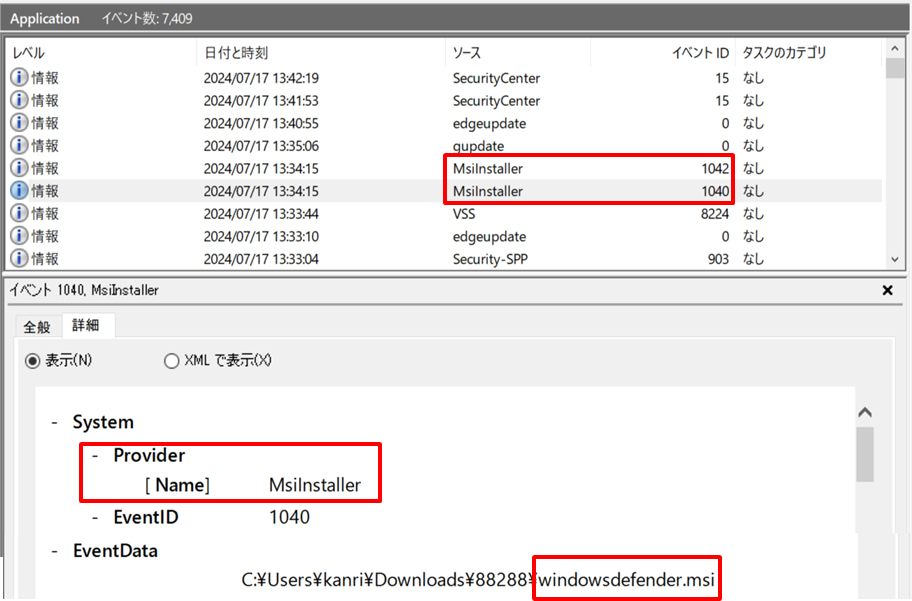

- Bisamware: registra el inicio (1040) y el final (1042) de una transacción de Windows Installer.

Fuente: JPCERT/CC

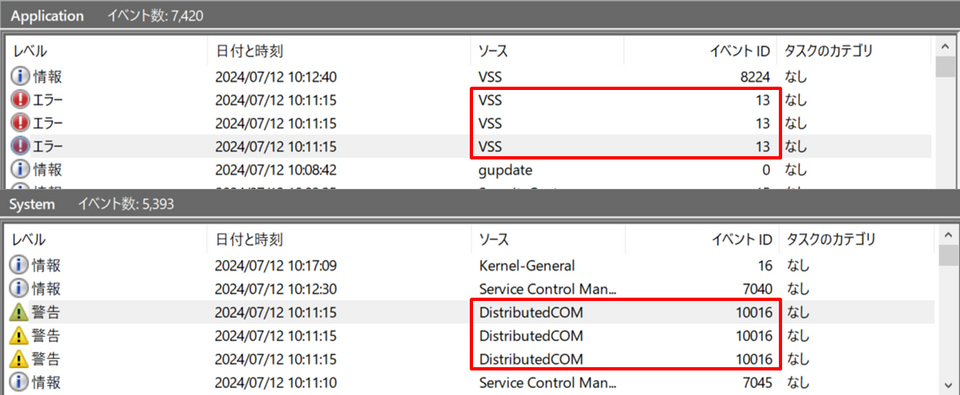

JPCERT/CC también señala que variantes de ransomware aparentemente no relacionadas, como Shade, GandCrab, AKO, AvosLocker, BLACKBASTA y Vice Society, dejan rastros muy similares (ID de evento: 13, 10016).

Ambos errores se deben a la falta de permisos al acceder a aplicaciones COM para eliminar instantáneas de volumen, que el ransomware normalmente elimina para evitar una fácil restauración de archivos cifrados.

Fuente: JPCERT/CC

Es importante tener en cuenta que ningún método de detección debe tomarse como garantía de una protección adecuada contra el ransomware, pero monitorear registros específicos puede cambiar las reglas del juego cuando se combina con otras medidas destinadas a detectar ataques antes de que se propaguen demasiado a través de una red.

JPCERT/CC señala que las cepas de ransomware más antiguas, como WannaCry y Petya, no dejan rastro en los registros de Windows, pero la situación ha cambiado con el malware moderno, por lo que la técnica ahora se considera efectiva.

En 2022, SIN también compartió una guía sobre la detección de diferentes familias de ransomware utilizando los registros de eventos de Windows.