Una serie de innovaciones cibercriminales facilitan que los estafadores se beneficien de sus próximos planes de viaje. Este artículo examina una reciente campaña de phishing lanzada que se produjo cuando un hotel de California fue reserva.com Credenciales robadas. También exploraremos una gama de servicios de cibercrimen dirigidos a phishers que apuntan a hoteles que dependen del sitio web de viajes más visitado del mundo.

Según el sitio web de cuota de mercado estadística.combooking.com es, con diferencia, el servicio de viajes más activo de Internet, con casi 550 millones de visitas en septiembre. KrebsOnSecurity escuchó la semana pasada de un lector cuyo amigo cercano recibió un mensaje de phishing dirigido en la aplicación móvil de Booking pocos minutos después de hacer una reserva en un hotel de California.

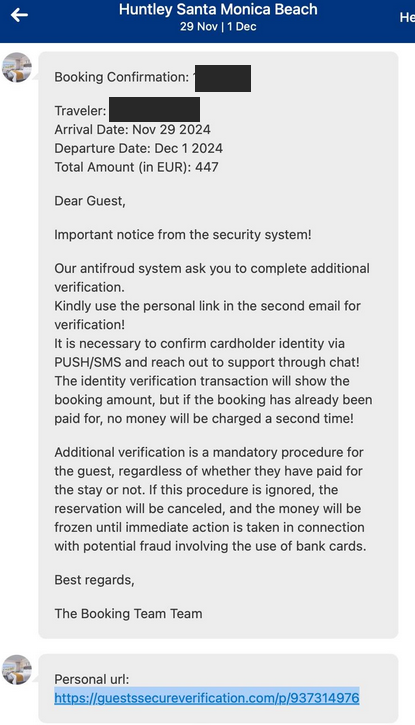

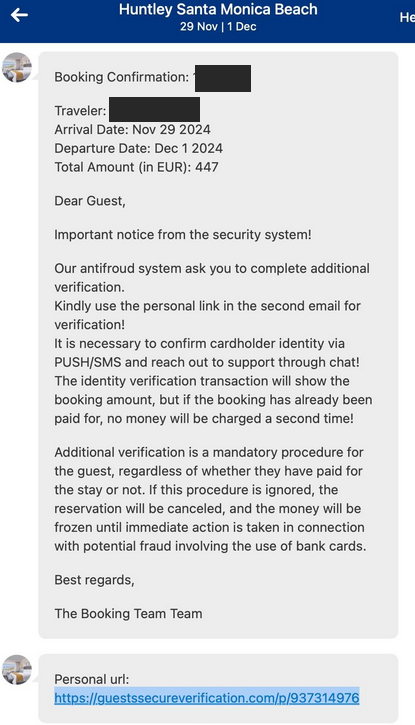

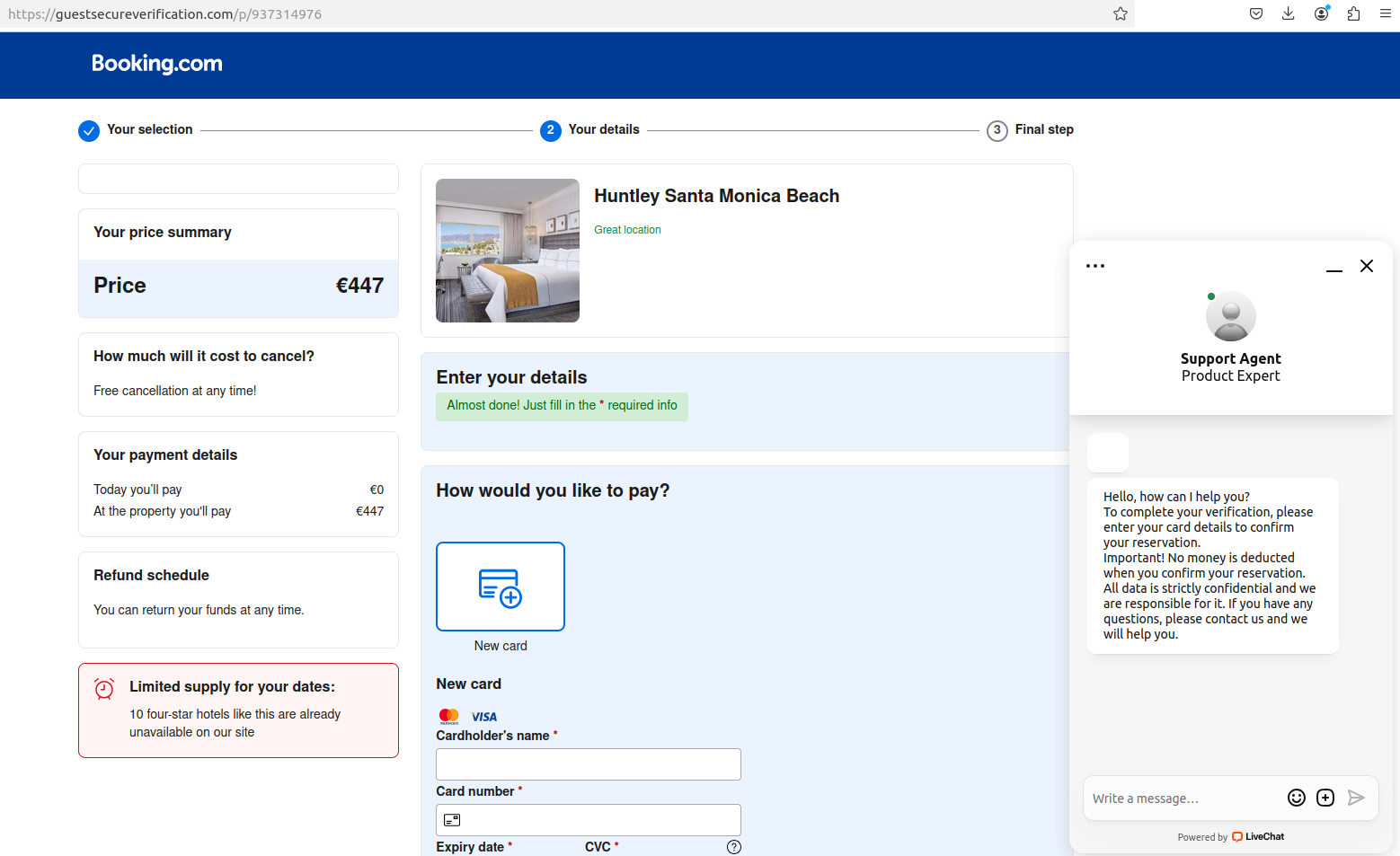

La misiva llevaba el nombre del hotel y hacía referencia a los detalles de su reserva, alegando que el sistema antifraude de booking.com requería información adicional sobre el cliente antes de poder finalizar la reserva.

El mensaje de phishing que recibió nuestro amigo lector tras realizar una reserva en booking.com a finales de octubre.

En un correo electrónico a KrebsOnSecurity, booking.com confirmó que uno de sus socios sufrió un incidente de seguridad que permitió el acceso no autorizado a la información de reserva de los clientes.

«Nuestros equipos de seguridad están investigando actualmente el incidente que usted mencionó y pueden confirmar que efectivamente se trató de un ataque de phishing dirigido a uno de nuestros socios de alojamiento, lo que desafortunadamente no es una situación nueva y bastante común en todos los sectores», respondió booking.com. «Es importante aclarar que los sistemas internos de Booking.com no se han visto comprometidos».

El sitio web falso de booking.com generado al visitar el enlace del mensaje de texto.

Booking.com lo dijo ahora. requiere 2FAque requiere que los socios proporcionen una contraseña de un solo uso desde una aplicación de autenticación móvil (Pulse), además de un nombre de usuario y contraseña.

«La 2FA es obligatoria y obligatoria, incluso para que los socios accedan de forma segura a los detalles de pago de los clientes», escribió un portavoz de booking.com. «Es por eso que los ciberdelincuentes envían mensajes para intentar engañar a los clientes para que realicen pagos fuera de nuestra plataforma».

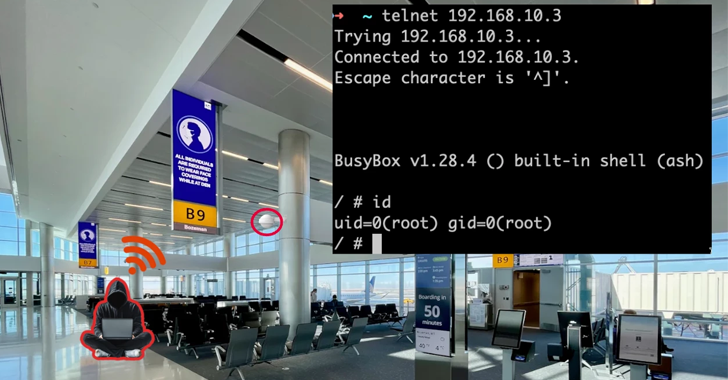

«Dicho esto, los ataques de phishing se originan en las máquinas asociadas que están comprometidas por malware, lo que les permite acceder también a las cuentas de los socios y enviar los mensajes informados por su lector», dijeron -continuaron.

Sin embargo, no está claro si el requisito 2FA de la empresa se aplica a todos los socios o sólo a los nuevos. Booking.com no respondió preguntas al respecto y su consejos de seguridad de la cuenta Insta a los clientes a habilitar 2FA.

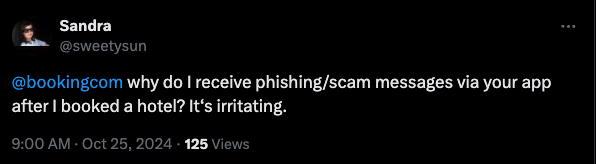

Un análisis de las redes sociales mostró que no se trata de una estafa poco común.

En noviembre de 2023, la empresa de seguridad Trabajo seguro detallado Cómo los estafadores atacaron a los socios hoteleros de Booking.com con malware para robar datos. SecureWorks dijo que estos ataques han estado ocurriendo desde al menos marzo de 2023.

«El hotel no habilitó la autenticación multifactor (MFA) en su acceso a Booking.com, por lo que fue fácil iniciar sesión en la cuenta con las credenciales robadas», dijo SecureWorks sobre el socio de reservas .com que investigó.

En junio de 2024, booking.com le dijo a la BBC que los ataques de phishing dirigidos a viajeros habían aumentado en un 900% y que los ladrones que aprovechaban las nuevas herramientas de inteligencia artificial (IA) eran el principal impulsor de esta tendencia.

Booking.com le dijo a BCC que la compañía ha comenzado a utilizar IA para combatir los ataques de phishing basados en IA. El comunicado de Booking.com dice que sus inversiones en esta área «bloquearon 85 millones de reservas fraudulentas de más de 1,5 millones de intentos de phishing en 2023».

El nombre de dominio del sitio falso de booking.com enviado al amigo de nuestro lector: invitadosseguridadcontrol[.]com — se registró en la dirección de correo electrónico ilotirabec207@gmail.com. De acuerdo a DominioTools.comEsta dirección de correo electrónico se ha utilizado para registrar más de 700 dominios de phishing solo en el último mes.

Muchos de los más de 700 dominios parecen estar dirigidos a empresas hoteleras, incluidas plataformas como booking.com y Airbnb. Otros parecen diseñados para phishing a usuarios de comprar, Vapory una variedad de plataformas financieras. Una lista completa y desfragmentada de dominios está disponible aquí.

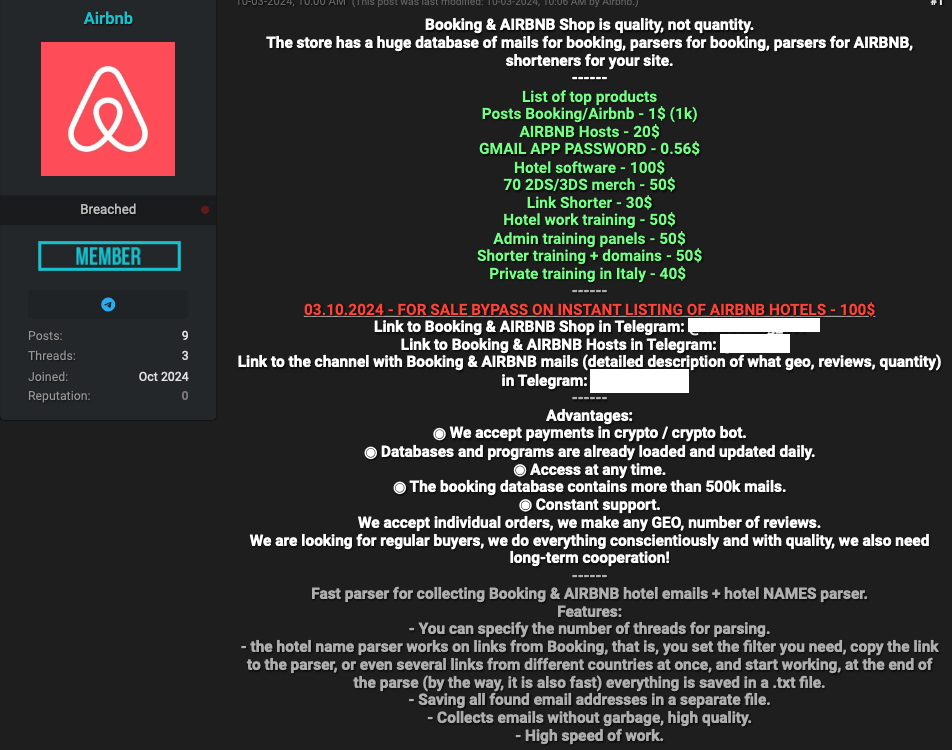

Una revisión rápida de publicaciones recientes en docenas de foros de cibercrimen monitoreados por la empresa de seguridad. Intel 471 muestra que existe una gran demanda de cuentas de booking.com comprometidas que pertenecen a hoteles y otros socios.

Una publicación del mes pasado en el foro de piratería ruso. BHF ofreció hasta $5,000 por cada cuenta de hotel. Este vendedor afirma ayudar a las personas a monetizar los socios de booking.com pirateados, aparentemente utilizando credenciales robadas para crear listados fraudulentos.

Un servicio anunciado para la comunidad criminal de habla inglesa. Foros de infracción En octubre, se considerará que los phishers necesitan ayuda con ciertos aspectos de sus campañas de phishing dirigidas a socios de booking.com. Estos incluyen más de dos millones de direcciones de correo electrónico de hoteles y servicios diseñados para ayudar a los phishers a organizar grandes volúmenes de registros de phishing. Los clientes pueden interactuar con el servicio a través de un bot automatizado de Telegram.

Algunos ciberdelincuentes parecen haber utilizado cuentas de booking.com comprometidas para alimentar sus propias agencias de viajes que prestan servicios a otros estafadores, con descuentos de hasta el 50 % en reservas de hoteles a través de booking.com. Otros venden archivos de «configuración» ya preparados y diseñados para simplificar los intentos de inicio de sesión automatizados en las cuentas de administrador de booking.com.

SecureWorks descubrió que los phishers que se dirigían a los hoteles asociados de booking.com utilizaban malware para robar credenciales. Pero los ladrones de hoy pueden visitar con la misma facilidad bazares criminales en línea y comprar credenciales robadas de servicios en la nube que no aplican 2FA para todas las cuentas.

Es exactamente lo que pasó durante el año pasado con muchos clientes del gigante del almacenamiento de datos en la nube Copo de nieve. A finales de 2023, los ciberdelincuentes descubrieron que, aunque toneladas de empresas habían ocultado enormes cantidades de datos de clientes en Snowflake, muchas de esas cuentas de clientes no estaban protegidas por 2FA.

Snowflake respondió haciendo que 2FA sea obligatorio para todos los nuevos clientes. Pero el cambio sólo se produjo después de que los ladrones utilizaron credenciales robadas para desviar datos de 160 empresas, incluidas AT&T, árbol de préstamos Y Boleto maestro.