Una campaña en curso utiliza dos técnicas sigilosas en gran medida desconocidas para infectar organizaciones de alto perfil en el sudeste asiático.

La primera, «GrimResource», es una nueva técnica que permite a los atacantes ejecutar código arbitrario en Microsoft Management Console (MMC).

El segundo truco, «AppDomainManager Inyección», utiliza bibliotecas de enlaces dinámicos (DLL) maliciosas, pero de una manera más sencilla que la descarga tradicional. Existe desde hace siete años y es utilizado por Actores de amenazas iraníesChina, la comunidad de código abierto más amplia, los pentesters y otros. Sin embargo, rara vez se ve en campañas maliciosas en áreas silvestres.

Desde julio, dicen los investigadores de NTT en una nueva publicación de blog, un atacante con similitudes con APT41 de China ha sido utilizando estas técnicas en combinación lanzar Cobalt Strike en sistemas informáticos pertenecientes a agencias gubernamentales taiwanesas, el ejército filipino y organizaciones energéticas en Vietnam.

Cómo funciona GrimResource

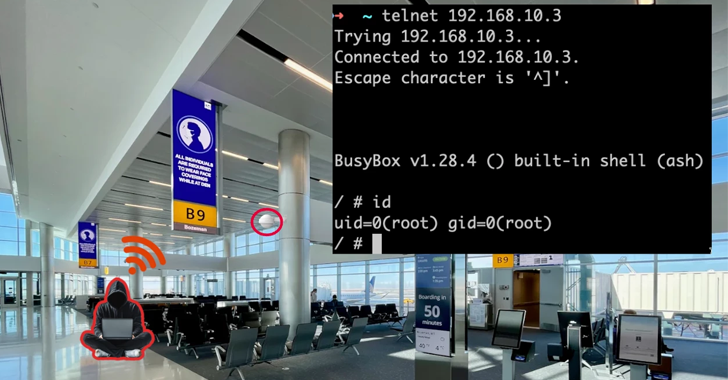

Los ataques de esta campaña comienzan con un archivo ZIP, contenido en un correo electrónico de phishing o en un sitio web malicioso.

El ZIP contiene un archivo con un certificado de Windows o un icono de PDF. De hecho, es un archivo MSC (Management Saved Console), un tipo de archivo que se utiliza para guardar configuraciones y ajustes en la MMC.

Los MSC han ganado recientemente popularidad entre los actores maliciosos. Como explica Jake King, jefe de inteligencia de seguridad y amenazas de Elastic, todo comenzó cuando Microsoft lanzó una serie de cambios en los controles predeterminados que estaban disponibles para ejecutar cargas útiles desde correos electrónicos. “Empezamos a ver exploits fáciles de realizar utilizando archivos MSI, ISO y LNK. Pero grupos más avanzados han comenzado a aprovechar MSC como vector inicial”, afirma.

“Es un formato de archivo bastante interesante y eficiente, [and] «Recibió menos atención que muchos de los formatos de archivo más comunes que comúnmente se usaban incorrectamente», agrega, señalando que «MMC tiene una serie de mecanismos de persistencia que de alguna manera se pueden aprovechar: algunas vulnerabilidades antiguas. »

Una técnica para explotar tal vulnerabilidad es recurso sombríodescubierto por primera vez por Elastic en julio. GrimResource explota un problema de secuencias de comandos entre sitios (XSS) de hace seis años en la biblioteca de soporte de dominio del protocolo de autenticación (APDS) de Windows para permitir la ejecución de código arbitrario en MMC. En esta campaña, los atacantes lo utilizan para eliminar un paso en el proceso de infección: en lugar de permitir que la víctima haga clic en un enlace malicioso en el archivo MSC, simplemente abrir el archivo MSC activará Javascript incrustado.

Luego, el JavaScript malicioso descarga y ejecuta un ejecutable legítimo firmado por Microsoft, “dfsvc.exe”, renombrado como “oncesvc.exe”. Pero si el archivo es perfectamente honesto, ¿cómo se puede utilizar para descargar malware?

Habilitar la inyección de AppDomainManager

Todas las aplicaciones creadas con el marco .NET de Microsoft ejecutan uno o más dominios de aplicación, creados y administrados por la clase «AppDomainManager». En la inyección de AppDomainManager, un atacante crea una clase AppDomainManager con código malicioso y luego engaña a una aplicación específica para que la cargue en lugar de la aplicación legítima. Esto se puede hacer configurando tres variables de entorno particulares (APPDOMAIN_MANAGER_ASM, APPDOMAIN_MANAGER_TYPE y COMPLUS_VERSION) o, como es el caso de esta campaña, cargando un archivo de configuración personalizado que simplemente indica a la aplicación que ejecute su AppDomainManager malicioso.

«En realidad, le estás indicando a Common Language Runtime (CLR), la parte del sistema operativo Windows que le indica al sistema operativo cómo cargar y administrar aplicaciones .NET, que incluya una DLL maliciosa cada vez que ejecutas un proceso .NET». dice Nicholas Spagnola, consultor principal de seguridad para pruebas de penetración en Rapid7. «Esto le permite convertir prácticamente cualquier aplicación .NET en un binario listo para usar», o lolbin.

“Actualmente, la descarga de DLL es el método más común para ejecutar malware”, escribieron los investigadores de NTT, “pero la inyección de AppDomainManager es mucho más simple que la descarga de DLL, y existen preocupaciones sobre una mayor explotación en el futuro. »

Debido a que puede ser muy difícil detectar este tipo de inyecciones maliciosas, King recomienda un enfoque de defensa que bloquee estos ataques antes de que puedan lanzarse.

«Lo más importante aquí es poder evitar que las cargas útiles se ejecuten en primer lugar», afirma. En el caso de esta última campaña, por ejemplo, “se trata de ataques de phishing que introducen archivos ZIP. Hay algunos controles rudimentarios que puedes implementar en el nivel MMC, pero [prevention] “Todo se reduce a buenas prácticas de higiene del correo electrónico. »