Los piratas informáticos malintencionados aprovechan la vulnerabilidad de día cero en Director Versaun producto de software utilizado por muchos proveedores de servicios informáticos y de Internet. Los investigadores creen que esta actividad está relacionada con Voltio tifónun grupo de ciberespionaje chino cuyo objetivo es infiltrarse en redes críticas de Estados Unidos y sentar las bases para la capacidad de interrumpir las comunicaciones entre Estados Unidos y Asia en cualquier futuro conflicto armado con China.

Imagen: Shutterstock.com

Los sistemas Versa Director son utilizados principalmente por proveedores de servicios de Internet (ISP), así como por proveedores de servicios gestionados (MSP), que atienden simultáneamente las necesidades de TI de muchas pequeñas y medianas empresas. un aviso de seguridad Publicado el 26 de agosto, Versa instó a los clientes a implementar un parche para la vulnerabilidad (CVE-2024-39717), que según la empresa está corregido en Versa Director 22.1.4 o más tarde.

Según Versa, esta falla permite a los atacantes descargar un archivo de su elección en sistemas vulnerables. El aviso atribuye gran parte de la culpa a los clientes de Versa que «no implementaron pautas de firewall y refuerzo del sistema… dejando expuesto un puerto de administración en Internet que proporcionaba a los actores de seguridad una amenaza para el acceso inicial».

El aviso de Versa no especifica cómo se enteró de la falla de día cero, pero su lista de vulnerabilidades en mitre.org reconoce que «hay informes de otras vulnerabilidades basadas en observaciones de telemetría de back-end de un proveedor externo, pero estas son». no confirmado en este momento”.

Estos informes de terceros llegaron a finales de junio de 2024 desde Michel Horkaingeniero senior de seguridad de la información en Laboratorios del Loto Negrola rama de investigación de seguridad de Tecnologías lumenque opera una de las redes troncales más grandes de Internet global.

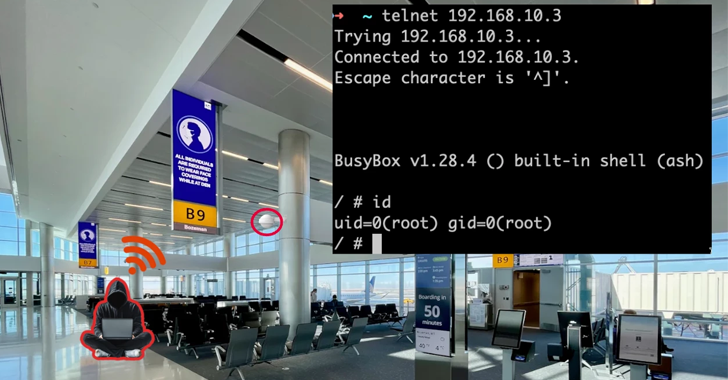

En una entrevista con KrebsOnSecurity, Horka dijo que Black Lotus Labs identificó una puerta trasera web en los sistemas Versa Director pertenecientes a cuatro víctimas estadounidenses y una víctima no estadounidense en las industrias ISP y MSP, la primera actividad de explotación conocida que ocurrió en un ISP estadounidense en 12 de junio de 2024.

«Esto convierte a Versa Director en un objetivo lucrativo para los actores de amenazas persistentes avanzadas (APT) que desean ver o controlar la infraestructura de red a escala, o pasar a redes de interés adicionales (o descendentes)», dijo Horka. escribió en una publicación de blog publicada hoy.

Black Lotus Labs dijo que evaluó con confianza «media» que Volt Typhoon era responsable de los compromisos, señalando que las intrusiones llevan las características del grupo de espionaje patrocinado por el estado chino, incluidos ataques de día cero dirigidos a proveedores de infraestructuras de TI y basadas en Java. puertas traseras que se ejecutan sólo en la memoria.

En mayo de 2023, el Agencia de Seguridad Nacional (NSA), la Oficina Federal de Investigaciones (FBI) y el Agencia de Seguridad de Infraestructura de Ciberseguridad (CISA) emitido una advertencia común (PDF) sobre Volt Typhoon, también conocido como «silueta de bronce» Y «Toro insidioso”, que describe cómo el grupo utiliza dispositivos de red de pequeñas oficinas/oficinas en el hogar (SOHO) para ocultar su actividad.

Principios de diciembre de 2023, Black Lotus Labs publicó sus hallazgos seguro «Red de bots KV”, miles de enrutadores SOHO comprometidos que se encadenaron para formar una red secreta de transferencia de datos que respaldaba a varios grupos de piratería patrocinados por el estado chino, incluido Volt Typhoon.

En enero de 2024, el Departamento de Justicia de los Estados Unidos reveló que el FBI había ejecutó un retiro autorizado por el tribunal de la botnet KV poco antes de que Black Lotus Labs publicara su informe de diciembre.

En febrero de 2024, CISA se unió nuevamente al FBI y la NSA. advertencia El tifón Volt comprometió los entornos de TI de varias organizaciones de infraestructura crítica (principalmente en los sectores de comunicaciones, energía, sistemas de transporte y agua y aguas residuales) en los Estados Unidos continentales y no continentales y en sus territorios, incluido Guam.

“La selección de objetivos y el patrón de comportamiento de Volt Typhoon son inconsistentes con el ciberespionaje tradicional o las operaciones de recopilación de inteligencia, y las agencias autoras estadounidenses creen con gran confianza que los actores de Volt Typhoon se están preposicionando en las redes informáticas para permitir el movimiento lateral hacia los OT. [operational technology] “Los activos podrían alterar las funciones”, advertía esta alerta.

En un discurso pronunciado en la Universidad de Vanderbilt en abril, el director del FBI Christopher Wray dicho China está desarrollando “la capacidad de destruir físicamente nuestra infraestructura crítica en el momento que elija” y su plan es “dar golpes contra la infraestructura civil en un intento de causar pánico”.

ryan inglesUn ingeniero de seguridad de TI en Lumen, dijo que era decepcionante que su empleador no obtuviera al menos una mención honorable en el aviso de seguridad de Versa. Sin embargo, dijo que estaba contento de que ahora hubiera muchos menos sistemas Versa expuestos a este ataque.

«Lumen ha estado muy cerca de su liderazgo durante las últimas nueve semanas en un esfuerzo por ayudarlos a mitigar esta situación», dijo English. “Les dimos todo lo que pudimos a lo largo del camino, por lo que es una lástima que me mencionen simplemente como un tercero. »