Palo Alto Networks emitió un aviso el viernes instando a los clientes a garantizar que el acceso a la interfaz de administración PAN-OS sea seguro debido a una posible vulnerabilidad de ejecución remota de código.

«Palo Alto Networks tiene conocimiento de una queja relacionada con una vulnerabilidad de ejecución remota de código a través de la interfaz de administración PAN-OS», dijo la compañía. dicho. «En este momento, no conocemos los detalles de la vulnerabilidad alegada. Estamos monitoreando activamente en busca de signos de explotación».

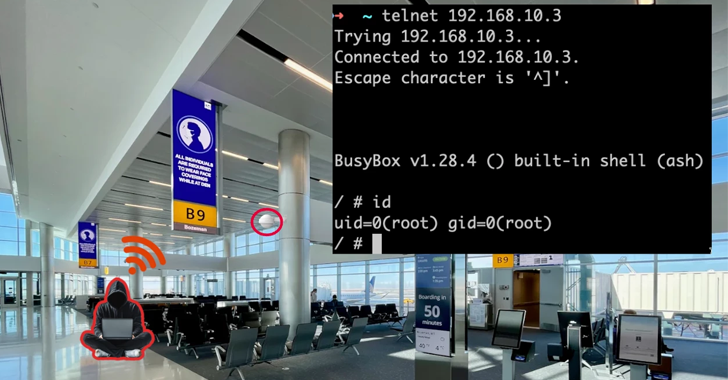

Mientras tanto, el proveedor de seguridad de red recomendó a los usuarios configurar adecuadamente la interfaz de administración de acuerdo con las mejores prácticas y garantizar que el acceso a ella solo sea posible a través de direcciones IP internas confiables para limitar la superficie de ataque.

No hace falta decir que la interfaz de gestión no debe estar expuesta a Internet. Algunos de los otras pautas para reducir la exposición se enumeran a continuación:

- Aislar la interfaz de administración a una VLAN de administración dedicada

- Utilice servidores de salto para acceder a la dirección IP de administración

- Limite las direcciones IP entrantes a la interfaz de administración a dispositivos de administración aprobados

- Permitir solo comunicaciones seguras como SSH, HTTPS

- Solo permita que PING pruebe la conectividad a la interfaz

Este desarrollo se produce un día después de que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregara una falla de seguridad crítica ahora parcheada que afecta a Palo Alto Networks Expedition a su catálogo de vulnerabilidades explotadas conocidas (KEV), citando evidencia de explotación activa.

La vulnerabilidad, rastreada como CVE-2024-5910 (puntuación CVSS: 9,3), se relaciona con un caso de falta de autenticación en la herramienta de migración Expedition que podría provocar el secuestro de una cuenta de administrador y posiblemente el acceso a datos confidenciales.

Aunque actualmente no está claro cómo se explota este fenómeno en la naturaleza, se ha recomendado a las agencias federales que apliquen los parches necesarios antes del 28 de noviembre de 2024 para proteger sus redes contra esta amenaza.