Los miembros del grupo de hackers norcoreano Lazarus, que se hacen pasar por reclutadores, están atrayendo a los desarrolladores de Python con un proyecto para probar la codificación de productos de gestión de contraseñas que contienen malware.

Los ataques son parte de la “campaña VMConnect” detectada por primera vez en agosto de 2023, donde los actores de amenazas apuntaron a desarrolladores de software con paquetes maliciosos de Python cargados en el repositorio de PyPI.

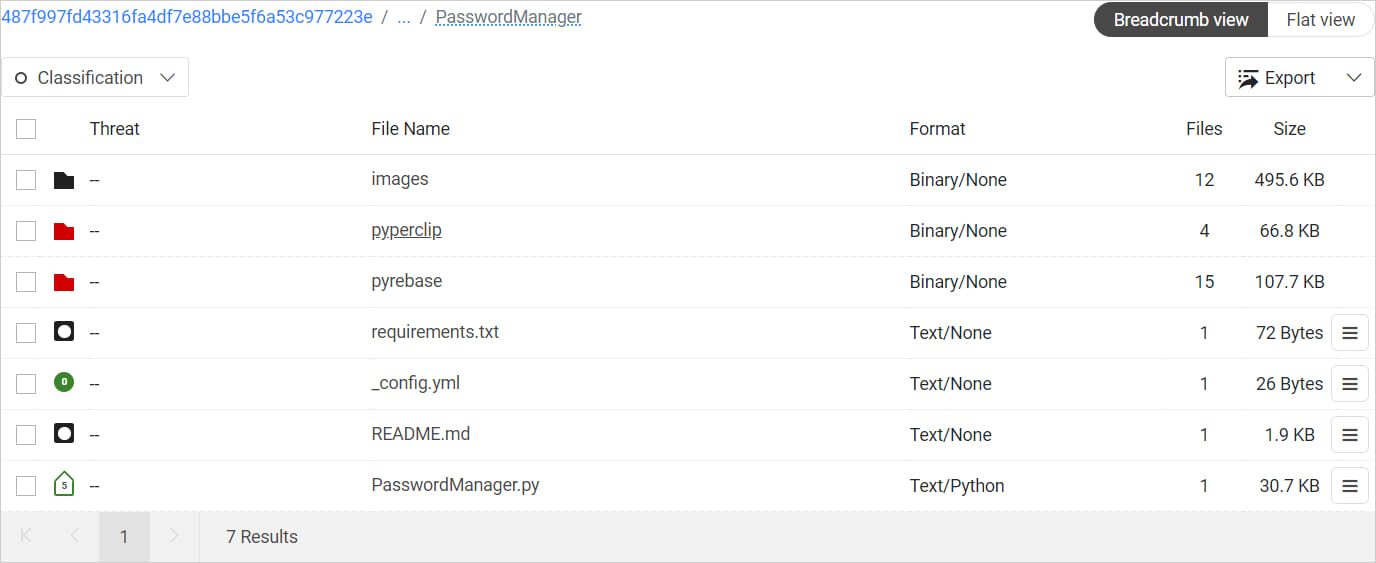

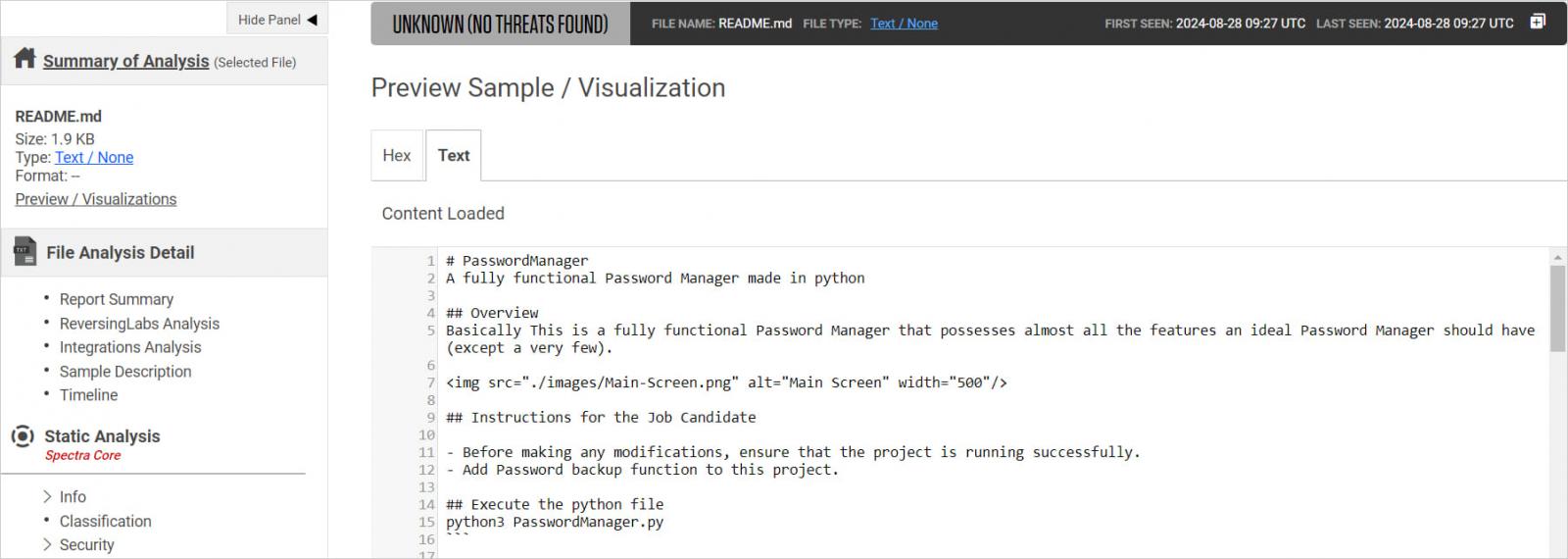

De acuerdo a un informe de ReversingLabsque ha estado siguiendo la campaña durante más de un año, los piratas informáticos de Lazarus alojan los proyectos de codificación maliciosos en GitHub, donde las víctimas encuentran archivos README con instrucciones sobre cómo completar la prueba.

Las instrucciones pretenden proporcionar un sentido de profesionalismo y legitimidad a todo el proceso, así como un sentido de urgencia.

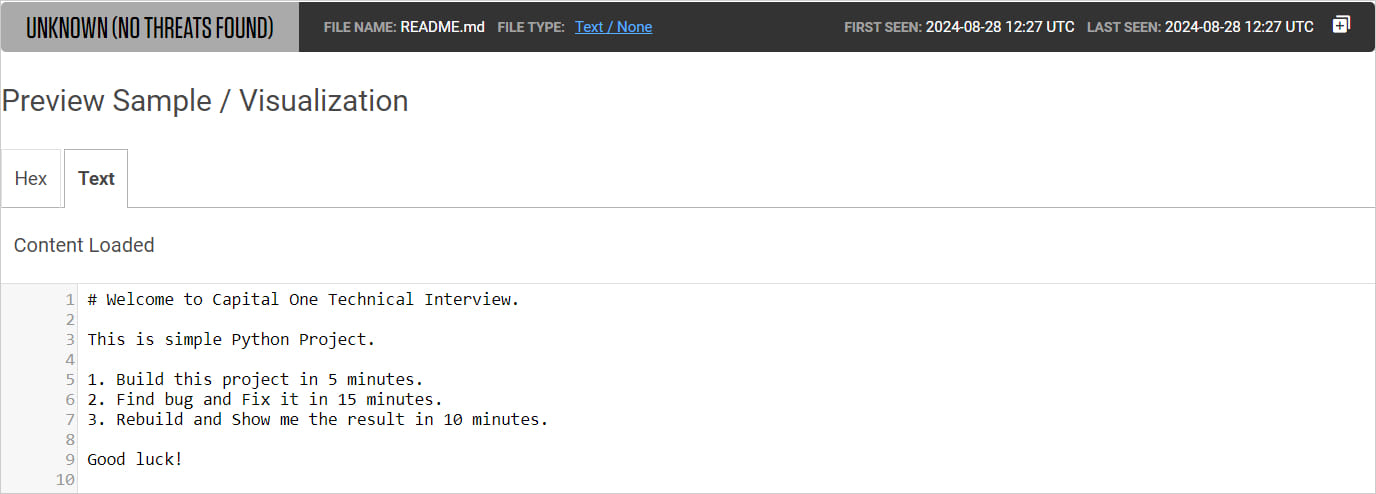

ReversingLabs descubrió que los norcoreanos se hacen pasar por grandes bancos estadounidenses como Capital One para atraer candidatos, ofreciéndoles probablemente ofertas de trabajo tentadoras.

Otra evidencia recuperada de una de las víctimas sugiere que Lazarus se acercó activamente a sus objetivos a través de LinkedIn, una táctica documentada para el grupo.

Encuentra el error

Los piratas informáticos piden a los solicitantes que encuentren un error en una aplicación de administración de contraseñas, envíen su solución y compartan una captura de pantalla como prueba de su trabajo.

Fuente: ReversingLabs

El archivo README del proyecto indica a la víctima que primero ejecute la aplicación maliciosa de administración de contraseñas (‘PasswordManager.py’) en su sistema y luego comience a buscar errores y corregirlos.

Fuente: ReversingLabs

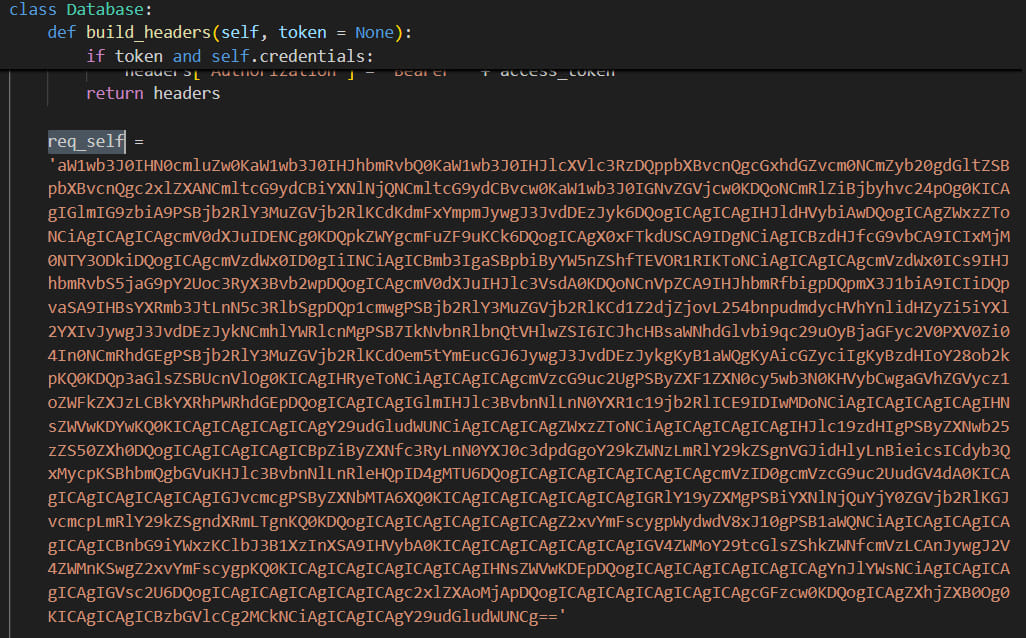

Este archivo desencadena la ejecución de un módulo base64 ofuscado oculto en los archivos ‘_init_.py’ de las bibliotecas ‘pyperclip’ y ‘pyrebase’.

El canal ofuscado es un descargador de malware que contacta a un servidor de comando y control (C2) y espera comandos. Entre sus capacidades se encuentran la recuperación y ejecución de cargas útiles adicionales.

Fuente: ReversingLabs

Para garantizar que los candidatos no revisen los archivos del proyecto en busca de código malicioso u ofuscado, el archivo README requiere que la tarea se complete rápidamente: cinco minutos para crear el proyecto, 15 minutos para implementar la solución y 10 minutos para devolver el resultado final.

Se supone que esto demuestra la experiencia del desarrollador al trabajar con proyectos de Python y GitHub, pero el objetivo es hacer que la víctima ignore cualquier control de seguridad que pueda revelar código malicioso.

Fuente: ReversingLabs

ReversingLabs encontró evidencia de que la campaña todavía estaba activa el 31 de julio y cree que todavía está en curso.

Los desarrolladores de software que reciben invitaciones de solicitud de empleo de usuarios en LinkedIn o en otros lugares deben tener cuidado con la posibilidad de engaño y tener en cuenta que los perfiles que los contactan podrían ser falsos.

Antes de recibir el encargo, intente verificar la identidad de la otra persona y confirme de forma independiente con la empresa que efectivamente se está llevando a cabo un proceso de contratación.

Tómese el tiempo para analizar o revisar cuidadosamente el código proporcionado y ejecutarlo solo en entornos seguros, como máquinas virtuales o aplicaciones sandbox.