Una organización sin fines de lucro que apoya los derechos humanos en Vietnam ha sido el objetivo de una campaña de varios años destinada a distribuir una variedad de malware a los hosts comprometidos.

La firma de ciberseguridad Huntress atribuyó esta actividad a un grupo de amenazas conocido como APT32, un grupo de hackers vietnamita también conocido como APT-C-00, Canvas Cyclone (anteriormente Bismuth), Cobalt Kitty y OceanLotus. Se cree que la intrusión lleva en marcha al menos cuatro años.

«Esta intrusión tiene una serie de superposiciones con técnicas conocidas utilizadas por el actor de amenazas APT32/OceanLotus, y un objetivo demográfico conocido que coincide con los objetivos de APT32/OceanLotus», dijeron los investigadores de seguridad Jai Minton y Craig Sweeney. dicho.

OceanLotus, activo desde al menos 2012, tiene una historia para apuntar a redes empresariales y gubernamentales en países del este de Asia, particularmente Vietnam, Filipinas, Laos y Camboya, con el objetivo final de llevar a cabo ciberespionaje y robo de propiedad intelectual.

Cadenas de ataque típicamente aprovechar señuelos de phishing como vector de penetración inicial para proporcionar puertas traseras capaces de ejecutar código shell arbitrario y recopilar información confidencial. Dicho esto, el grupo también fue observado orquestando campañas de abrevadero ya en 2018 para infectar a los visitantes del sitio con una carga útil de reconocimiento o para recolectar sus credenciales.

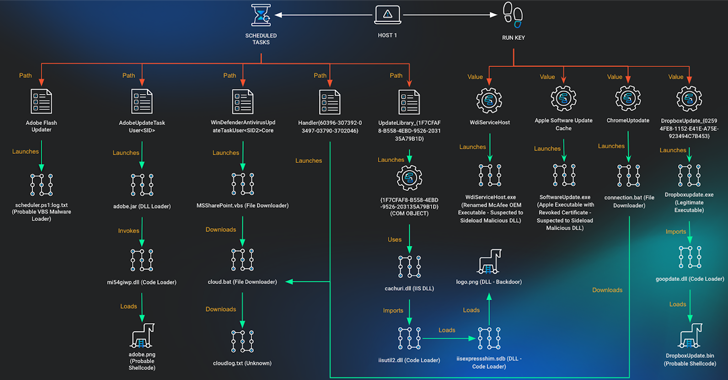

La última serie de ataques ideados por Huntress abarcó cuatro hosts, cada uno de los cuales fue comprometido para agregar varias tareas programadas y claves de registro de Windows responsables del lanzamiento de Cobalt Strike Beacons, una puerta trasera que permite el robo de cookies de Google Chrome para todos los perfiles de usuario del sistema, y los cargadores responsables. para lanzar cargas útiles DLL integradas.

Este desarrollo se produce cuando los usuarios surcoreanos son el objetivo de una campaña actual que probablemente explota el phishing y los servidores vulnerables de Microsoft Exchange para distribuir shells inversos, puertas traseras y malware VNC para tomar el control de las máquinas infectadas y robar las credenciales almacenadas en los navegadores web.