Los ciberdelincuentes se dirigen a personas que trabajan en Web3 con reuniones de negocios falsas utilizando una plataforma de videoconferencia fraudulenta que infecta Windows y Mac con malware que roba criptomonedas.

La campaña se llama “Meeten” por el nombre comúnmente utilizado por el software de reuniones y ha estado en marcha desde septiembre de 2024.

El malware, disponible en versiones de Windows y macOS, apunta a activos de criptomonedas, información bancaria, información almacenada en navegadores web y credenciales de llavero (en Mac) de las víctimas.

Meeten fue descubierto por Laboratorios de seguridad Cadoque advierte que los delincuentes cambian constantemente el nombre y la marca del software de reuniones falso y anteriormente han utilizado nombres como «Clusee», «Cuesee», «Meetone» y «Meetio».

Fuente: Cado

Estas marcas falsas están respaldadas por sitios web aparentemente oficiales y cuentas de redes sociales llenas de contenido generado por IA para agregar legitimidad.

Los visitantes terminan en el sitio a través de phishing o ingeniería social y se les pide que descarguen lo que pretende ser una aplicación de reuniones pero, en realidad, es un ladrón de Realst.

«Según los informes de los objetivos, la estafa se lleva a cabo de varias maneras. En un caso reportado, alguien que conocía contactó a un usuario en Telegram y quería discutir una oportunidad de negocio y programar una llamada. Sin embargo, la cuenta de Telegram se creó para hacerse pasar por un contacto del objetivo. Lo más interesante es que el estafador le envió una presentación de inversión de la empresa objetivo, lo que indica una estafa sofisticada y dirigida. informar haber recibido llamadas relacionadas con el trabajo de Web3, descargar el software y que les hayan robado sus criptomonedas.

Después de un contacto inicial, el objetivo sería dirigido al sitio de Meeten para descargar el producto. Además de albergar a ladrones de información, los sitios web de Meeten contienen Javascript para robar criptomonedas almacenadas en los navegadores web, incluso antes de instalar malware.

❖ Seguridad Cado

Además del malware Realst, Cado afirma que los sitios web «Meeen» alojan JavaScript que intenta vaciar las carteras que se conectan al sitio.

Apunte a Mac y Windows

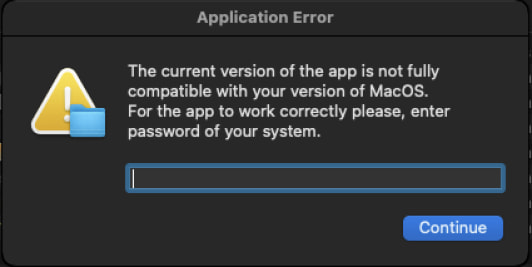

Las personas que eligen descargar la versión macOS del software para reuniones reciben un paquete llamado «CallCSSetup.pkg», pero en el pasado también se han utilizado otros nombres de archivo.

Una vez ejecutado, utiliza la herramienta de línea de comandos de macOS «osascript» para solicitar al usuario su contraseña del sistema, lo que resulta en una escalada de privilegios.

Fuente: Cado

Después de ingresar la contraseña, el malware mostrará un mensaje señuelo que dice: «No se puede conectar al servidor. Vuelva a instalarlo o use una VPN».

Sin embargo, en segundo plano, el malware Realst roba datos alojados en la computadora, incluidos:

- ID de Telegram

- datos de la tarjeta bancaria

- ID de llavero

- Cookies del navegador y credenciales de autocompletar de Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc y Vivaldi

- Carteras Ledger y Trezor

Los datos primero se almacenan localmente en una carpeta, se comprimen y finalmente se extraen a una dirección remota junto con los detalles de la máquina, como el nombre de compilación, la versión y la información del sistema.

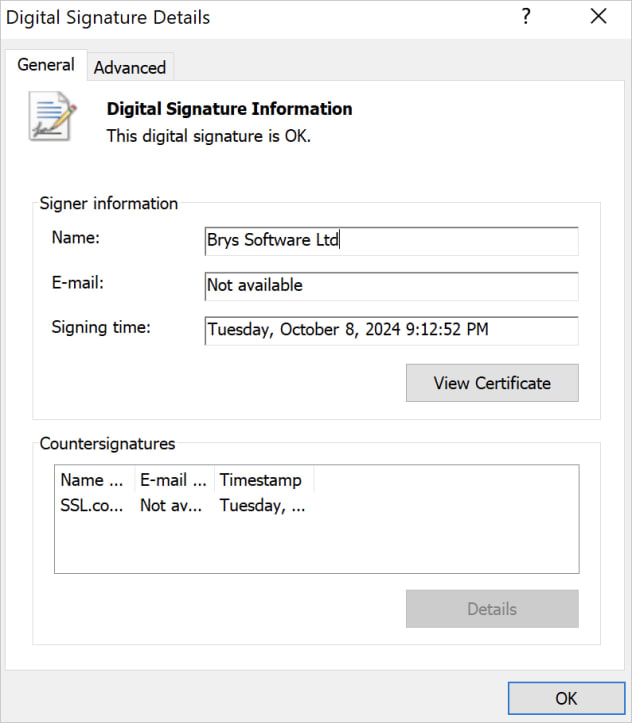

La variante de Windows de Realst se distribuye como un archivo Nullsoft Scriptable Installer System (NSIS), denominado «MeetenApp.exe», y también está firmado digitalmente mediante un certificado robado de Brys Software.

Fuente: Cado

El instalador contiene un archivo 7zip («app-64») y el núcleo de una aplicación Electron («app.asar») que contiene JavaScript y recursos, compilados usando Bytenode en código de bytes V8 para evitar la detección.

La aplicación Electron se conecta a un servidor remoto en «deliverynetwork[.]observer» y descarga un archivo protegido con contraseña («AdditionalFilesForMeet.zip) que contiene un perfilador del sistema («MicrosoftRuntimeComponentsX86.exe») y la carga principal de malware («UpdateMC.exe»).

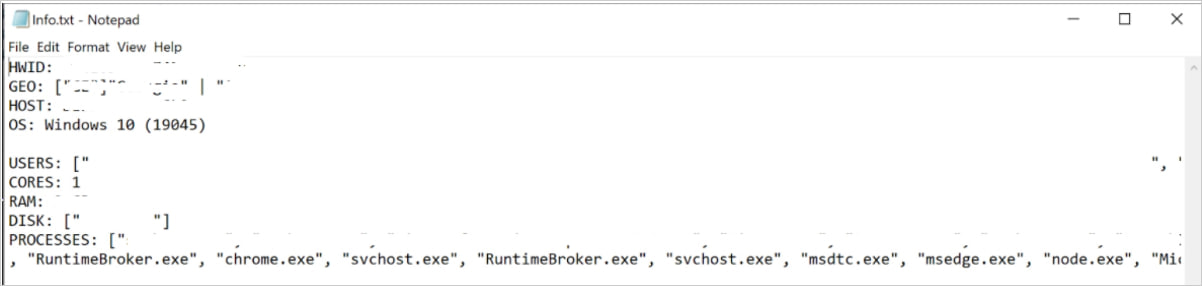

Fuente: Cado

El ejecutable basado en Rust intenta recopilar la siguiente información, agregarla a un archivo ZIP y extraerla:

- ID de Telegram

- datos de la tarjeta bancaria

- Cookies del navegador, historial y credenciales de autocompletar de Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc y Vivaldi

- Carteras Ledger, Trezor, Phantom y Binance

En comparación con macOS, la versión de Windows presenta un mecanismo de entrega de carga útil más elaborado y versátil, mejor evasión y la capacidad de persistir durante los reinicios mediante la edición del registro.

En general, los usuarios nunca deben instalar software recomendado por los usuarios a través de las redes sociales sin verificar primero si el software es legítimo y luego escanearlo con una herramienta antivirus multimotor como VirusTotal.

Aquellos que trabajan en Web3 son particularmente vulnerables, ya que la ingeniería social es una táctica comúnmente utilizada para establecer una relación con objetivos en este espacio y luego, en última instancia, engañar a los objetivos para que instalen malware para robar criptomonedas.