Se ha observado que el sofisticado malware conocido como ViperSoftX se distribuye en forma de libros electrónicos a través de torrents.

«Un aspecto notable de la variante actual de ViperSoftX es que utiliza Common Language Runtime (CLR) para cargar y ejecutar dinámicamente comandos de PowerShell, creando un entorno de PowerShell en AutoIt para operaciones”, dijeron los investigadores de seguridad de Trellix Mathanraj Thangaraju y Sijo Jacob. dicho.

“Al utilizar CLR, ViperSoftX puede integrar perfectamente la funcionalidad de PowerShell, lo que le permite ejecutar funciones maliciosas mientras evade los mecanismos de detección que, de otro modo, podrían señalar la actividad independiente de PowerShell. »

ViperSoftX, detectado inicialmente por Fortinet en 2020, es conocido por su capacidad para extraer información confidencial de hosts de Windows comprometidos. A lo largo de los años, el malware se ha convertido en un ejemplo relevante de cómo los actores de amenazas innovan constantemente sus tácticas en un intento de permanecer sigilosos y evadir las defensas.

Un ejemplo de esto es la mayor complejidad y la adopción de técnicas avanzadas antiescaneo, como la reasignación de bytes y el bloqueo de las comunicaciones del navegador web, como lo documentó Trend Micro en abril de 2023.

En mayo de 2024, campañas maliciosas utilizaron ViperSoftX como vehículo de entrega para distribuir Quasar RAT y otro ladrón de información llamado TesseractStealer.

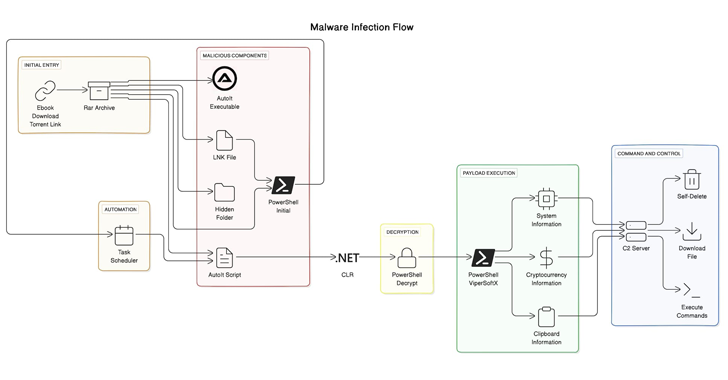

Se sabe que las cadenas de ataque que propagan el malware utilizan software pirateado y sitios de torrents, pero el uso de señuelos de libros electrónicos es un enfoque observado recientemente. Dentro del supuesto archivo RAR del libro electrónico hay una carpeta oculta junto con un archivo de acceso directo engañoso de Windows que pretende ser un documento inofensivo.

La ejecución del archivo de acceso directo inicia una secuencia de infección de varios pasos que comienza con la extracción del código PowerShell que revela la carpeta oculta y configura la persistencia en el sistema para iniciar un script AutoIt que, a su vez, interactúa con el marco .NET CLR para descifrar y ejecutar. un script de PowerShell secundario, que es ViperSoftX.

«AutoIt no es compatible con .NET Common Language Runtime (CLR) de forma predeterminada», dijeron los investigadores. «Sin embargo, las funciones del lenguaje definidas por el usuario (UDF) proporcionan una puerta de entrada a la biblioteca CLR, lo que permite a los actores malintencionados acceder a las formidables capacidades de PowerShell. »

ViperSoftX recopila información del sistema, busca carteras de criptomonedas a través de extensiones del navegador, captura el contenido del portapapeles y descarga y ejecuta dinámicamente cargas útiles y comandos adicionales basados en las respuestas recibidas de un servidor remoto. También cuenta con mecanismos de autosupresión para desafiar la detección.

«Una de las características distintivas de ViperSoftX es su hábil uso de Common Language Runtime (CLR) para orquestar las operaciones de PowerShell en el entorno AutoIt», dijeron los investigadores. “Esta integración permite la ejecución transparente de funciones maliciosas al tiempo que evade los mecanismos de detección que normalmente señalan la actividad independiente de PowerShell. »

“Además, la capacidad de ViperSoftX para parchear la interfaz de escaneo antimalware (AMSI) antes de ejecutar scripts de PowerShell resalta su compromiso de eludir las medidas de seguridad tradicionales. »