Los actores de amenazas continúan explotando un error crítico de ejecución remota de código (RCE) de Atlassian descubierto en enerocon nuevos vectores de ataque que convierten los entornos de nube específicos en redes de criptominería.

Trend Micro descubrió dos ataques separados que aprovechan la falla, identificada como CVE-2023-22527 en Confluence Data Center y Confluence Server. en ataques de criptojacking que agotan los recursos de la red. El servidor está destinado a implementaciones a nivel empresarial de Atlassian Confluence, una plataforma de colaboración y documentación diseñada para permitir que equipos y organizaciones creen, compartan y colaboren en contenido.

Cuando se descubrió, el error recibió una calificación de 10 sobre 10 en el Sistema de puntuación de vulnerabilidad común (CVSS), por lo que los investigadores supieron desde el principio que tenía un gran potencial para explotar en ataques que van desde ransomware tiene ciberespionaje. El criptojacking ahora se puede sumar a esta lista, ocho meses después del descubrimiento de la falla y su posterior parche por parte de Atlassian. según una publicación de blog publicado el 28 de agosto por Trend Micro.

“Los ataques involucran a actores maliciosos que emplean métodos como implementar scripts de shell y Mineros XMRig«, apuntando a puntos finales SSH, eliminando procesos simultáneos de criptominería y manteniendo la persistencia a través de trabajos cron», escribió en la publicación Abdelrahman Esmail, ingeniero senior de investigación de amenazas de Trend Micro.

Trend Micro también descubrió miles de otros intentos de explotación CVE-2023-22527 máximo crítico durante los últimos meses y, por lo tanto, recomienda que aquellos que utilizan el servidor y que aún no han parchado sus entornos lo hagan lo más rápido posible.

Nuevos vectores de ataque para CVE-2023-22527

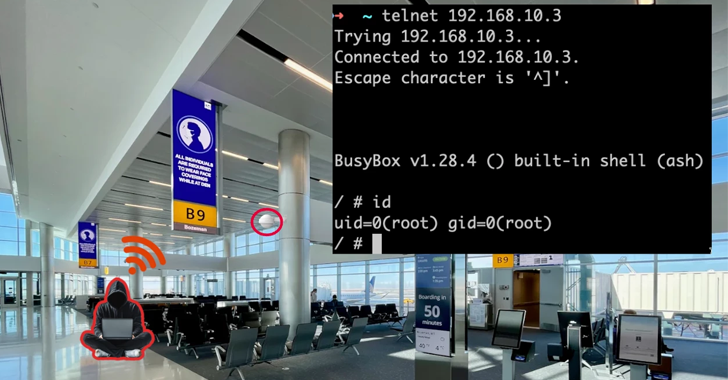

Al abusar de CVE-2023-22527, un atacante no autenticado puede realizar una inyección de modelo, lo que esencialmente permite la ejecución remota de código (RCE) en la instancia afectada.

Trend Micro descubrió tres actores maliciosos que utilizaban el error para realizar ataques de criptojacking. Sin embargo, en el artículo sólo se describen dos vectores de ataque diferentes. El primero aprovechó la falla en la aplicación pública de un servidor de Confluence para acceso inicial al medio ambienteLuego, los atacantes ejecutaron el minero XMRig a través de una carga útil de archivo ELF, secuestrando recursos del sistema en el proceso.

El segundo vector de ataque es mucho más complejo. Según Trend Micro, utilizó un script de shell para ejecutar la actividad minera a través de un archivo de shell a través de Secure Shell (SSH) para todos los puntos finales accesibles en el entorno del cliente. Los atacantes descargaron el archivo shell y lo ejecutaron con bash desde la memoria, luego eliminaron todos los procesos de criptominería conocidos y cualquier proceso que se ejecutara desde los directorios */tmp/*. Luego eliminaron todos los trabajos cron y agregaron uno nuevo que se ejecuta cada cinco minutos para verificar las comunicaciones desde el servidor de comando y control (C2).

Para evitar ser detectados, los atacantes también desinstalaron servicios de seguridad como Alibaba Cloud Shield, mientras bloqueaban la dirección IP de Alibaba Cloud Shield. Antes de que comenzara el cryptojacking, más adelante en el proceso de ataque, el atacante también deshabilitó otras herramientas de seguridad presentes en el sistema.

Durante este tiempo, los adversarios identificaron la dirección IP de la máquina actual y recopilaron datos sobre todos los posibles usuarios, direcciones IP y claves, utilizando esta información para apuntar a otros sistemas remotos a través de SSH para ejecutar otras actividades de criptominería, explicó Esmail en la publicación. . Una vez hecho esto, el atacante lanzó ataques automatizados a los otros hosts objetivo a través de SSH y luego mantuvo el acceso al servidor mediante trabajos cron adicionales.

«Después de asegurar que todas las nubes Se completan los servicios de vigilancia y seguridad. «O eliminado, el atacante finaliza el proceso de punto de entrada que explota CVE-2023-22527 y descarga el minero XMRig para comenzar las actividades de minería», escribió Esmail. Una vez que comenzó la minería de criptomonedas, los atacantes eliminaron todos los rastros de su actividad borrando el registro y el historial de bash.

Medidas adicionales de mitigación del ataque a la confluencia de Atlassian

Mantente en la cima correcciones de errores para software, sistemas operativos y aplicaciones es la forma más eficaz de prevenir este tipo de ataques. vulnerabilidades a explotarpero Trend Micro también hizo otras sugerencias a los administradores de entornos de nube. Estas incluyen practicar la segmentación de la red, que puede reducir el impacto de los ataques basados en exploits, y recomendar que las organizaciones realicen auditorías de seguridad y evaluaciones de vulnerabilidades periódicas para ayudar a descubrir y corregir las debilidades de la infraestructura antes de que ocurra la explotación. Más allá de esto, las organizaciones deben tener una plan sólido de respuesta a incidentes para garantizar una respuesta rápida y eficaz en caso de llegar a un compromiso.