Han surgido nuevos detalles sobre cómo un grupo de amenazas persistentes avanzadas (APT) aprovechó una falla de día cero de Microsoft sin parchear en un Suplantación de identidad Campaña para difundir el ladrón Atlántida, que recolecta información del sistema y datos sensibles como contraseñas y cookies de diversas aplicaciones.

A entrada en el blog publicado el 15 de julio por Trend Micro arroja nueva luz sobre cómo la APT, apodada Void Banshee, que utilizó la vulnerabilidad ((CVE-2024-38112)contra víctimas en América del Norte, Europa y el Sudeste Asiático. El error existe en el motor MSHTML (Trident) del navegador Internet Explorer (IE), ahora retirado, pero puede explotarse en la máquina de la víctima incluso si IE está deshabilitado o no es el navegador predeterminado.

Este es un ataque «alarmante» dado que IE «históricamente ha sido una gran superficie de ataque pero ahora ya no recibe actualizaciones ni parches de seguridad», escribieron Peter Girnus, investigador senior de amenazas en Trend Micro, y Aliakbar Zahravi, ingeniero inverso de malware. en el post.

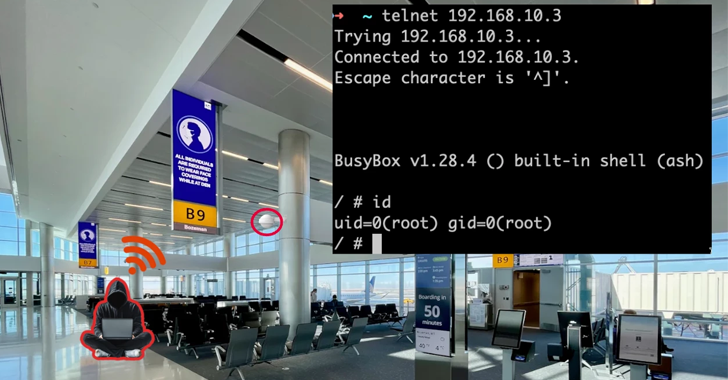

Los investigadores descubrieron que la campaña Void Banshee atraía a las víctimas a través de archivos zip que contenían archivos maliciosos disfrazados de archivos PDF de libros que se distribuían a través de sitios para compartir en la nube, servidores de Discord y bibliotecas en línea, entre otras industrias. Esta es una táctica típica del grupo, que tiende a apuntar a las víctimas tanto para robar información como para obtener ganancias financieras, señalaron.

«[Atlantida] «El malware se centra en extraer datos almacenados confidenciales y potencialmente valiosos, como contraseñas y cookies, y también puede recopilar archivos con extensiones específicas del escritorio del sistema infectado», escribieron los investigadores. “Además, el malware captura la pantalla de la víctima y recopila información completa sobre el sistema. »

Nuevos detalles sobre la explotación de día cero

Además, los investigadores de seguridad ya han había revelado que grupos de amenazas no identificados estaban explotando la falla de IE, que fue reparada en Microsoft Actualización del martes del parche de julio— para distribuir Atlantida y otro malware en archivos PDF maliciosos.

Microsoft describió CVE-2024-38112 como una vulnerabilidad de suplantación de identidad que podría tener un impacto significativo en la confidencialidad, integridad y disponibilidad del sistema si se explota con éxito, pero solo le asignó una calificación de gravedad moderadamente alta de 7,5 sobre 10 en la escala de gravedad de vulnerabilidad CVSS. De hecho, para que un ataque tenga éxito, un atacante tendría que convencer a la víctima de que interactúe con el archivo URL armado, entre otros factores.

El informe de Trend Micro proporciona nuevos detalles sobre cómo Void Banshee pudo engañar a los usuarios de Windows para que hicieran esto al persuadir a los objetivos de una campaña de phishing para que abrieran archivos de acceso directo a URL diseñados para parecerse a copias en PDF de un libro, especialmente libros de texto y materiales de referencia. como “Anatomía Clínica”.

«Esto sugiere que la campaña se dirige a profesionales y estudiantes con un alto nivel educativo que suelen utilizar materiales de referencia y lugares donde se recopilan copias digitales de libros», escribieron los investigadores.

CVE-2024-38112 Explotación y comportamiento de la carga útil

Un vector de ataque previamente revelado y descrito por Haifei Li, investigador de seguridad de Check Point El artículo detalla cómo los atajos maliciosos pueden usar IE (incluso si no es el navegador predeterminado) para abrir una URL controlada por un atacante llamando al navegador obsoleto en lugar de a un navegador más seguro como Chrome o Edge. El vector ocultó archivos de aplicaciones HTML (HTA) inseguros en documentos PDF que parecían seguros para los usuarios.

El informe de Trend Micro describe cómo Void Banshee distribuyó archivos URL que contienen el controlador de protocolo MHTML y la directiva x-usc!, lo que permitió al grupo acceder y ejecutar los archivos HTA directamente a través del proceso IE deshabilitado. Cuando una víctima abre lo que parece un PDF inofensivo, abre la URL de destino en IE nativo a través del proceso iexplore.exe.

«El archivo de acceso directo a Internet que explota CVE-2024-38112 apunta a un dominio controlado por un atacante donde un archivo HTML descarga el paso HTA de la cadena de infección», explicaron los investigadores. “Al utilizar este archivo HTML, el atacante también puede controlar el tamaño de la ventana gráfica del sitio web a través de IE. Esto permite al actor malintencionado ocultar información del navegador y ocultar a la víctima la descarga del siguiente paso en la cadena de infección. »

Como se mencionó anteriormente, el ataque finalmente utiliza el ladrón Atlantida, que se construye a partir del ladrón de código abierto NecroStealer y PredatorTheStealer. Apunta a información confidencial de varias aplicaciones, incluidas Telegram, Steam, FileZilla, varias carteras de criptomonedas y navegadores web. Luego, el malware comprime los datos robados en un archivo zip y los envía de regreso a un sitio de comando y control (C2) controlado por el atacante a través del puerto TCP 6655.

Las “reliquias zombis” como IE siguen siendo peligrosas

En general, los ataques a CVE-2024-38112 demuestran cómo incluso una tecnología como IE que ya no es compatible o ni siquiera se utiliza activamente en una organización puede seguir representando una amenaza importante, según Trend Micro.

«Incluso si los usuarios ya no pueden acceder a IE, los malos actores aún pueden explotar reliquias persistentes de Windows «Los piratas informáticos instalan malware como IE en sus máquinas para infectar a usuarios y organizaciones con ransomware, puertas traseras o como proxy para ejecutar otras cepas de malware», escribieron los investigadores.

Además, la capacidad de los malos actores para acceder a servicios del sistema no compatibles y deshabilitados para eludir los espacios aislados web modernos, como el modo IE para Microsoft Edge, plantea «una preocupación importante de la industria», escribieron.

Arreglar la falla es la forma más obvia de frustrar la explotación actual de el problema de IEanotaron los investigadores. Trend Micro también ha incluido una lista de técnicas MITRE ATT&CK y un enlace a indicadores de compromiso (IoC) en su puesto.

Según Trend Micro, las organizaciones también deben adoptar un enfoque proactivo y participar en inteligencia de amenazas avanzada, así como adoptar una postura de seguridad que monitoree continuamente el software de análisis y otros activos de red de la empresa para detectar posibles vulnerabilidades y otras superficies de ataque que puedan. potencialmente ser explotado.