Cisco dice que los archivos no públicos descargados recientemente por un actor malicioso desde un portal público DevHub mal configurado no contienen información que pueda explotarse en futuras infracciones de los sistemas de la empresa.

Al analizar los documentos expuestos, la empresa descubrió que su contenido incluía datos que Cisco publica para los clientes y otros usuarios de DevHub. Sin embargo, también estaban disponibles archivos que no deberían haberse hecho públicos, algunos pertenecientes a clientes de CX Professional Services.

«En nuestra investigación hasta el momento, hemos determinado que un conjunto limitado de clientes de CX Professional Services tenían archivos incluidos y les hemos notificado directamente» cisco dijo.

«Nuestros equipos han indexado y continúan evaluando el contenido de estos archivos, y continuamos haciendo progresos constantes. No hemos identificado ninguna información en el contenido que un actor podría haber utilizado para acceder a cualquiera de nuestros entornos de seguridad de producción o negocios. «

Desde entonces, Cisco arregló la configuración, restauró el acceso público al sitio DevHub y afirma que los motores de búsqueda web no indexaron los documentos expuestos.

Esta actualización se produce después de que Cisco confirmara el mes pasado que había desconectado su sitio público DevHub (un centro de recursos para clientes donde publica códigos de software, plantillas y scripts) después de que se filtrara un actor de amenazas que la compañía describió en ese momento como “no público”. » » datos.

La compañía agregó que no encontró evidencia de que datos financieros o información personal hayan sido expuestos o robados del portal público DevHub antes de que fuera desconectado.

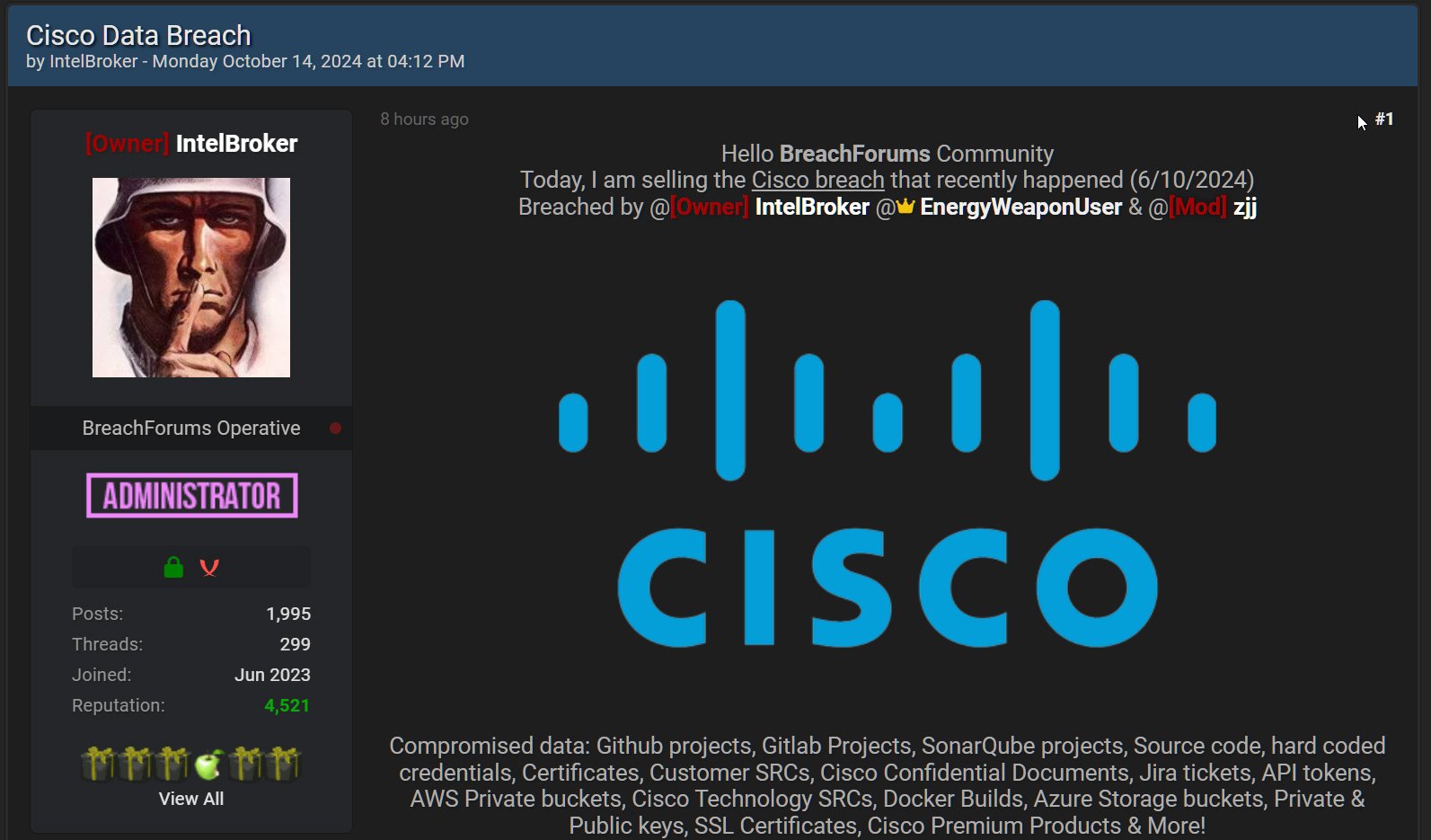

IntelBroker (el actor de amenazas detrás de la filtración) le dijo a BeelpingComputer que supuestamente también obtuvo acceso a un entorno de desarrollo Cisco JFrog a través de un token API expuesto.

Las capturas de pantalla y los archivos compartidos por el actor de amenazas con BeelpingComputer mostraron que tenían acceso al código fuente, archivos de configuración con credenciales de bases de datos, documentación técnica y archivos SQL.

Aunque Cisco afirma que sus sistemas no fueron pirateados, la información compartida por el actor de amenazas indica que también violó un entorno de desarrollo de terceros, lo que le permitió robar datos.

BleepingComputer se puso en contacto con Cisco para hacer más preguntas sobre las afirmaciones de IntelBroker, pero la empresa no respondió.