Una operación de ransomware relativamente nueva llamada Interlock está atacando a organizaciones de todo el mundo, adoptando el enfoque inusual de crear un cifrador dirigido a servidores FreeBSD.

Lanzado a finales de septiembre de 2024, Interlock desde entonces ha reclamado ataques contra seis organizaciones, publicando datos robados en su sitio de filtración de datos después de que no se pagó un rescate. Una de las víctimas es el condado de Wayne, Michigan, que sufrió un ciberataque a principios de octubre.

No se sabe mucho sobre la operación de ransomware, y parte de la primera información provino del respondedor de incidentes Simo a principios de octubre. quien encontró una nueva puerta trasera [VirusTotal] implementado durante un incidente de ransomware Interlock.

Poco después, un investigador de ciberseguridad MalwareHuntTeam encontrado lo que se creía que era un cifrador ELF de Linux [VirusTotal] para el funcionamiento de la cerradura. Al compartir la muestra con BleepingComputer, intentamos probarla en una máquina virtual, donde falló inmediatamente.

El examen de las cadenas en el ejecutable indicó que había sido compilado específicamente para FreeBSD, y el comando «Archivo» de Linux confirmó además que había sido compilado en FreeBSD 10.4.

interlock.elf: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, BuildID[sha1]=c7f876806bf4d3ccafbf2252e77c2a7546c301e6, for FreeBSD 10.4, FreeBSD-style, not stripped

Sin embargo, incluso al probar la muestra en una máquina virtual FreeBSD, BleepingComputer no pudo ejecutar la muestra con éxito.

Si bien es común ver cifradores de Linux creados para servidores y máquinas virtuales VMware ESXi, es raro ver algunos creados para FreeBSD. La única otra operación de ransomware que se sabe que creó cifradores FreeBSD es la ahora desaparecida operación de ransomware Hive, que fue interrumpida por el FBI en 2023.

Esta semana, investigadores de la firma de ciberseguridad Trend Micro compartieron en X que habían encontrado una muestra adicional del cifrado ELF de FreeBSD. [VirusTotal] y una muestra del cifrador de Windows de la operación [VirusTotal].

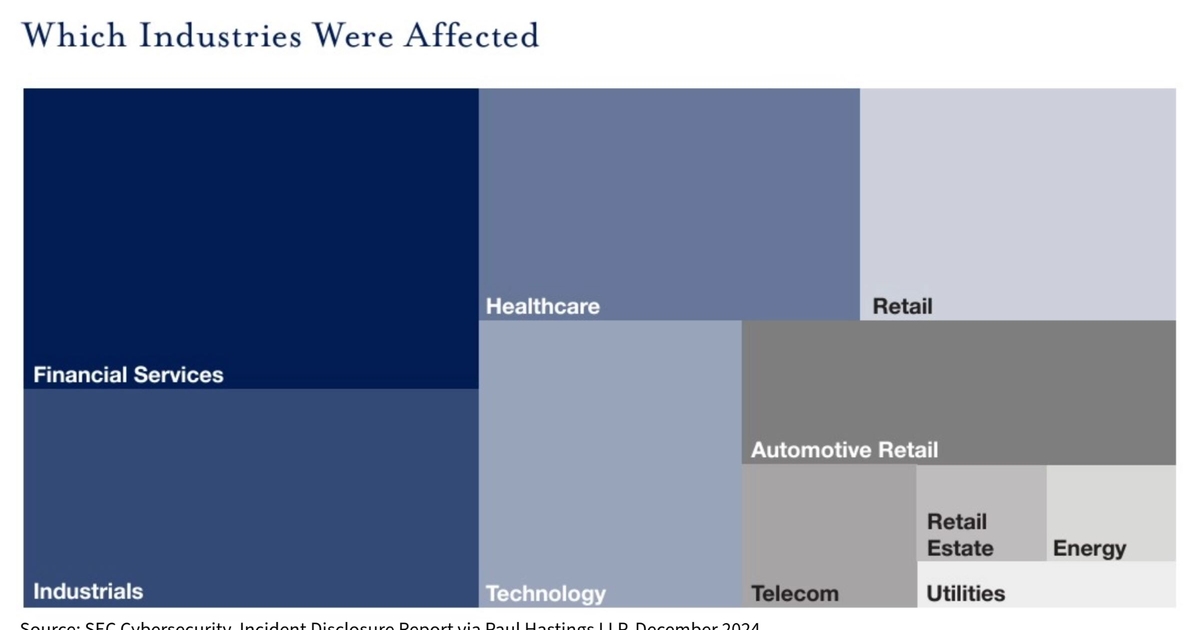

Trend Micro afirmó además que los actores de amenazas probablemente crearon un cifrador FreeBSD porque el sistema operativo se usa comúnmente en infraestructura crítica, donde los ataques pueden causar interrupciones generalizadas.

«Interlock apunta a FreeBSD porque se usa ampliamente en servidores e infraestructura crítica. Los atacantes pueden interrumpir servicios vitales, exigir rescates considerables y obligar a las víctimas a pagar», explica Trend Micro.

ransomware de bloqueo

Aunque BleepingComputer no pudo hacer funcionar el cifrador FreeBSD, la versión de Windows se ejecutó sin problemas en nuestra máquina virtual.

Según Trend Micro, Windows Encryptor borrará los registros de eventos de Windows y, si la eliminación automática está habilitada, usará una DLL para eliminar el binario principal usando rundll32.exe.

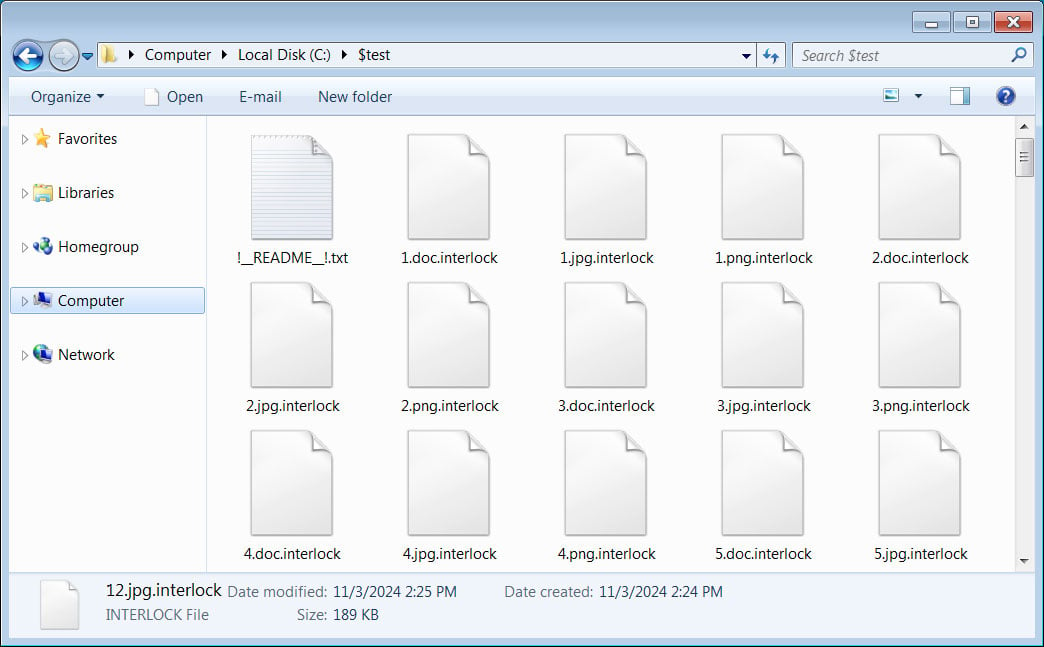

Al cifrar archivos, el ransomware agregará el .entrelazar extensión a todos los nombres de archivos cifrados y crear una nota de rescate en cada carpeta.

Fuente: BleepingComputer

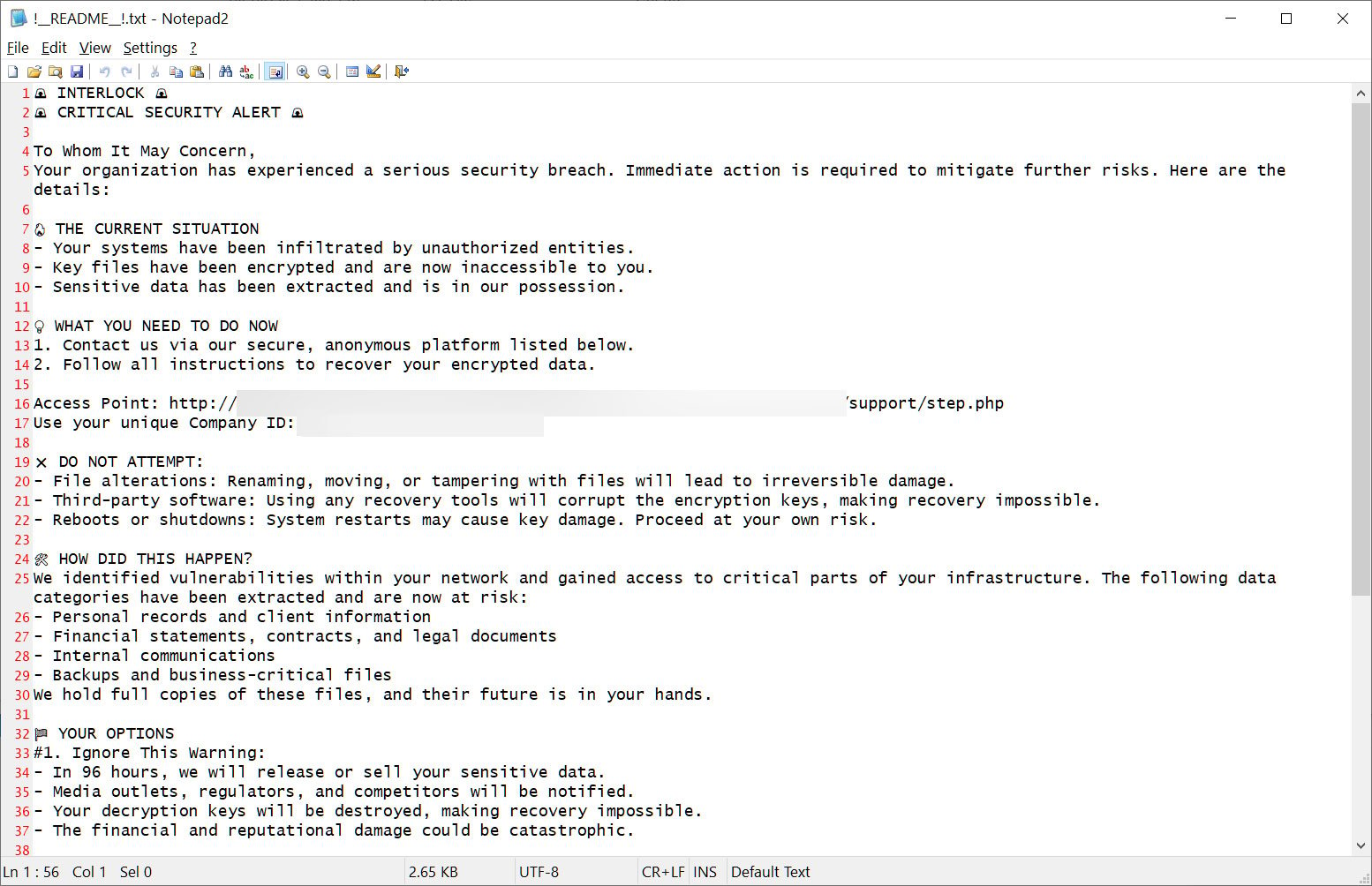

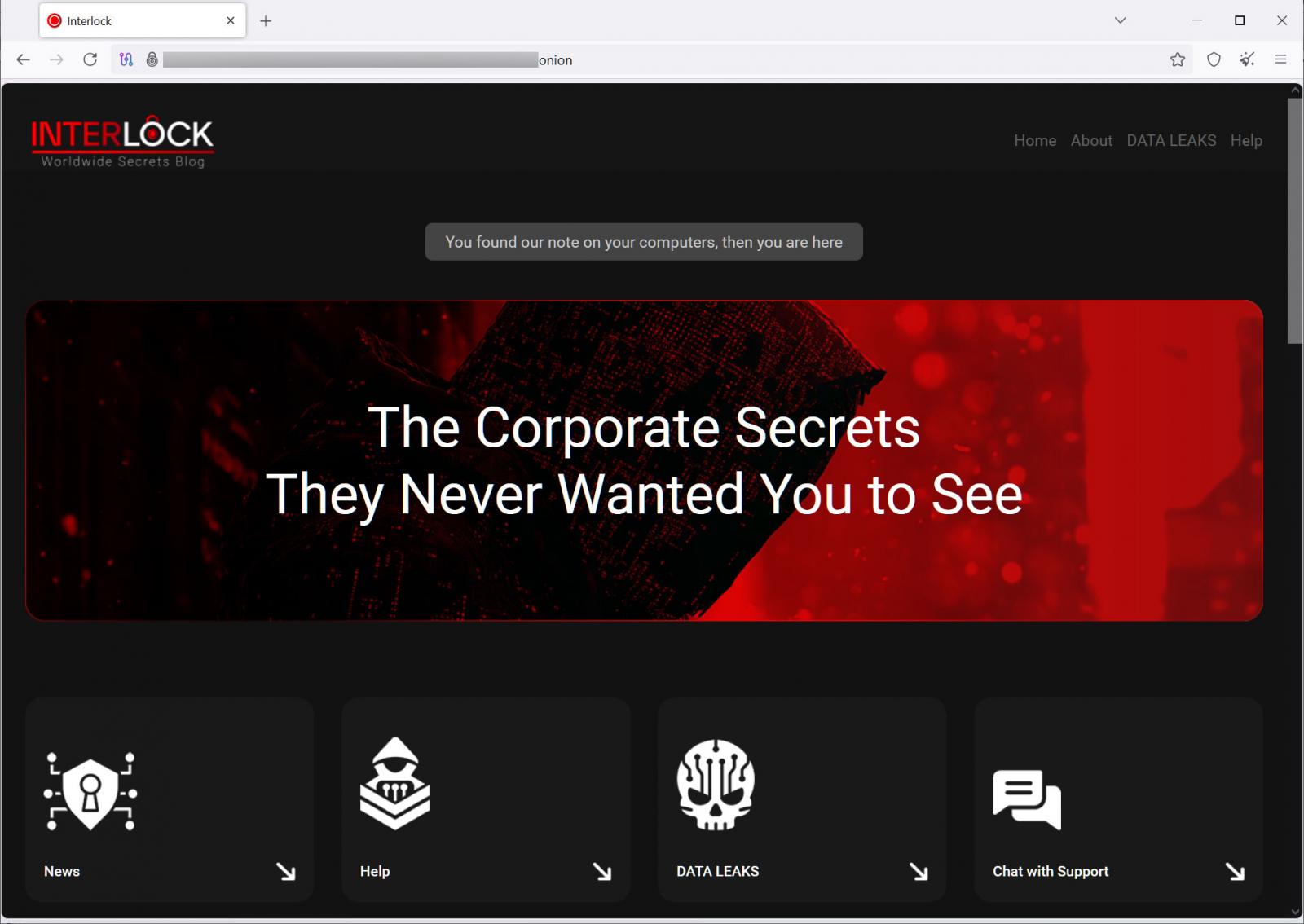

Esta nota de rescate se llama !__README__!.txt y describe brevemente lo que sucedió con los archivos de la víctima, realiza amenazas y proporciona enlaces a sitios de filtración de datos y comercio de Tor.

Fuente: BleepingComputer

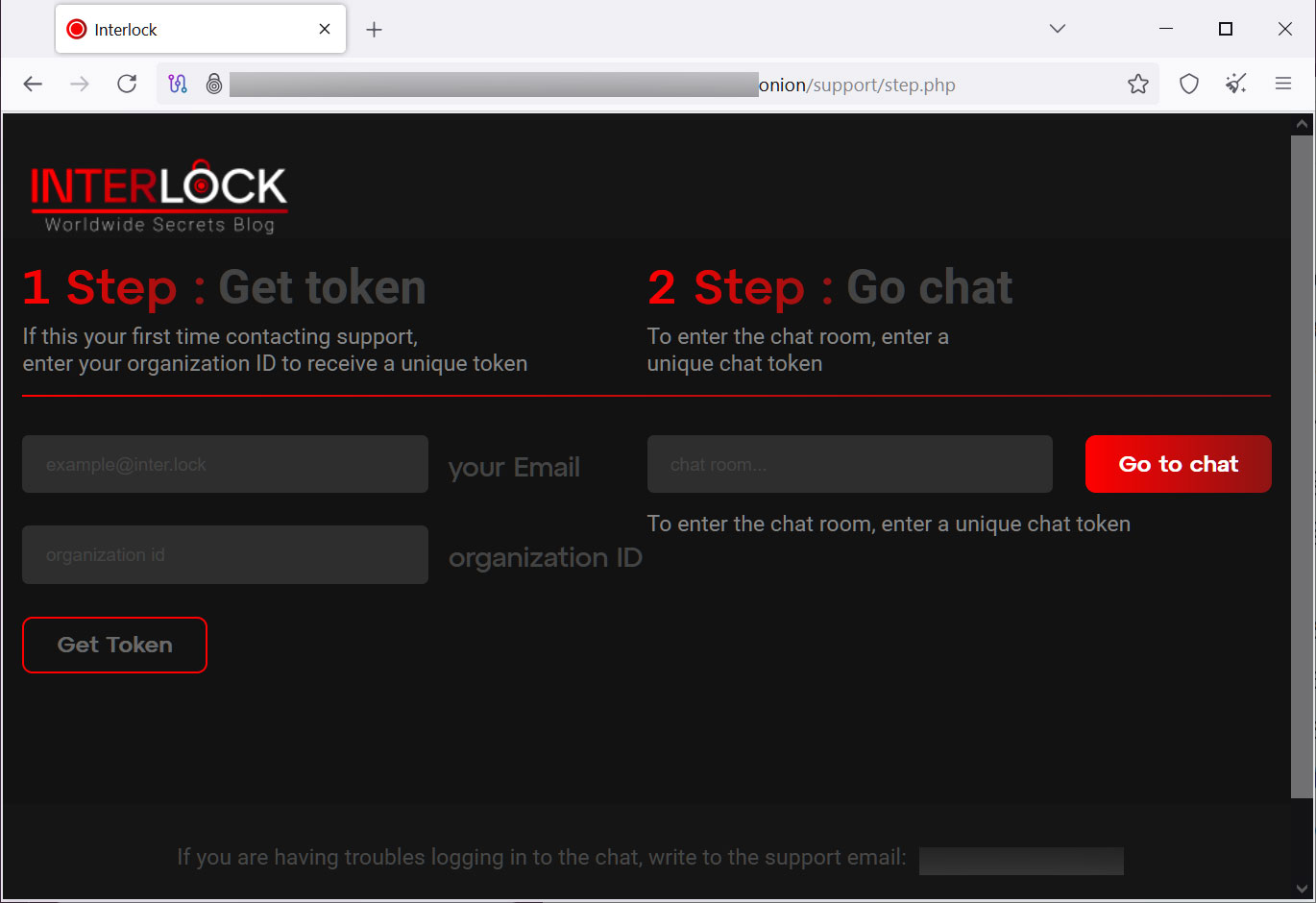

Cada víctima tiene una «ID de empresa» única que se utiliza junto con una dirección de correo electrónico para registrarse en el sitio comercial Tor del actor de la amenaza. Como muchas otras operaciones recientes de ransomware, el sitio de comercio de víctimas simplemente incluye un sistema de chat que puede usarse para comunicarse con los actores de amenazas.

Fuente: BleepingComputer

Al llevar a cabo ataques, Interlock viola una red corporativa y roba datos de los servidores mientras se propaga lateralmente a otros dispositivos. Una vez hecho esto, los actores maliciosos implementan el ransomware para cifrar todos los archivos de la red.

Los datos robados se utilizan como parte de un doble ataque de extorsión, en el que los delincuentes amenazan con divulgarlos públicamente si no se paga un rescate.

Fuente: BleepingComputer

BleepingComputer se enteró de que la operación de ransomware exige rescates que van desde cientos de miles de dólares hasta millones, según el tamaño de la organización.