El actor malicioso detrás de un importante ataque a los servicios del gobierno de Indonesia es sólo una manifestación de una operación realizada por al menos otros tres nombres.

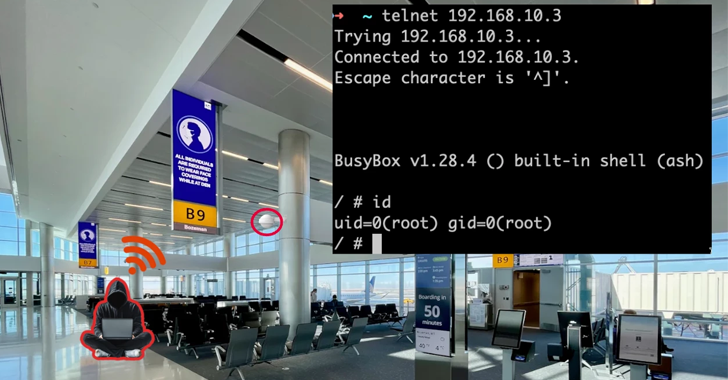

El 20 de junio, una operación de ransomware llamada “Brain Cipher” tuvo los ojos más grandes que el estómago al bloquear el centro de datos nacional de Indonesia. Comenzaron a formarse colas de una hora en el cuarto país más grande del mundo, con pasajeros de ferry esperando a que los sistemas de reserva volvieran a estar en línea y llegadas internacionales atrapadas en los quioscos de control de pasaportes. Los efectos se sintieron en más de 200 agencias gubernamentales estatales y locales. Bajo presión y sin una promesa de pago, el grupo abandonó su demanda de rescate de 8 millones de dólares y liberó su descifrador de forma gratuita.

Desde entonces, los investigadores del Grupo IB han estudiado Brain Cipher y han descubierto que es vinculado con al menos otros tres gruposo tal vez poco menos de cuatro nombres diferentes. Juntas, estas entidades con distintos nombres han llevado a cabo ataques en todo el mundo, pero a menudo sin muchas consecuencias.

TTP de cifrado cerebral

La evidencia de la existencia de Brain Cipher sólo se remonta a su ataque al gobierno de Indonesia. A pesar de su corta edad, ya se ha extendido a Israel, Sudáfrica, Filipinas, Portugal y Tailandia. Sin embargo, esto no demuestra necesariamente ningún grado de sofisticación.

El malware que utiliza se basa en Se filtró el constructor Lockbit 3.0. También se utilizó una variación de Babuk en el caso de al menos una víctima indonesia. «El uso de diferentes cifradores permite a los delincuentes atacar múltiples sistemas operativos y entornos», dice Tara Gould, gerente de investigación de amenazas en Cado Security. “Se pueden optimizar diferentes cifradores para diferentes sistemas operativos, ampliando el alcance de los objetivos potenciales y, en última instancia, maximizando el impacto. »

Las notas de rescate carecen de personalidad, pero son más claras, con instrucciones breves y detalladas sobre cómo pagarlas por la recuperación de datos. Este proceso implica todos los elementos habituales del ransomware: un portal para víctimas, servicios de atención al cliente y un sitio de filtración.

Cabe señalar que el grupo no ha revelado los datos de la mayoría de las víctimas monitoreadas por Group-IB. Esto llevó a los investigadores a concluir que Brain Cipher en realidad no extrae datos como promete.

Las múltiples identidades de Brain Cipher

Brain Cipher también lucha con problemas de seguridad operativa. Sus demandas de rescate, detalles de contacto y sitio web Tor se superponen con otros grupos supuestamente no relacionados, incluidos Reborn Ransomware, EstateRansomware, SenSayQ y otra entidad sin nombre, cuyos artefactos se remontan a abril.

En conjunto, estas operaciones supuestamente independientes han dado lugar a ataques de ransomware superpuestos en todo el mundo. Reborn ha registrado víctimas en China, Francia, Indonesia y Kuwait, y los otros grupos tienen en sus listas a Francia, Hong Kong, Italia, Líbano, Malasia y Estados Unidos.

«Operar con varios nombres y utilizar diferentes cifrados ofrece varias ventajas a los actores maliciosos», afirma Sarah Jones, analista de investigación de amenazas cibernéticas de Critical Start. “Al evolucionar continuamente sus tácticas, estos actores obstaculizan la capacidad de los investigadores de seguridad y las fuerzas del orden para rastrear sus actividades. El uso de identidades múltiples desdibuja las líneas, prolonga las investigaciones y permite apuntar a diferentes sectores o regiones sin consecuencias para la reputación. »

«La flexibilidad para adoptar rápidamente nuevos perfiles protege contra interrupciones operativas en caso de identidades comprometidas», dice Jones.

Gould de Cado Security añade que estos personajes también pueden lubricar el futuro salir de estafas.