.jpg)

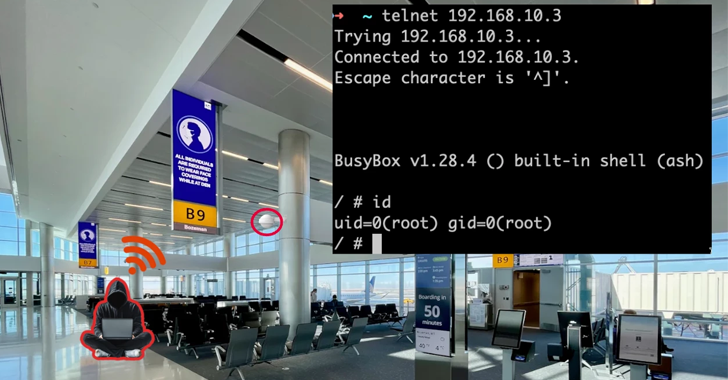

Una nueva versión del software espía de Android “Mandrake” ha sido detectada en cinco aplicaciones descargadas 32.000 veces en Google Play, la tienda oficial de aplicaciones de la plataforma.

Bitdefender documentado por primera vez Mandrake en 2020, y los investigadores destacaron las sofisticadas capacidades de espionaje del malware y señalaron que ha estado operando en libertad desde al menos 2016.

Kaspersky ahora anuncia una nueva variante de Mandrake que ofrece mejor ofuscación y evasión se coló en Google Play a través de cinco solicitudes presentadas a la tienda en 2022.

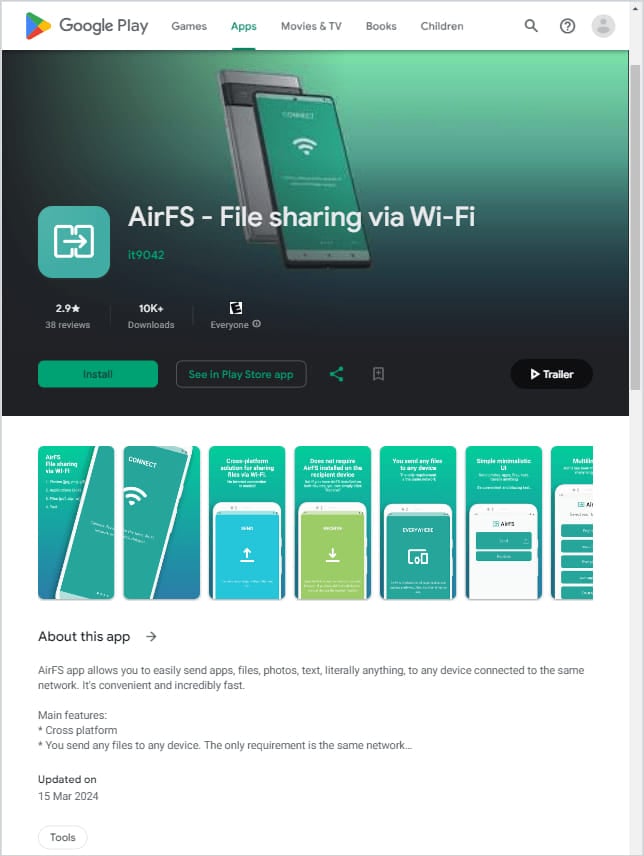

Estas aplicaciones permanecieron disponibles durante al menos un año, mientras que la última, AirFS, que tuvo el mayor éxito en términos de popularidad e infecciones, fue eliminada a finales de marzo de 2024.

Fuente: Kaspersky

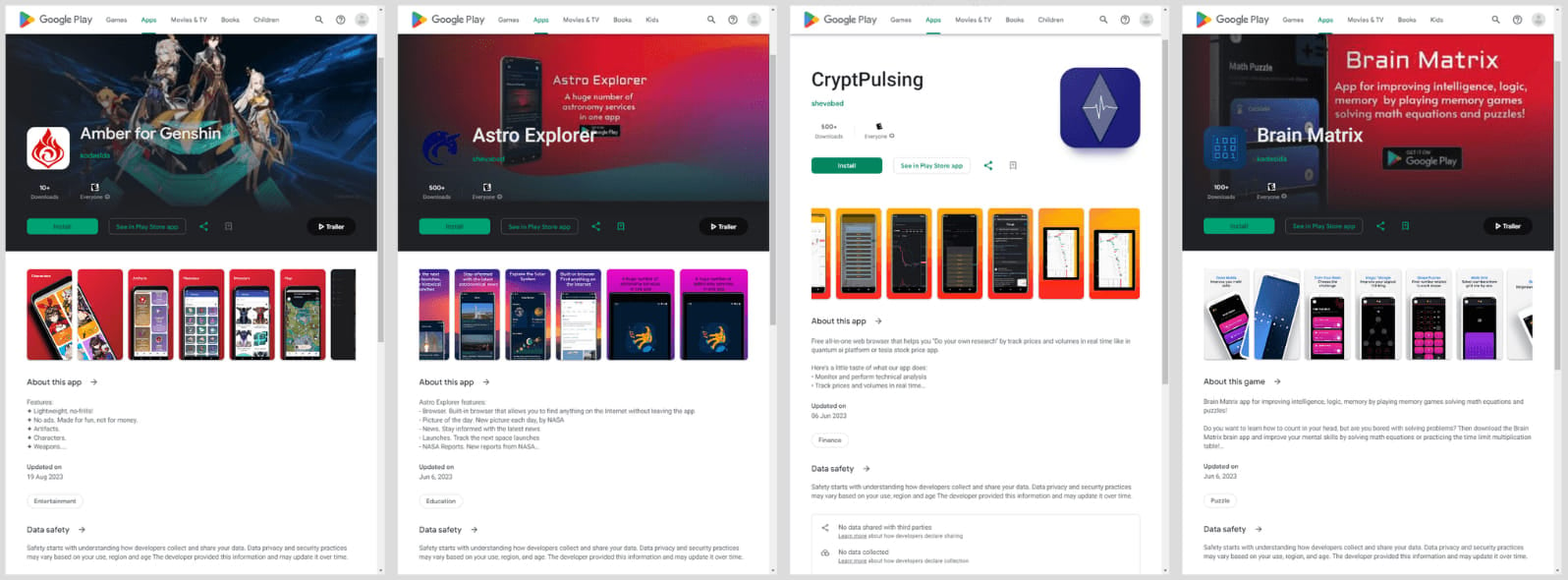

Kaspersky identificó las cinco aplicaciones que contienen Mandrake de la siguiente manera:

- AirFS – Intercambio de archivos vía Wi-Fi por it9042 (30,305 descargas entre el 28 de abril de 2022 y el 15 de marzo de 2024)

- Astroexplorador por shevabad (718 descargas del 30 de mayo de 2022 al 6 de junio de 2023)

- ámbar por kodaslda (19 descargas entre el 27 de febrero de 2022 y el 19 de agosto de 2023)

- CriptoPulsing por shevabad (790 descargas del 2 de noviembre de 2022 al 6 de junio de 2023)

- matriz cerebral por kodaslda (259 descargas entre el 27 de abril de 2022 y el 6 de junio de 2023)

La empresa de ciberseguridad dice que la mayoría de las descargas provienen de Canadá, Alemania, Italia, México, España, Perú y Reino Unido.

Fuente: Kaspersky

Evitar la detección

A diferencia del malware típico de Android, que coloca lógica maliciosa en el archivo DEX de la aplicación, Mandrake oculta su paso inicial en una biblioteca nativa, «libopencv_dnn.so», que está muy ofuscada usando OLLVM.

Al instalar la aplicación maliciosa, la biblioteca exporta funciones para descifrar el cargador de segunda etapa DEX de su carpeta de activos y cargarlo en la memoria.

El segundo paso solicita permisos para dibujar superposiciones y carga una segunda biblioteca nativa, «libopencv_java3.so», que descifra un certificado para comunicaciones seguras con el servidor de comando y control (C2).

Luego de establecer comunicación con el C2, la aplicación envía un perfil del dispositivo y recibe el componente principal de Mandrake (tercera etapa) si lo considera oportuno.

Una vez que se activa el componente principal, el software espía Mandrake puede realizar una amplia gama de actividades maliciosas, incluida la recopilación de datos, grabación y monitoreo de pantalla, ejecución de comandos, simulación de movimientos y toques del usuario, administración de archivos e instalación de aplicaciones.

En particular, los actores maliciosos pueden engañar a los usuarios para que instalen otros APK maliciosos mostrando notificaciones que imitan a Google Play, con la esperanza de engañar a los usuarios para que instalen archivos peligrosos a través de un proceso aparentemente confiable.

Kaspersky afirma que el malware también utiliza el método de instalación basado en sesiones para evitar las restricciones de Android 13 (y posteriores) sobre la instalación de APK de fuentes no oficiales.

Al igual que otros programas maliciosos de Android, Mandrake puede pedirle al usuario que le dé permiso para ejecutarse en segundo plano y ocultar el ícono de la aplicación Dropper en el dispositivo de la víctima, operando así de manera sigilosa.

La última versión del malware también incluye una función de escape de la batería, que ahora comprueba específicamente la presencia de Frida, un conjunto de herramientas de instrumentación dinámica popular entre los analistas de seguridad.

También verifica el estado raíz del dispositivo, busca archivos binarios específicos asociados con él, verifica si la partición del sistema está montada como de solo lectura y verifica si las configuraciones de desarrollo y ADB están habilitadas en el dispositivo.

La amenaza Mandrake sigue presente y, aunque las cinco aplicaciones identificadas como droppers por Kaspersky ya no estén disponibles en Google Play, el malware podría regresar a través de nuevas aplicaciones más difíciles de detectar.

Se recomienda a los usuarios de Android que solo instalen aplicaciones de editores acreditados, verifiquen las reseñas de los usuarios antes de la instalación, eviten otorgar solicitudes de permiso riesgosas que parezcan no estar relacionadas con la función de una aplicación y se aseguren de que Play Protect esté siempre activo.

Google compartió la siguiente declaración sobre aplicaciones maliciosas encontradas en Google Play.

“Google Play Protect mejora continuamente con cada aplicación identificada. Estamos mejorando constantemente sus capacidades, incluida la detección de amenazas en vivo para ayudar a combatir la ofuscación y las técnicas anti-evasión”, dijo Google a BleepingComputer.

“Los usuarios de Android están protegidos automáticamente contra versiones conocidas de este malware mediante Google Play Protect, que está habilitado de forma predeterminada en los dispositivos Android equipados con Google Play Services. Google Play Protect puede advertir a los usuarios o bloquear aplicaciones que se sabe que exhiben un comportamiento malicioso, incluso cuando esas aplicaciones provienen de fuentes externas a Play. »