Sophos dio a conocer hoy una serie de informes denominados «Pacific Rim» que detallan cómo la compañía de ciberseguridad ha estado luchando contra los actores de amenazas chinos durante más de 5 años a medida que apuntan cada vez más a dispositivos de red en todo el país, incluido Sophos.

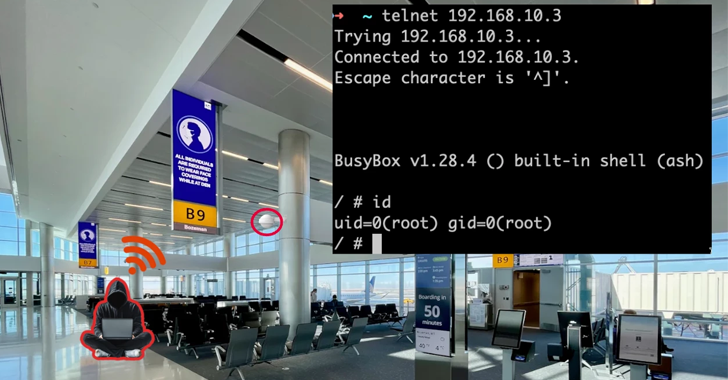

Durante años, las empresas de ciberseguridad han estado advirtiendo a las empresas que los actores chinos están explotando fallas en dispositivos de red de última generación para instalar malware personalizado que les permite monitorear las comunicaciones de la red, robar credenciales o actuar como servidores proxy para ataques retransmitidos.

Estos ataques se han dirigido a fabricantes de renombre, incluidos Fortinet, Barracuda, SonicWall, Check Point, D-Link, Cisco, Juniper, NetGear, Sophos y muchos otros.

Sophos atribuyó esta actividad a varios actores de amenazas chinos, conocidos como Volt Typhoon, APT31 y APT41/Winnti, todos conocidos por atacar dispositivos de red en el pasado.

“Durante más de cinco años, Sophos ha estado investigando varios grupos con sede en China que atacan los cortafuegos de Sophos, con botnets, nuevos exploits y malware personalizado. » Sofos explica en un informe que describa la actividad.

«Con la ayuda de otros proveedores de ciberseguridad, gobiernos y agencias de aplicación de la ley, pudimos, con distintos niveles de confianza, atribuir grupos específicos de actividades observadas a Volt Typhoon, APT31 y APT41/Winnti».

Sophos dice que comenzó a pelear con actores de amenazas en 2018 cuando atacaron la sede de Cyberoam, una subsidiaria de Sophos con sede en India. Los investigadores creen que fue entonces cuando los actores de amenazas comenzaron a buscar ataques a dispositivos de red.

Desde entonces, los actores de amenazas han utilizado cada vez más vulnerabilidades conocidas de día cero para atacar dispositivos de red perimetrales.

Sophos cree que muchas vulnerabilidades de día cero son desarrolladas por investigadores chinos que las comparten no sólo con proveedores, sino también con el gobierno chino y actores de amenazas patrocinados por el estado.

“En dos de los ataques (Asnarök y un ataque posterior denominado “Personal Panda”), X-Ops descubrió vínculos entre investigadores de recompensas por errores que revelaban responsablemente las vulnerabilidades y grupos adversarios rastreados en este informe. X-Ops evaluó, con confianza media, la existencia de una comunidad de investigación centrada en instituciones educativas en Chengdu. Esta comunidad colaboraría en la investigación de vulnerabilidades y compartiría sus hallazgos con proveedores y entidades asociadas con el gobierno chino, incluidos contratistas que realicen operaciones ofensivas en nombre del estado. , el alcance y la naturaleza completos de estas actividades no se han verificado de manera concluyente.»

❖ Sophos X-Ops, Ross McKerchar.

A lo largo de los años, los actores de amenazas chinos han evolucionado sus tácticas para utilizar malware de solo memoria, técnicas avanzadas de persistencia y el uso de dispositivos de red comprometidos como redes proxy de cajas de retransmisión operativas masivas (ORB) para evadir la detección.

Si bien muchos de estos ataques ponen a los investigadores de ciberseguridad a la defensiva, Sophos también ha tenido la oportunidad de pasar a la ofensiva, colocando implantes personalizados en dispositivos que se sabe que están comprometidos.

«A través de la búsqueda de telemetría, los analistas de X-Ops identificaron un dispositivo que X-Ops concluyó, con gran confianza, que pertenecía a la entidad Double Helix». explicó Sophos.

«Después de consultar con un asesor legal, X-Ops implementó el implante objetivo y observó que el atacante usaba vim para escribir y ejecutar un script Perl simple».

“Aunque su valor es bajo, la implementación fue una valiosa demostración de la capacidad de recopilación de inteligencia al proporcionar observabilidad casi en tiempo real en dispositivos controlados por atacantes. »

Estos implantes permitieron a Sophos recopilar datos valiosos sobre los actores de amenazas, incluido un kit de arranque UEFI que se observó implementado en un dispositivo de red.

Este dispositivo fue comprado por una empresa con sede en Chengdu que enviaba datos de telemetría a una dirección IP en esa región. Sophos dice que esta región ha sido el epicentro de actividad maliciosa dirigida a dispositivos de red.

Los múltiples informes de Sophos son muy detallados y comparten una cronología de eventos y detalles sobre cómo los defensores pueden protegerse contra los ataques.

Para aquellos interesados en investigar la «Borde del Pacífico», deberían empieza aquí.