CrowdStrike advierte que una campaña de phishing se está haciendo pasar por la empresa de ciberseguridad en correos electrónicos de ofertas de trabajo falsos para engañar a los objetivos para que se infecten con un minero de criptomonedas Monero (XMRig).

La compañía descubrió la campaña maliciosa el 7 de enero de 2025 y, según el contenido del correo electrónico de phishing, probablemente no comenzó mucho antes.

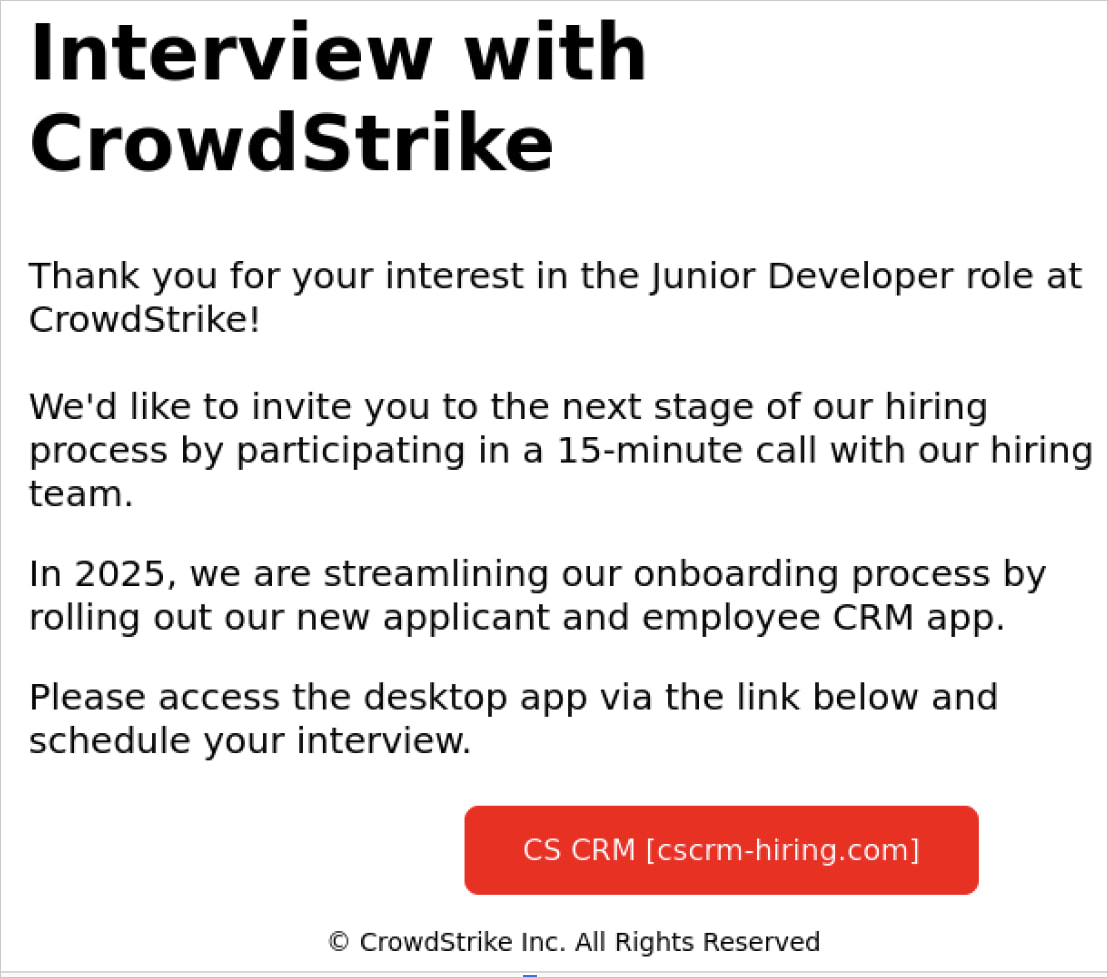

El ataque comienza con un correo electrónico de phishing enviado a los solicitantes de empleo, supuestamente de un agente de empleo de CrowdStrike, agradeciéndoles por postularse para un puesto de desarrollador en la empresa.

Fuente: Huelga de multitudes

El correo electrónico solicita a los destinatarios que descarguen una supuesta “aplicación CRM para empleados” de un sitio web diseñado para parecerse a un portal Crowdstrike legítimo.

Aparentemente, esto es parte de los esfuerzos de la compañía para «agilizar su proceso de incorporación mediante la implementación de una nueva aplicación CRM para candidatos».

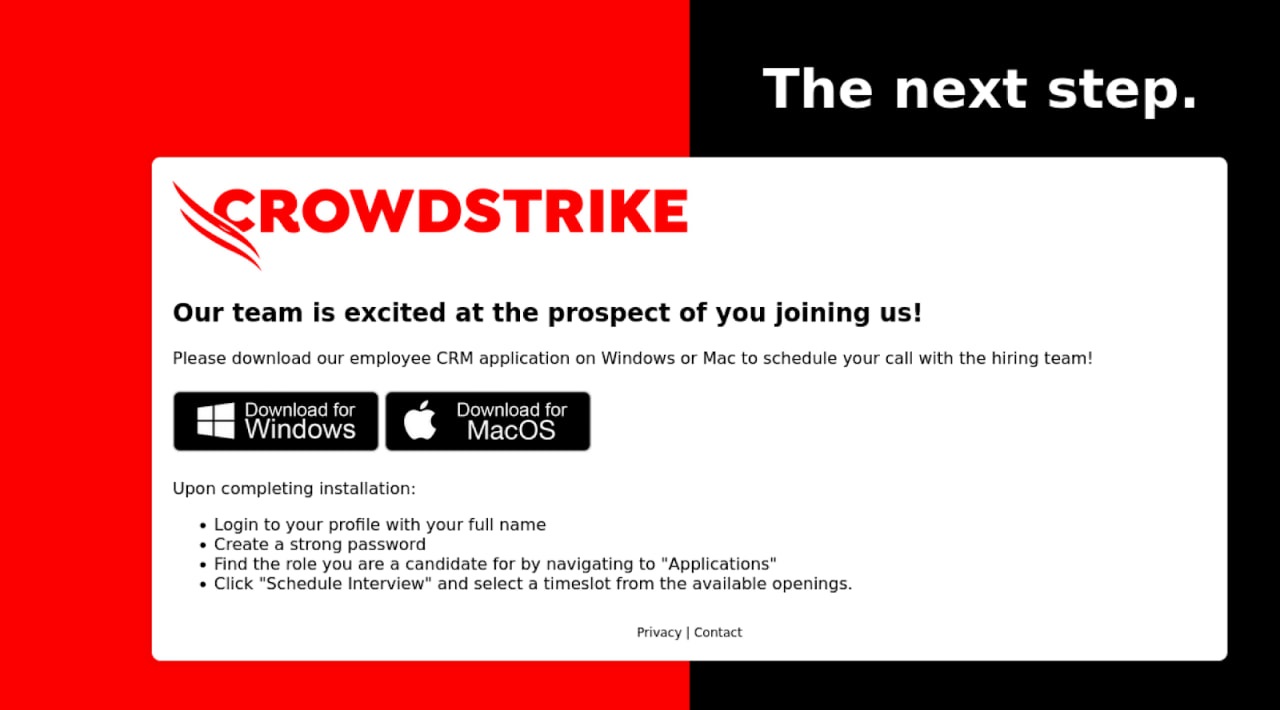

Los candidatos que hacen clic en el enlace integrado son redirigidos a un sitio web («cscrm-hiring[.]com») que contiene enlaces para descargar dicha aplicación para Windows o macOS.

Fuente: Huelga de multitudes

La herramienta descargada realiza comprobaciones de espacio aislado antes de recuperar cargas útiles adicionales para garantizar que no se esté ejecutando en un entorno de escaneo, como verificar el número de proceso, la cantidad de núcleos de CPU y los depuradores de presencia.

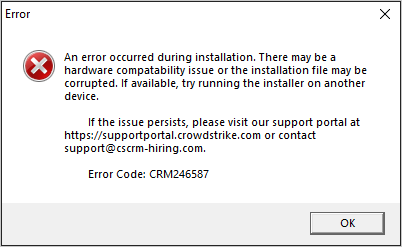

Una vez que se completan estas comprobaciones y el resultado es negativo, es decir, la víctima es elegible para la infección, la aplicación genera un mensaje de error falso informando que el archivo de instalación probablemente esté dañado.

Fuente: Huelga de multitudes

En segundo plano, el descargador recupera un archivo de texto de configuración que contiene las configuraciones necesarias para ejecutar XMRig.

Luego descarga un archivo ZIP que contiene el minero desde un repositorio de GitHub y descomprime los archivos en «%TEMP%\System\».

El minero está configurado para ejecutarse en segundo plano, consumiendo una potencia de procesamiento mínima (máximo 10%) para evitar la detección.

Se agrega un script por lotes al directorio de inicio del menú Inicio para garantizar la persistencia entre reinicios, mientras que también se escribe una clave de inicio automático de inicio de sesión en el registro.

Se pueden encontrar más detalles sobre la campaña y los indicadores de compromiso asociados en Informe de huelga colectiva.

Los solicitantes de empleo siempre deben confirmar que están hablando con un reclutador real verificando que la dirección de correo electrónico pertenece al dominio oficial de la empresa y contactando a esa persona desde la página oficial de la empresa.

Tenga cuidado con solicitudes urgentes o inusuales, ofertas que suenan demasiado buenas para ser verdad o invitaciones para descargar archivos ejecutables a su computadora supuestamente necesarios para el reclutamiento.

Los empleadores rara vez, o nunca, piden a los candidatos que carguen solicitudes de terceros como parte del proceso de entrevista y nunca solicitan pagos por adelantado.