Apple parcheó recientemente una vulnerabilidad de macOS que permite a los atacantes eludir la Protección de integridad del sistema (SIP) e instalar controladores de kernel maliciosos cargando extensiones de kernel de terceros.

La Protección de Integridad del Sistema (SIP), o «sin raíz», es una característica de seguridad de macOS que evita que el malware modifique carpetas y archivos específicos al limitar los poderes de la cuenta de usuario raíz en áreas protegidas.

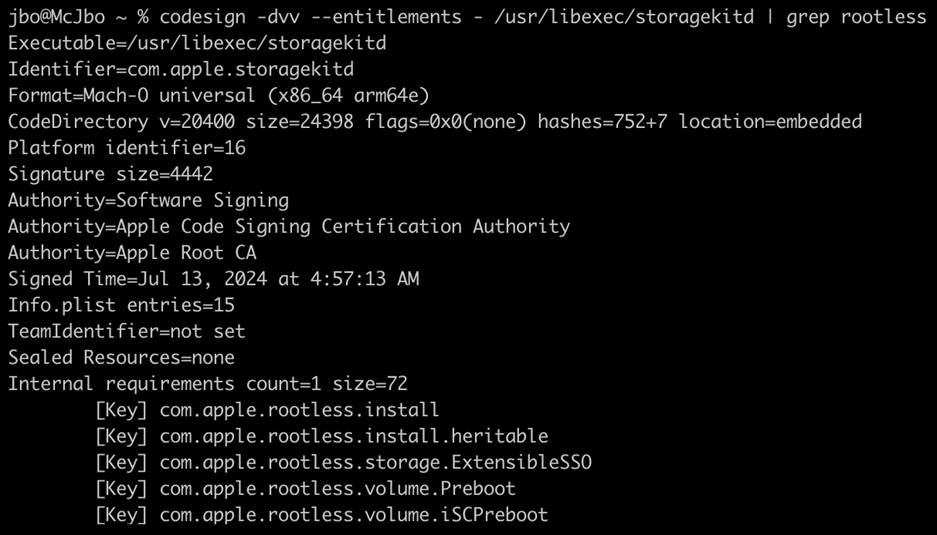

SIP solo permite que los procesos firmados por Apple o aquellos con derechos especiales, como las actualizaciones de software de Apple, modifiquen componentes protegidos por macOS. Deshabilitar SIP normalmente requiere reiniciar el sistema y arrancar desde macOS Recovery (el sistema de recuperación integrado), lo que requiere acceso físico a un dispositivo de máquina comprometido.

La violación de seguridad (rastreada como CVE-2024-44243), que sólo puede ser explotado por atacantes locales con privilegios de root en ataques de baja complejidad que requieren la interacción del usuario, se encontró en el demonio del kit de almacenamiento que gestiona la retención del estado del disco.

Una explotación exitosa podría permitir a los atacantes eludir las restricciones de raíz SIP sin acceso físico para instalar rootkits (controladores del kernel), crear malware persistente e «indeleble» o eludir los controles de transparencia, consentimiento y control de seguridad (TCC) para acceder a los datos de las víctimas.

Apple solucionó la vulnerabilidad en las actualizaciones de seguridad para macOS Secuoya 15.2publicado hace un mes, 11 de diciembre de 2024.

“La protección de integridad del sistema (SIP) brinda protección esencial contra malware, atacantes y otras amenazas de ciberseguridad, estableciendo una capa fundamental de protección para los sistemas macOS. » Microsoft dijo hoy en un informe que proporciona más detalles técnicos sobre CVE-2024-44243.

«Eludir SIP afecta la seguridad de todo el sistema operativo y podría tener consecuencias graves, lo que destaca la necesidad de soluciones de seguridad integrales capaces de detectar comportamientos anormales de procesos especialmente autorizados».

Los investigadores de seguridad de Microsoft han descubierto varias vulnerabilidades de macOS en los últimos años. Un bypass SIP llamado «Shrootless» (CVE-2021-30892), informado en 2021, también permite a los atacantes realizar operaciones arbitrarias en Mac comprometidas y potencialmente instalar rootkits.

Más recientemente, también descubrieron otro bypass SIP llamado «Migraña» (CVE-2023-32369) y una falla de seguridad conocida como Aquiles (CVE-2022-42821), que puede explotarse para implementar malware a través de aplicaciones no confiables capaces de eludir las restricciones de ejecución de Gatekeeper.

Jonathan Bar, investigador principal de seguridad de Microsoft Ou, también descubrió «powerdir» (CVE-2021-30970), otra vulnerabilidad de macOS que permite a los atacantes eludir la tecnología de Transparencia, Consentimiento y Control (TCC) para acceder a datos protegidos de usuarios de macOS.